ГОСТ Р 57680-2017

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Производство лекарственных средств

РУКОВОДСТВО ПО ИСПОЛЬЗОВАНИЮ КОМПЬЮТЕРИЗОВАННЫХ СИСТЕМ В СИСТЕМАХ КАЧЕСТВА GxP

Manufacturing of medicinal product. Guidance for using computerized systems in quality systems regulated GxP

ОКС 13.060.70

Дата введения 2018-08-01

Предисловие

1 РАЗРАБОТАН Государственным образовательным учреждением высшего образования Первым Московским государственным медицинским университетом имени И.М.Сеченова Министерства здравоохранения Российской Федерации (Первым МГМУ имени И.М.Сеченова)

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 458 "Разработка, производство и контроль качества лекарственных средств"

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 19 сентября 2017 г. N 1166-ст

4 Настоящий стандарт разработан с учетом основных нормативных положений международного документа "Руководство PIC/S PI 011-3* "Использование компьютеризованных систем в системах качества "GxP" ("Good practices for computerized systems in regulated "GxP" environments", NEQ) Конвенции по фармацевтическим инспекторатам/Схемы взаимодействия фармацевтических инспекторатов (Pharmaceutical inspection convention/pharmaceutical inspection cooperation scheme; PIC/PIC/S)

________________

* Доступ к международным и зарубежным документам, упомянутым в тексте, можно получить, обратившись в Службу поддержки пользователей. - .

Наименование настоящего стандарта изменено относительно наименования указанного международного документа для приведения в соответствие с ГОСТ Р 1.5-2012 (пункт 3.5)

5 ВВЕДЕН ВПЕРВЫЕ

6 ПЕРЕИЗДАНИЕ. Июль 2019 г.

Правила применения настоящего стандарта установлены в статье 26 Федерального закона от 29 июня 2015 г. N 162-ФЗ "О стандартизации в Российской Федерации". Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.gost.ru)

Введение

Информационные технологии развиваются со значительной скоростью, и организации, работающие по надлежащим практикам, должны обеспечить разработку систем и программного обеспечения в условиях наилучших инженерных практик и соответствующих аспектов обеспечения качества.

Настоящий стандарт представляет собой логическое объяснение основных требований к внедрению, валидации и эксплуатации компьютеризованных систем (далее - КС) и может быть использован для определения критериев соответствия установленных требований к КС в надлежащих практиках. Он не является обязательным для применения, однако организации могут применять его рекомендации.

Настоящий стандарт содержит детальное описание лучших отраслевых практик в отношении применения КС, поддерживая развитие новых технологий и технологические инновации.

Настоящий стандарт разработан на основе Руководства PIC/S PI 011-3 по использованию компьютеризованных систем в системах качества GxP (PIC/S PI 011-3 "Good practices for computerized systems in regulated "GxP" environments") Конвенции по фармацевтическим инспекторатам/Схемы взаимодействия фармацевтических инспекторатов (Pharmaceutical inspection convention/Pharmaceutical inspection cooperation scheme; PIC/PIC/S), в разработке которого приняли участие международные регуляторные органы.

1 Область применения

Область применения настоящего стандарта распространяется на использование КС в организациях, осуществляющих работы в сфере обращения лекарственных средств в соответствии с правилами надлежащей производственной практики, надлежащей дистрибьюторской практики. Также он может применяться организациями, работающими в соответствии с надлежащей лабораторной практикой.

Организации сами определяют пригодное для них программное приложение, подразделения, в которых оно внедряется, и соответствующие результаты его работы. В настоящем стандарте описаны подходы и виды контроля (параметры), которые могут быть использованы для обеспечения соответствия данных работ требованиям надлежащих практик.

Также настоящий стандарт описывает основные этапы и документацию в отношении внедрения и валидации КС в организации, включая различные подходы к разным типам систем и различные виды валидации.

Учитывая итеративный характер КС, в настоящем стандарте также представлены рекомендации для поставщиков и разработчиков приложений и автоматизированных систем, поставляемых в организации, работающие в условиях надлежащих практик.

2 Нормативные ссылки

В настоящем стандарте использованы нормативные ссылки на следующие стандарты:

ГОСТ Р ИСО 9001 Системы менеджмента качества. Требования

ГОСТ Р ИСО 9004 Менеджмент для достижения устойчивого успеха организации. Подход на основе менеджмента качества

ГОСТ Р ИСО 10005 Менеджмент организации. Руководящие указания по планированию качества

ГОСТ Р ИСО 10007 Менеджмент организации. Руководящие указания по управлению конфигурацией

ГОСТ Р ИСО/МЭК 12207 Информационная технология. Системная и программная инженерия. Процессы жизненного цикла программных средств

ГОСТ Р ИСО/МЭК 25010 Информационные технологии. Системная и программная инженерия. Требования и оценка качества систем и программного обеспечения (SQuaRE). Модели качества систем и программных продуктов

ГОСТ Р ИСО/МЭК 27002 Информационная технология. Методы и средства обеспечения безопасности. Свод норм и правил менеджмента информационной безопасности

Примечание - При пользовании настоящим стандартом целесообразно проверить действие ссылочных стандартов в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет или по ежегодному информационному указателю "Национальные стандарты", который опубликован по состоянию на 1 января текущего года, и по выпускам ежемесячного информационного указателя "Национальные стандарты" за текущий год. Если заменен ссылочный стандарт, на который дана недатированная ссылка, то рекомендуется использовать действующую версию этого стандарта с учетом всех внесенных в данную версию изменений. Если заменен стандарт, на который дана датированная ссылка, то рекомендуется использовать версию этого стандарта с указанным выше годом утверждения (принятия). Если после утверждения настоящего стандарта в ссылочный стандарт, на который дана датированная ссылка, внесено изменение, затрагивающее положение, на которое дана ссылка, то это положение рекомендуется применять без учета данного изменения. Если ссылочный стандарт отменен без замены, то положение, в котором дана ссылка на него, рекомендуется применять в части, не затрагивающей эту ссылку.

3 Термины и определения

В настоящем стандарте применены термины по [1], [2], руководству GAMP, техническим руководствам по КС, а также следующие термины с соответствующими определениями:

3.1 автоматизированные системы (Automated System): Широкий спектр систем, включая автоматизированное производственное оборудование, контрольные системы, автоматизированные лабораторные системы, производственные исполнительные системы и компьютеры, управляющие лабораторными или производственными базами данных.

Примечание - Автоматизированные системы состоят из оборудования, компонентов программного обеспечения (ПО) и компьютерной сети, включая контролируемые функции и связанную документацию. Автоматизированные системы иногда также называют КС. В настоящем стандарте данные термины являются синонимами.

3.2 безопасность (Security): Защита компьютерного оборудования и программных приложений от случайного или преднамеренного доступа, применения, изменения, разрушения или раскрытия.

Примечание - Безопасность также касается персонала, данных, коммуникаций и физической защиты компьютерной инфраструктуры.

3.3 валидация компьютеризированных систем (Validation of Computerised Systems): Документально оформленные действия, дающие высокую степень уверенности в том, что система соответствует заданным требованиям и ее использование будет постоянно приводить к результатам, соответствующим заранее установленным критериям приемлемости.

3.4 владелец процесса (Process owner): Лицо, ответственное за рабочий процесс.

3.5 владелец системы (System owner): Лицо, ответственное за доступность и техническое обслуживание КС и безопасность данных, находящихся в этой системе.

3.6 встроенная система (Embedded System): Система, обычно микропроцесс или программируемый контроллер, единственное назначение которой контролировать определенный элемент автоматизированного оборудования.

Примечание - Она не является отдельной компьютерной системой.

3.7 встроенное программное обеспечение (Firmware): ПО, записанное в компьютерное оборудование без возможности удаления, например EPROM.

3.8 гибридные системы (Hybrid Systems): Гибридная система - система, в которой используется комбинация ручного управления и автоматизированных функций.

3.9 жизненный цикл (Life Cycle Concept): Все стадии существования КС от формирования первоначальных требований до прекращения эксплуатации, включая проектирование, определение технических требований, программирование, тестирование, установку, эксплуатацию и обслуживание.

3.10 интеграционное тестирование (Integration testing): Поэтапное проведение тестирования элементов ПО, элементов компьютерного оборудования или и того, и другого, продолжающееся до полной интеграции всей системы.

3.11 интерфейс (Interface): Общая граница двух отдельно существующих составных частей для взаимодействия или обмена информацией с другим элементом системы.

3.12 информационно-технологическая инфраструктура (IT Infrastructure): Компьютерное оборудование и ПО, такое как сетевое ПО и операционные системы, которые позволяют их применить для выполнения определенных функций.

3.13 инфраструктура открытых ключей; ИОК (Public Key Infrastructure (PKI)): ИОК предоставляет структуру для безопасного обмена информацией путем использования криптографической системы с открытым ключом и электронных сертификатов.

Примечание - ИОК может состоять из многочисленных доменов, но наиболее важны два типа:

- частную ИОК используют компания для целей своего бизнеса и связанные с ней стороны (например, потребители, поставщики);

- публичную ИОК (привлекают доверенную третью сторону) развертывают на открытых системах, таких как Интернет, что обеспечивает безопасность обмена информацией между ранее не связанными сторонами.

3.14 исполнительная программа (Executive Program): Программа, представляющая собой часть операционной системы, которая контролирует выполнение других программ и регулирует поток работ в системе обработки данных.

3.15 исходный код (Source Code): Оригинальная компьютерная программа, изложенная в читаемой форме (на языке программирования), которая может быть переведена в машинный код до ее выполнения компьютером.

3.16 компьютеризированная система (Computerised System): Система, подразумевающая: процесс или операцию, объединенную в одно целое с компьютерной системой, включающих ввод данных, их электронную обработку и выдачу информации, используемой для документального оформления и (или) для автоматического управления; компьютерную систему и контролируемые функции, которыми она управляет.

Примечание - Приводимое определение достаточно ограничено. В эту систему входят также все внешние эффекты, которые взаимодействуют с системой в ее операционном окружении. Это могут быть мониторинговые и сетевые связи (в/из других систем или оборудования), ручные (ввод с клавиатуры), связи с различными средами, ручными процедурами и автоматикой. Данный термин также охватывает автоматизированное оборудование и системы (см. также термин "автоматизированные системы"). В настоящем стандарте они являются аналогами.

3.17 компьютеризированная система, изготовленная по индивидуальному заказу (Bespoke): Индивидуально спроектированная КС для обеспечения конкретного рабочего процесса.

3.18 компьютерная сеть (Network): Соединенная или взаимосвязанная группа узлов; объединенные коммуникационные мощности.

3.19 локальная сеть (LAN): Широкополосная компьютерная сеть (обеспечивающая высокую скорость передачи данных), функционирующая на небольшом пространстве, например офис или группа офисов.

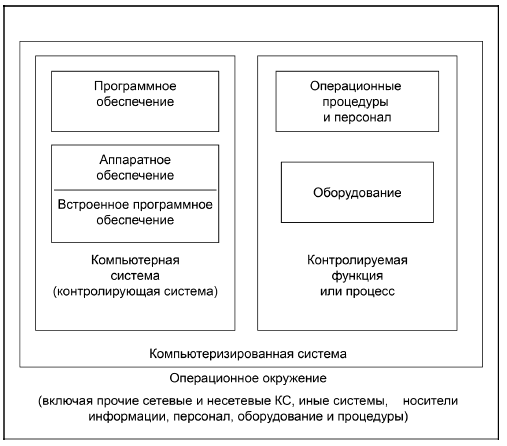

3.20 компьютерная система (Computer System): Компоненты компьютерного оборудования, собранные для функционирования вместе с приложениями, которые коллективно спроектированы для выполнения определенной функции или группы функций (см. рисунок 1).

3.21 компьютерное оборудование (Computer Hardware): Различные виды оборудования в компьютерной системе, включая центральный процессор, принтер, модем, монитор и другие присоединенные устройства (см. рисунок 1).

3.22 контроль изменений (Change Control): Документально оформленный порядок рассмотрения уполномоченными представителями различной специализации предложенных или фактически внесенных изменений, которые могут повлиять на валидированное состояние помещений, оборудования, систем или процессов.

Примечание - Цель такого контроля - определить необходимость проведения мероприятий, которые должны обеспечить и документально удостоверить поддержание системы в валидированном состоянии.

3.23 конфигурация (Configuration): Задокументированные физические и функциональные характеристики определенного элемента, системы, например приложения, оборудования, встроенное программное обеспечение и операционная система.

Примечание - Изменение превращает одну конфигурацию в другую.

3.24 конфигурируемые серийные программы (Commercial off-the-shelf; COTS): Коммерческие серийные программы, которые могут быть сконфигурированы для определенных приложений пользователя путем "заполнения бланков", без изменения базовой программы.

3.25 незапланированные (экстренные) изменения Unplanned (Emergency) Change: Непредвиденные (экстренные) изменения в валидированной системе, требующие быстрого внедрения (хотфиксы).

3.26 операционная система (Operating System): Набор программ, предоставляемых вместе с компьютером в качестве интерфейса между компьютерным оборудованием и программами-приложениями.

3.27 операционное окружение (Operating Environment): Условия и деятельность, взаимодействующие непосредственно или косвенно с анализируемой системой, контроль которых может влиять на валидированное состояние системы.

3.28 организация (Regulated User): Регулируемая надлежащей практикой структура, ответственная за эксплуатацию КС и приложений, файлов и содержащихся в них данных (см. также термин "пользователь").

3.29 отдельная система (Standalone System): Автономная компьютерная система, которая позволяет проводить обработку данных, предоставляет функции управления и мониторинга, однако не совмещенная с автоматизированным оборудованием. Это отличает ее от встроенной системы, чьим единственным предназначением является управление конкретным экземпляром автоматизированного оборудования.

3.30 отладка (Debugging): Процесс нахождения, анализа и исправления предполагаемых ошибок (в приложении).

3.31 ошибка в программе или системе (Bug): Ошибка в программе или системе, из-за которой программа выдает неожиданное поведение и, как следствие, результат.

3.32 первичные/исходные данные (Raw Data): Любые таблицы, записи, заметки или их точные копии, представляющие собой результаты исходных наблюдений и действий и необходимые для восстановления и оценки рабочего проекта, процесса или отчета исследования и т.п.

Примечание - Первичные данные могут существовать в бумажном или электронном виде, их вид должен быть определен и описан в основных процедурах.

3.33 повторная валидация (Revalidation): Повторение процесса валидации или его части.

3.34 пользователь (User): Компания или группа лиц, ответственная за функционирование системы.

Примечание - См. также термин "организация". В контексте настоящего стандарта - синоним термина "потребитель".

3.35 приложение (Application): Программное обеспечение, установленное на определенной платформе или компьютерном оборудовании и предоставляющее специальные функциональные возможности.

3.36 проверка цикла/тестирование цикла (Loop Testing): Проверка установленной комбинации элементов, характеризующих каждый тип входа/выхода цикла.

3.37 проектная спецификация оборудования (Hardware Design Specification): Описание компьютерного оборудования, в котором будет использоваться ПО, и его соединение с другой системой или оборудованием.

3.38 ранее установленные системы (Legacy Computerised Systems): Системы, которые созданы достаточно давно и используются в течение длительного промежутка времени.

Примечание - По ряду причин для подобных систем может отсутствовать GMP-документация и записи, относящиеся к этапам разработки системы и ее ввода в эксплуатацию. Кроме того, могут отсутствовать записи относительно формализованного подхода к валидации системы, что связано с ее возрастом.

3.39 серийное программное обеспечение (Commercial of the shelf software): Коммерчески доступное ПО, пригодность которого для использования продемонстрирована большим количеством пользователей.

3.40 системное программное обеспечение (System Software): ПО, спроектированное для облегчения управления и обслуживания компьютерной системы и связанных с нею программ, например операционных систем, ассемблеров, вспомогательных программ, сетевого ПО и исполняющих программ.

Примечание - Системное ПО, как правило, не зависит от конкретного применения системы.

3.41 служебное программное обеспечение (Utility Software): Компьютерные программы или последовательности, предназначенные для выполнения общих вспомогательных функций, необходимых для иного ПО, операционной системы или пользователя системы.

3.42 специализированное приложение (Application-Specific Software): ПО, разработанное или адаптированное для определенных требований приложения.

3.43 спецификации приемочных испытаний системы (System Acceptance Test Specification [3]): Описание испытаний, проведение которых является необходимым для приемки системы пользователем.

Примечания

1 Обычно испытания охватывают функциональность системы; производительность системы, критические параметры, операционные процедуры.

Испытания должны подтвердить, что продукт функционирует согласно функциональным спецификациям и соответствует требованиям пользователя, описанным в спецификациях требований пользователя.

2 Испытания, как правило, включают в себя тестирование в предельных условиях, в аварийном состоянии и граничные испытания.

Спецификации приемочных испытаний системы являются контрактным документом и должны быть одобрены всеми сторонами (поставщиком, разработчиком, интегратором и конечным пользователем).

3.44 спецификации системы (System Specifications): Описание выполнения системой функциональных требований.

3.45 спецификация на приемочные испытания оборудования (Hardware Acceptance Test Specification): Требования по проверке всех ключевых аспектов установки компьютерного оборудования с целью соблюдения соответствующих требований и одобренных характеристик при проектировании и учет основных рекомендаций организации.

3.46 структурная верификация (Structural Verification): Действия, направленные на получение документального свидетельства того, что ПО имеет надлежащую структурную целостность.

3.47 структурная целостность (программного обеспечения) [Structural Integrity (Software)]: Свойства ПО, отражающие степень, в которой исходный код соответствует специфицированным требованиям и современным практикам разработки ПО.

3.48 структурное тестирование (Structural Testing): Изучение внутренней структуры исходного кода, включающее в себя низкоуровневый и высокоуровневый анализ кода, анализ пути, аудит методов программирования и использованных стандартов, инспектирование на наличие внешнего "неиспользуемого кода", анализ граничных значений и прочие методы.

Примечание - Для проведения структурного тестирования требуются конкретные навыки программирования и знание компьютерных технологий.

3.49 управление конфигурацией (Configuration Management): Процесс идентификации и определения элементов системы, контроля запуска и изменения этих элементов на протяжении жизненного цикла системы, ведение записей и отчетов о статусе конфигурации и запросов на изменения, а также подтверждение полноты и корректности элементов конфигурации.

3.50 усиленная электронная подпись (Advanced Electronic Signature): Электронная подпись, которая:

- получена в результате криптографического преобразования информации с использованием ключа электронной подписи;

- позволяет определить лицо, подписавшее электронный документ, обнаружить факт внесения изменений в электронный документ после его подписания;

- создана с использованием средств электронной подписи.

3.51 функциональное тестирование (Functional Testing): Процесс подтверждения того, что приложение, система или элемент системы выполняют свои назначенные функции.

3.52 функциональные спецификации (Functional Specifications): Требования, которые описывают, каким образом КС должна удовлетворять функциональные требования связанной с компьютером системы.

3.53 функциональные требования (Functional Requirements): Требования, описывающие функции, которые должна выполнять связанная с компьютером система.

3.54 электронная подпись (Electronic Signature): Электронная, цифровая подпись, эквивалентная обычной подписи.

3.54.1 Информация в электронной форме, которая присоединена к другой информации в электронной форме (подписываемой информации) или иным образом связана с такой информацией и использована для определения лица, подписывающего информацию [2].

3.54.2 Электронное средство, которым можно заменить рукописную подпись или инициалы для целей согласования, разрешения или подтверждения ввода определенных даннах* (PIC/S).

________________

* Текст документа соответствует оригиналу. - .

3.54.3 Компиляция данных из символов или серий символов, выполняемая, принимаемая или утверждаемая любым лицом в качестве легально обязывающего эквивалента его рукописной подписи.

3.54.4 Данные в электронной форме, которые присоединены или логически связаны с другими электронными данными и использованы в качестве идентификации лица (EU).

4 Общие положения

4.1 Структура и функции компьютеризованных систем

4.1.1 КС состоит из компьютерной системы и контролируемой функции или процесса. Компьютерная система представляет собой всю совокупность аппаратного и программного обеспечения (контролирующего аппаратное обеспечение), а также встроенного ПО и установленных устройств. Контролируемая функция может представлять собой оборудование (например, автоматизированное производственное оборудование, лабораторные или технологические контрольно-измерительные приборы), которым необходимо управлять, и алгоритмы действий, определяющих его работу. В качестве контролируемой функции также может выступать операция, для выполнения которой не требуется другого оборудования, за исключением аппаратного обеспечения компьютера. Интерфейсы и сетевые функции [через локальную вычислительную сеть (ЛВС, LAN) и глобальную вычислительную сеть (ГВС, WAN)] также являются особенностями КС и операционного окружения, потенциально связывающими воедино множество компьютеров и приложений (см. рисунок 1). Информационно-технологическая инфраструктура организации, функциональность и взаимодействие с прочими системами должны быть четко определены и подлежат контролю в соответствии с действующими правилами надлежащей производственной практики (приложение 11) [1].

|

Рисунок 1 - Схема взаимодействия различных компонентов КС в ее операционном окружении

4.1.2 В упрощенном виде КС по их назначению можно разделить на три категории: системы контроля процессов, системы обработки данных [включая сбор (захват) данных] и системы записи/хранения данных. Между указанными системами могут встраиваться связующие элементы (интерфейсы). Гарантия целостности как процессов, выполняемых в контролируемой компьютерной системе, так и процессов, контролируемых КС в рамках ее операционной среды, должна быть подтверждена посредством валидации.

________________

Состояние ПО и данных, характеризующееся отсутствием изменений преднамеренного или случайного характера (ГОСТ Р 8.654-2015 Государственная система обеспечения единства измерений. Требования к программному обеспечению средств измерений. Основные положения).

4.1.3 В организациях используется большое количество различных КС, начиная от небольших несетевых и заканчивая сложными и интегрированными. Часть из них (существенная доля производственного, лабораторного и клинического оборудования) имеет встроенное ПО, серийное ПО, стандартные операционные системы. Также в КС могут использоваться специализированные приложения. Организация должна вести перечень (реестр) всех применяемых КС с указанием владельца, поставщика (разработчика), функциональности, связей и валидационного статуса. Также в наличии должен быть основной валидационный план и порядок проведения валидации КС .

4.1.4 К критическим КС с точки зрения надлежащих практик GxP относятся системы, которые могут оказать негативное влияние на качество продукции и безопасность пациентов или непосредственно (например, контрольные системы) нарушить целостность связанной с продукцией информации (например, системы обработки данных/информационные системы, задействованные в кодировании и маркировке, рандомизации, распределении, отзыве продукции с рынка, клинических измерениях, записях пациентов, источниках дотаций, лабораторных данных и т.д.). Данные примеры не являются исчерпывающими.

4.2 Управление рисками

4.2.1 Управление рисками следует применять в течение всего жизненного цикла КС (то есть на всех стадиях существования КС - от формирования первоначальных требований до прекращения эксплуатации, включая проектирование, определение технических требований, программирование, тестирование, установку, эксплуатацию и обслуживание) в целях обеспечения безопасности пациентов, целостности данных и качества продукции.

4.2.2 Оценку потенциальных рисков для качества продукта/материала или целостности данных либо обеспечения качества проводят для каждого элемента КС или их совокупности (см. рисунок 1) на предмет оценки пригодности системы для ее предназначения. Все работы по оценке рисков регистрируют.

4.2.3 В рамках системы управления рисками решения по объему валидационных испытаний и проведению контроля целостности данных должны быть обоснованными, документально оформленными согласно оценке рисков КС и доступными для предоставления лицам, осуществляющим проверку, по их требованию.

4.3 Персонал

4.3.1 Организация должна иметь достаточное количество персонала, имеющего необходимые квалификацию и опыт работы выполнения в соответствии с установленными требованиями задач по планированию, внедрению, эксплуатации, поддержке пользователей приложений, а также для проведения периодических проверок КС.

4.3.2 Должностные обязанности должны быть четко и ясно изложены в письменном виде в понятной для всех сотрудников организации форме. Тот факт, что КС могут брать на себя функции принятия решений, не отменяет юридически установленной ответственности лиц, занимающих ключевые позиции в организации.

4.3.3 Должностные обязанности по управлению всеми информационными и коммуникационными технологиями, КС и проектами (начиная с простых устройств ввода-вывода и программируемых логических контроллеров и заканчивая интегральным администрированием информационных систем или систем бизнес-управления) должны быть четко определены. Данные обязанности должны включать в себя разработку и управление политикой в отношении закупки информационных продуктов, их внедрение, ввод в эксплуатацию и обслуживание, а также разработку и внедрение формальных периодических проверок, оценок и сервисного обслуживания каждой системы, разработку и ведение соответствующей документации и записей этого вида деятельности.

4.3.4 При разработке процедур и документации подразделения по управлению и администрированию информационными технологиями рекомендуется учитывать положения ГОСТ Р ИСО/МЭК 27002.

4.3.5 Необходимо поддерживать тесное сотрудничество между всеми заинтересованными ответственными лицами, вовлеченными в данный процесс, такими как владелец процесса, владелец системы, уполномоченные лица и технический персонал.

4.3.6 До начала перевода процесса с ручного управления на автоматическое (или перед внедрением новой автоматизированной операции) следует осуществить оценку рисков данного шага в отношении безопасности и возможного влияния на качество продукции, например возможность снижения качества и безопасности продукции как результат меньшего участия персонала в процессе. По результатам оценки может потребоваться включение мер по снижению рисков при выполнении такого перевода.

4.3.7 Организация должна обеспечить соответствующее обучение всех сотрудников, в работе которых использованы КС, и их ознакомление с руководствами пользователей этих систем. Данное требование распространяется также на разработчиков систем, сотрудников, выполняющих техническое обслуживание и ремонт, а также лиц, работа которых может повлиять на документированные возможности функционирования системы.

4.3.8 Помимо основного обучения в области КС вновь принятый на работу персонал должен также проходить первичное обучение для выполнения задач, непосредственно выполняемых ими. Организация также должна проводить последующее непрерывное обучение персонала, периодически оценивая его эффективность (путем тестирования).

4.3.9 При обучении должны быть подробно объяснены и обсуждаться концепции GxP и жизненного цикла КС, а также предприняты все меры для понимания и применения персоналом этих концепций. Организация обязана хранить документацию о проведении обучения как часть документации жизненного цикла системы (записи об обучении следует хранить в соответствии с процедурами пользователя).

4.4 Поставщики и провайдеры услуг

4.4.1 В том случае если для поставки, установки, настройки, задания конфигурации, интегрирования, валидации, технического обслуживания (в том числе через удаленный доступ), модификации или поддержания КС, оказания связанных с ними услуг или обработки данных привлекаются третьи лица (в частности, поставщики, провайдеры услуг), то производитель и указанные третьи лица заключают договоры. Заключение таких договоров позволяет устанавливать ответственность третьих лиц за надлежащее исполнение своих обязанностей.

4.4.2 Компетентность и надежность поставщиков являются ключевыми условиями выбора поставщика программного продукта или услуг. Выбор КС и ее поставщика должен основываться на предварительно разработанной спецификации требований пользователя, соответствующим образом задокументированной оценки поставщика и оценки рисков для различных опций системы. Информация для этой оценки может быть получена по результатам аудита поставщика и исследования использования различных версий продукта, по данным сообщества и литературы. Для получения гарантий надежности продукта организация оценивает применяемые поставщиком подходы к обеспечению качества при проектировании, разработке, поставке и техническом обслуживании КС. Необходимость аудита поставщика должна быть основана на оценке рисков. Решение о покупке должно быть основано на задокументированных результатах приемочного тестирования.

________________

Аудиты, проводимые организацией или 3-й стороной, вместе с маркетинговым анализом могут помочь при оценке надежности и структурной целостности сложных настраиваемых коммерческих систем. При аудитах проверяют систему менеджмента качества и часть, касающуюся закупаемого продукта.

4.4.3 Порядок оценки поставщиков должен быть оформлен документально; работы по оценке поставщиков регистрируют. Для оценки степени надежности поставляемого продукта могут быть использованы данные о деловой репутации поставщиков и провайдеров и опыт предыдущей работы с ними.

4.4.4 Требуемый уровень гарантии структурной целостности, функциональной надежности и постоянной поддержки ПО и компьютерного оборудования, представляющих критические характеристики для КС, может обеспечить соответствие системы менеджмента поставщика общепринятому стандарту. Графики проведения оценки и область сертификации должны соответствовать характеру поставляемого продукта.

4.4.5 При использовании сертификатов соответствия системы менеджмента качества, выданных сертифицирующим органом, например по схеме TickIT, следует удостовериться в том, что область аудита и графики проверки, используемые сторонними сертифицированными аудиторами, включали инженерные стандарты качества, действующие практики, проверку наличия всех контролей и записей, в том числе в отношении несоответствующего требованиям продукта (претензии от пользователей), корректирующих действий, контроля изменений именно поставляемого продукта и его версий. Такой подход может быть использован для формулировки критериев отбора поставщиков.

4.4.6 Для критических КС проверки наличия признанной сертификации системы менеджмента поставщика, как правило, недостаточно (сертификация может быть несоответствующей или неподходящей). В подобных случаях организации следует использовать дополнительные способы оценки пригодности системы и ее поставщика, используя заранее установленные требования, спецификации и ожидаемые риски. Для этих целей можно использовать опросные листы поставщиков, аудиты (в том числе совместные) поставщиков, а также взаимодействие с пользователями и отраслевыми фокус-группами. Как правило, для КС с высоким риском проводят аудит поставщика.

________________

Руководство GAMP и PDA содержат подробные рекомендации по видам и процедурам аудита поставщиков критических КС.

4.4.7 При привлечении поставщиков к оценке и валидации КС организацией должна быть проведена оценка критических аспектов поставщика, включая его квалификацию и качество выполняемых работ. Принципы, изложенные в руководстве надлежащей автоматизированной производственной практики (GAMP) [4], применимы и для сложных проектов и оборудования с использованием работ по контракту.

4.4.8 Документация, прилагаемая к коммерчески выпускаемым готовым для использования программным продуктам, должна быть рассмотрена уполномоченными работниками производителя на предмет соответствия его требованиям.

4.4.9 Информация о системе менеджмента качества и оценках поставщиков или разработчиков ПО и установленных КС должна быть доступна для предоставления лицам, осуществляющим проверку, по их требованию.

4.5 Документация

4.5.1 В организации должна быть в наличии полная и актуализированная регламентирующая документация по КС и записи и/или отчеты, охватывающие все аспекты проектирования, внедрения и валидации КС.

Для критических КС должны быть в наличии подробное текущее описание физических и логических взаимосвязей, потоков данных и интерфейсов с другими системами или процессами, требуемые ресурсы всего компьютерного оборудования и ПО, доступные меры безопасности, а в документации приведено детализированное описание системы, в том числе ее разработка и условия обслуживания. В документации может присутствовать ссылка на спецификации требований пользователя или иные документы, описывающие жизненный цикл системы, а также четкое описание того, что система должна или не должна делать. Такая документация должна быть в наличии как для работающих, так и для разрабатываемых систем.

________________

В качестве подобной документации также могут выступать утвержденные взаимосвязанные записи о жизненном цикле системы. Для крупных комплексных систем информация о разработке и обслуживании может быть приведена в разных документах, на которые должны присутствовать ссылки в общем документе, описывающем систему.

4.5.2 Порядок выполнения и регистрации данных на основных этапах жизненного цикла ПО, связанный с квалификациями и тестированием, должен быть установлен в подробных процедурах или планах качества.

4.5.3 Организация должна разработать и применять политику и процедуры, касающиеся спецификаций, закупки, разработки и внедрения КС, подпадающих под требования надлежащих практик (GxP). В принципе, рекомендуется распространить данные процедуры на все подобные системы, имеющиеся в организации.

Следует отметить, что область применения и уровень документации и записей, необходимых для выполнения установленных требований для критических систем, будет зависеть:

- от сложности КС и переменных, влияющих на качество и производительность;

- необходимости обеспечения целостности данных;

- степени риска, сопряженного с работой системы;

- распространения требований надлежащих практик GxP на области работы системы.

4.5.4 Документацией, сопровождающей жизненный цикл КС, следует управлять и поддерживать (версии, контрольные следы) в соответствии с общими требованиями к документации и в рамках созданной согласно стандарту качества системы управления документацией. Документация должна быть доступна для предоставления лицам, осуществляющим проверку, по их требованию.

4.5.5 Документация может существовать в различных формах, в том числе на бумажном, электронном или ином носителе.

5 Стадия проекта

5.1 Менеджмент качества

5.1.1 К разработке ПО применимы три основные составляющие обеспечения качества:

- качество, безопасность и эффективность должны быть запроектированы и встроены в ПО;

- качество готового продукта не может быть обеспечено посредством многочисленных испытаний или проверок;

- каждый этап процесса разработки следует контролировать для повышения вероятности соответствия готового ПО всем проектным спецификациям, включая требования к качеству.

5.1.2 Организация должна предпринять все зависящие от нее меры, гарантирующие разработку КС в рамках надлежащей системы менеджмента качества. Поставщик должен быть оценен соответствующим образом.

5.1.3 Пользователи и поставщики должны гарантировать, что ПО и компьютерное оборудование, и системы:

- обладают гарантированным качеством;

- пригодны для предполагаемого использования;

- сопровождаются надлежащей документацией, позволяющей проследить их качество и валидацию.

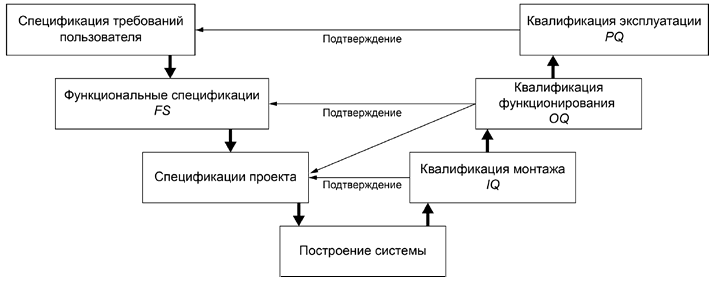

5.1.4 Существует ряд общепризнанных моделей для процесса разработки ПО, например спиральная модель, каскадная модель (модель "Водопад") и модель жизненного цикла. Каждой из моделей присущи определенные особенности, например: в руководстве по надлежащей практике автоматизированного производства использована V-образная модель (см. рисунок 2), однако она не является обязательной для применения.

________________

В рамках небольших проектов спецификации требований пользователя и функциональные спецификации могут быть объединены. Они будут связаны с квалификацией функционирования.

|

Рисунок 2 - Примерная схема взаимосвязи между ключевыми спецификациями и этапами квалификации в процессе проектирования, построения и тестирования системы

________________

Схема на рисунке 2 приведена лишь в качестве примера. Ожидается, что организация разработает свою модель, учитывающую индивидуальные особенности взаимосвязи между элементами жизненного цикла для данной организации.

На рисунке 2 представлена взаимосвязь между спецификациями требований пользователя и квалификацией эксплуатации PQ.

5.1.5 Все процедуры контроля качества и обеспечения качества, документация и записи, относящиеся к разработке и производству программного обеспечения и компьютерного оборудования для компьютерных систем, должны быть в наличии.

5.1.6 Для обеспечения требуемого качества, производительности и надежности КС организация должна гарантировать, что политики управления поставщика, его системы и соответствующие процедуры позволят выполнить эти требования.

5.1.7 Для гарантий качества и надежности КС разработчик ПО должен применять формальный плановый подход, основанный на принципах обеспечения качества при проектировании, разработке, производстве, внедрении и обслуживании, описанных, например, в ГОСТ Р ИСО 9001. Рекомендации по менеджменту качества и элементам системы, включая планы по качеству и управление конфигурацией, приведены в ГОСТ Р ИСО 9004, ГОСТ Р ИСО 10005 и ГОСТ Р ИСО 10007. В [5] приведены конкретные и обязательные требования в отношении планирования. ГОСТ Р ИСО/МЭК 25010 описывает качество ПО и определяет параметры качества для критических приложений. Руководство по надлежащей автоматизированной производственной практике (GAMP) также содержит релевантные для фармацевтической отрасли указания.

В ГОСТ Р ИСО 9001, ИСО/МЭК 25010* и [5] представлено несколько положений, критических для обеспечения качества КС:

________________

* Вероятно, ошибка оригинала. Следует читать ГОСТ Р ИСО/МЭК 25010. - .

- КС структурированы исходя из применения системы менеджмента качества к разработке, документирования процессов проектирования, производства и установки продукта;

- соответствие данным стандартам и документу требует наличия в организации формализованных систем для контроля, прослеживаемости и отчетности по продукции и персоналу;

- эти стандарты, а также указанный документ описывают подходы и требования, предъявляемые к производству (изготовлению) ПО согласно модели жизненного цикла, делая упор на важности процедуры контроля за изменениями;

- в стандартах установлена необходимость и важность тестирования ПО, проводимого на нескольких уровнях (фазах):

- тестирование интеграции (интеграционное тестирование);

- тестирование системы;

- приемочное тестирование заказчиком.

________________

Руководство GAMP также широко применяется поставщиками и провайдерами, связанными по роду своей деятельности с фармацевтической промышленностью.

5.2 Планирование и управление жизненным циклом

5.2.1 Рекомендации по управлению жизненным циклом КС приведены в ГОСТ Р ИСО/МЭК 12207. Применение принципов, рекомендаций, концепции "жизненного цикла" и надлежащей практики документирования будет способствовать разработке оптимальных систем качества, соблюдению и подтверждению выполнения установленных требований надлежащих практик.

5.3 Спецификации требований пользователя

5.3.1 Спецификации требований пользователя должны описывать необходимые функции КС на основе документально оформленной оценки рисков и влияния с точки зрения соблюдения надлежащих правил. Требования пользователя должны прослеживаться на протяжении всего жизненного цикла КС.

5.3.2 Спецификации должны быть разработаны в соответствии с общими требованиями надлежащих практик к документации, а также:

- каждый документ, содержащий требования, должен быть проверен, утвержден и внесен в реестр документации с уникальной идентификацией;

- устанавливаемые требования к системе не должны противоречить друг другу;

- формулировка каждого требования, в частности необходимого для соответствия надлежащим практикам GxP, должна позволять проведение объективной проверки его выполнения с помощью общепринятого метода, например инспекции, анализа или испытания (теста);

- несмотря на независимость спецификаций требований пользователя от поставщика они должны быть согласованы пользователем и поставщиком;

________________

Данное требование обязательно для КС, изготавливаемых по индивидуальному заказу. Также при приобретении коммерческих настраиваемых и конфигурируемых систем будущие пользователи, интеграторы и поставщики должны обсудить и рассмотреть разработанные требования пользователя и степень их удовлетворения предполагаемым программным обеспечением. Необходимо определить "степень удовлетворения" и контролировать ее соблюдение при проведении необходимых работ по конфигурации, модификации, кодировании и тестировании, валидации.

- обязательные регуляторные требования и опциональные параметры должны быть четко разделены;

- в спецификации требований пользователя должны быть указаны функциональные и нефункциональные требования к системе: функциональность, эффективность, возможность обслуживания, удобство эксплуатации и т.п.; формулировка каждого требования должна позволять проведение объективной проверки его выполнения.

5.3.3 Спецификации должны быть разработаны в первую очередь на ПО. Также должны быть установлены требования к компьютерному оборудованию и другие требования (например, по наличию письменных процедур).

5.3.4 Функционал спецификаций требований пользователя и функциональных спецификаций должен гарантировать выполнение соответствующих требований надлежащих практик GxP, а также содержать информацию о наличии критических интерфейсов между системой и ручными операциями.

5.3.5 Спецификации составляют основу для оценки рисков системы в отношении соблюдения надлежащих практик GxP, а также других рисков, например, безопасности. Анализ рисков может быть основан на функциональной спецификации, связанной со спецификациями требований пользователей (например, в случае КС, изготовленных по индивидуальному заказу). Оценка рисков, а также ее результаты, включая критерии ранжирования рисков на критические или некритические, должны быть задокументированы. Источники любых рисков, связанных с соблюдением надлежащих практик GxP, должны быть определены.

5.3.6 Спецификации требований пользователя или ссылка на них могут быть включены в документ, описывающий КС (см. 4.5.1), вместе с результатами оценки рисков на стадии разработки спецификации.

5.3.7 При выборе коммерческого обеспечения или компонента спецификации требований пользователя могут быть разработаны на основе спецификации поставщика.

5.3.8 Все КС следует подвергать документированной перспективной валидации или квалификации (см. 5.6.7 для определения подходов к валидации различных типов КС), при необходимости, повторной валидации или квалификации. Спецификации требований пользователя и документ, содержащий описание системы, должны актуализироваться как подтверждение нового этапа валидационного жизненного цикла.

5.4 Функциональная спецификация FS

5.4.1 Функциональная спецификация разрабатывается поставщиком КС на основании спецификации требований пользователя - в случае индивидуально разрабатываемого ПО или определяется для выбора и приобретения серийного программного продукта. Функциональная спецификация должна описывать систему, отвечающую спецификации требований пользователя, то есть потребностям организации.

5.4.2 Данная спецификация должна содержать точное и детализированное описание всех необходимых требований к компьютерной системе и интерфейсам, то есть описание функций, работы системы и, где применимо, ограничения проекта и характеристики.

5.4.3 Для определенных типов и уровней системы могут быть разработаны комбинированные спецификации, включающие требования пользователя и функциональные требования (см. 5.6.7 для определения подходов к валидации различных типов КС).

5.4.4 Организация должна иметь в наличии документацию, описывающую компьютерную систему с приложением, если возможно, диаграмм потока или блоков, показывающих раскладку оборудования, сети и взаимодействия. Эти схемы должны быть совместимыми с функциональной спецификацией и прослеживаемыми до спецификации требований пользователя. Данная документация является частью описания КС (см. 4.5.1).

5.5 Тестирование

5.5.1 Обеспечение надежности ПО достигается выполнением планов качества и тестированием в процессе разработки. В процессе разработки проводят тестирование компонентов и интеграции в соответствии с принципами, изложенными в ГОСТ Р ИСО 12207*, [5] и [6]

.

________________

Тестирование представляет собой верификацию компонента ПО. Верификация в контексте жизненного цикла представляет собой совокупность действий по сравнению полученного результата жизненного цикла с требуемыми характеристиками для этого результата.

См. также соответствующие разделы руководства GAMP.

* Вероятно, ошибка оригинала. Следует читать: ГОСТ Р ИСО/МЭК 12207. - .

5.5.2 Тестирование, так же как и разработку ПО и компьютерного оборудования системы, следует проводить в условиях системы менеджмента качества, задокументированным образом и формально согласованным всеми сторонами. При определении мест проведения тестирования и ответственности сторон рекомендуется использовать соответствующие рекомендации руководства GAMP.

5.5.3 Тестирование интеграции является одним из важнейших этапов разработки ПО, проводимое на протяжении интеграции компонентов КС и до полной интеграции всей системы. По мере создания элементов программы, предпочтительно до сдачи блока (модуля) программы на формальное тестирование, рекомендуется проводить систематические проверки исходного кода программы, включая оценку критических алгоритмов и стандартных элементов.

5.5.4 Результаты функционального тестирования могут подтвердить надежность простых КС, таких как программно-логические контроллеры и системы, основывающиеся на базовых алгоритмах и наборах логических блоков. Для критически важных и (или) более сложных систем верификационное тестирование, выполняемое в ходе квалификации монтажа, функционирования и эксплуатации, не обеспечивает требуемой степени уверенности в надежности выполнения системой предназначенной функции, так как не обеспечивает полную оценку скрытых функций и программного кода.

5.5.5 Для подтверждения надлежащей установки (инсталлирования) системы, ее функционирования и производительности следует использовать документально оформленные сценарии (спецификации процедуры тестирования). Данные сценарии должны быть соотнесены со спецификациями требований пользователя и функциональными спецификациями системы, в частности, должны быть рассмотрены пределы параметров системы (процесса), границы данных и обработка ошибок

. При применении автоматизированных средств тестирования и тестовых сред должна быть проведена и задокументирована оценка их пригодности для тестирования проверяемой системы.

________________

В Правилах надлежащей производственной практики используется термин "схемы тестирования".

В соответствии с собственным планом качества проекта для подтверждения работы системы в соответствии с функциональными спецификациями разработчик/провайдер разрабатывает проекты сценариев тестирования. Сценарий должен обеспечивать проведение стрессового тестирования структурной целостности, критических алгоритмов и "предельных значений" интегрированного ПО. Обеспечение взаимосвязи сценариев тестирования со спецификациями требований потребителя является ответственностью организации, работающей в условиях надлежащих практик GxP.

5.5.6 Для любого технологического оборудования и процессов, связанных или контролируемых посредством компьютерных систем, потребуются дополнительные режимы испытаний при квалификации монтажа, квалификации функционирования и квалификации эксплуатации. Допускается объединение этапов тестирования и областей тестирования для однородной группы оборудования и процессов; данный подход должен быть указан в плане или протоколе тестирования.

5.5.7 Организация должна продемонстрировать доказательства формализованной приемки системы после ее тестирования и контролируемого переноса в функционирующее операционное окружение.

5.6 Валидация

5.6.1 Валидацию проводят для получения объективных и документальных свидетельств о том, что компьютерная система и КС будут постоянно функционировать как установлено в спецификациях, внедрены и провалидированы.

Организация должна быть способна предоставить свидетельства того, что используемые КС демонстрируют рабочие диапазоны, сложность, функциональность, управляемость и валидированный статус.

5.6.2 Для целей валидации КС организация должна иметь систему, обеспечивающую проведение формальной оценки и ведение отчетности о качестве и производительности КС на всех этапах ее жизненного цикла: разработки, внедрения, квалификации, приемки, функционирования, модификации, повторной квалификации, обслуживания и демонтажа.

Валидационная документация и отчеты должны охватывать соответствующие стадии жизненного цикла КС. Производитель должен обосновать свои стандарты, протоколы, критерии приемлемости, процедуры и записи на основе оценки рисков.

Валидационная документация должна включать записи контроля изменений (если применимо) и отчеты о любых отклонениях, выявленных в ходе процесса валидации.

Валидационную документацию можно вести в электронном или бумажном виде. Связанные валидационные досье для компонентов сложной КС должны быть снабжены четкими перекрестными ссылками для целей аудита.

5.6.3 В перечне (реестре) КС (см. также 4.1.3), эксплуатируемых организацией, должно быть указание валидационного статуса; подробное описание объема (степени) валидационных работ приведено в сводной документально оформленной программе валидации. Описание объема валидации должно включать критерии соответствия надлежащим практикам GxP с указанием критичности рангов рисков для качества продукта/процесса и целостности данных (в случае сбоя системы или ее выхода из строя).

________________

Объем (степень) валидационных работ может быть указан в отдельных валидационных планах. Может быть использована иерархия связанных валидационных планов, описанная в рекомендациях по планированию валидации руководства GAMP.

5.6.4 Подтверждение соответствия требованиям надлежащих практик GxP критично для различных операций и работ, при которых используют КС: ввод данных (захват и целостность), запись данных в файл, обработка данных, работа с информационными сетями, управление процессом и его мониторинг, электронные записи, архивирование, восстановление данных, печать, доступ, управление изменениями, контрольные следы и решения, связанные с любой автоматизированной деятельностью, выполняемой в условиях надлежащих практик к GxP. Например, создание и представление регистрационных досье и других документов в регуляторный орган, исследования и разработка лекарственных средств, клинические исследования, материально-техническое снабжение, отпуск в производство (взвешивание), производство, упаковка, испытания, контроль качества, обеспечение качества, управление запасами, хранение и поставки лекарственных средств, обучение, поверка и калибровка (и проверка работоспособности), техническое обслуживание, контракты (технические соглашения) и связанные с этими работами записи и отчеты (данный перечень не является исчерпывающим).

5.6.5 Определение рисков КС для качества представляет собой одну из наиболее важных предварительных работ при разработке основного валидационного плана КС. Анализ рисков систем и его результаты, одновременно с обоснованием системы ранжирования рисков на критичные и некритичные, должны быть оформлены документально. Кроме того, должны быть четко определены потенциальные риски для соответствия требованиям надлежащих практик GxP. Критические системы (и функции внутри систем), обладающие наибольшим потенциалом причинения вреда в случае их сбоя или выхода из строя, относят к приоритетным.

5.6.6 Политика в области валидации или основной валидационный план организации должен содержать описание используемых организацией подходов к валидации и управлению КС. Основной валидационный план должен включать (или содержать ссылки на другие документы, отдельные валидационные планы, письменные процедуры):

- перечень КС, подлежащих валидации;

- краткое описание подходов к валидации для различных типов КС и проводимых валидационных работ;

- описание протоколов (планов) и соответствующих процедур тестирования для всех валидационных работ, относящихся к компьютерным системам;

- требования к валидационным отчетам, документирующим валидационные работы и полученные результаты;

- указание ответственного персонала и степень их ответственности в рамках программы валидации.

5.6.7 В соответствии с руководством GAMP выделяют пять типов ПО и соответствующие подходы к их валидации (см. таблицу 1).

Таблица 1 - Типы программного обеспечения и подходы к валидации

Категория | Тип программного обеспечения | Валидационный подход |

1 | Операционная система | Регистрация информации о версии (включая сервисные дополнения). Тестирование будет осуществлено опосредованно, путем функционального тестирования приложения |

2 | Встроенное ПО | Для неконфигурируемого встроенного ПО - регистрация информации о версии. Проверка работоспособности (калибровка) оборудования по мере необходимости. Подтверждение надлежащего функционирования в соответствии с требованиями пользователя |

Для конфигурируемого встроенного ПО - регистрация информации о версии и конфигурации. Проверка работоспособности (калибровка) оборудования, по мере необходимости, и подтверждение надлежащего функционирования в соответствии с требованиями пользователя | ||

Встроенное ПО, разработанное по индивидуальному заказу, относится к категории 5 | ||

3 | Стандартный пакет ПО | Регистрация версии (и конфигурации операционного окружения) и подтверждение надлежащего функционирования в соответствии с требованиями пользователя. |

4 | Конфигурируемый пакет ПО | Регистрация версии и конфигурации и подтверждение надлежащего функционирования в соответствии с требованиями пользователя. |

ПО, разработанное по индивидуальному заказу, относится к категории 5 | ||

5 | ПО, разработанное по индивидуальному заказу | Аудит поставщика и валидация всей системы |

Приведенная в таблице 1 классификация может быть неприменима к сложным интегрированным КС, в которых одновременно можно выделить различные типы программ. Для определения подходов к валидации любой критической системы следует применять комплексный подход, основанный на оценке всех рисков при использовании данного приложения. Для каждого компонента КС оценка рисков помогает определить подходы по обеспечению качества, работы по квалификации и меры по снижению рисков. Информация об анализе рисков, подходах к выявлению рисков несоответствия надлежащих практик GxP и критериях оценки пригодности для использования системы должна быть доступна для предоставления лицам, осуществляющим проверку, по их требованию.

5.6.8 Валидационная документация и записи также должны включать следующие данные о контроле системы, мониторингу и техническому обслуживанию:

- оценка результатов испытаний на соответствие спецификаций требований пользователя (этап верификации и текущий мониторинг);

- записи об обучении операторов (вводный инструктаж и периодическое обучение);

- процедура текущего мониторинга (данная процедура будет связывать систему отчетов об ошибках и систему отчетов об отклонениях с процедурой управления изменениями);

- поддержание руководств пользователя и стандартных операционных процедур (СОП) для всех систем в актуальном состоянии.

5.6.9 Операционные системы и встроенное ПО квалифицируют в зависимости от предполагаемого использования [принимая во внимание версию, устойчивую версию (релиз) или релевантные параметры] в рамках квалификации эксплуатации PQ/валидации процесса.

5.6.10 Если данные переводят в другой формат или систему данных, валидация должна включать проверку неизменности значения и смысла данных в процессе их миграции.

5.6.11 Помимо приемочных испытаний (квалификация функционирования) в соответствии с функциональной спецификацией, которые могут включать в себя заводские приемочные испытания [процессно-аналитическая технология, Process Analytical Technology (PAT)], проводимые, например, на стороне поставщика, организация несет ответственность за квалификацию эксплуатации системы. В данном контексте приемо-сдаточные испытания [приемочные испытания на площадке, Site Acceptance Test, (SAT)], проводимые организацией при квалификации эксплуатации системы в ее операционном окружении, должны быть осуществлены в соответствии со спецификацией требований пользователя, в которую будут включены протоколы и критерии приемлемости производительности и качества как контролирующей системы, так и контролируемого (имеющего отношение к фармации) процесса. В последнем случае должны быть приведены перекрестные ссылки на любую релевантную валидационную документацию.

5.6.12 Организация должна обеспечить доступность документированных валидационных данных, которые должны быть доступны для предоставления лицам, осуществляющим проверку, по их требованию.

Ретроспективная валидация

5.6.13 Ретроспективная валидация не является эквивалентом перспективной валидации и не применима для вновь устанавливаемых КС. Однако в некоторых случаях организации необходимо продолжать эксплуатацию системы, не подвергавшейся перспективной валидации при установке. Для использования такой системы в условиях надлежащих практик GxP организация должна разработать описание и оформить документально проверку/тестирование системы на соответствие спецификации требований потребителей и других спецификаций с использованием предшествующих данных (журналов регистрации ошибок, внесенных изменений, руководств пользователя и процедур), а также анализ критичности и рисков системы, оценку поставщика.

5.6.14 Стабильная и надежная работа большинства ранее установленных невалидированных систем не является основанием для отказа от проведения их валидации. Проведение ретроспективной валидации допустимо для ранее установленных систем (до внедрения правил надлежащих практик GxP в организации) или при переводе системы в категорию GxP КС.

________________

Учитывая, что в надлежащих практиках GxP требования о валидации КС существует уже достаточно давно, регуляторные органы могут рассматривать отсутствие данных о проведении перспективной валидации нарушением установленных требований. Часто ранее установленные системы не отвечают приведенным в надлежащих практиках требованиям, и организации вынуждены их заменять или модифицировать.

5.6.15 Указанные выше принципы валидации компьютерных систем должны быть учтены при проведении ретроспективной валидации. Документация по разработке, а также записи, пригодные для проведения валидации ранее установленных систем, могут быть недоступны ввиду длительности их использования и уникальных характеристик, поэтому подход к установлению и документированию надежности системы и гарантий ее качества, основанный на концепции "встроенного качества" на этапе разработки ПО, будет отличаться для новых современных и ранее установленных систем.

5.6.16 При проведении ретроспективности валидации КС применяются общие принципы ретроспективной валидации, основанной на формализованной оценке данных предшествующих периодов об использовании системы, технического обслуживания, отчетов об ошибках и записей системы управления изменениями, а также оценке рисков системы и ее функций. Оценку проводят с использованием документально оформленных спецификациях требований пользователя. В том случае, если предшествующие данные не охватывают текущий диапазон параметров функционирования или при существенных изменениях работы системы, ретроспективные данные не могут быть использованы для валидации текущей версии системы.

________________

Для ретроспективной разработки спецификаций требований пользователя, в большом количестве случаев, использовались отчеты об опыте работы с системой, подкрепленные дополнительным тестированием.

5.6.17 Проведение валидации в рамках текущей оценки (верификации) ранее установленных систем должно повлечь за собой применение к ней требований процедур, документации, записей в отношении современных КС, в том числе управление изменениями, контрольные следы (при необходимости), безопасность данных и системы, дополнительная разработка и модификация ПО в условиях системы менеджмента качества, поддержание целостности данных, требования к резервному копированию системы, обучение операторов (пользователей) и постоянная текущая оценка функционирования системы.

5.6.18 Отсутствие адекватных свидетельств проведения ретроспективной квалификации или валидации должно служить основанием для приостановления, прекращения использования или отключения любой ранее установленной(ых) системы (систем).

6 Стадия эксплуатации

6.1 Данные

6.1.1 КС, осуществляющие электронный обмен данных с другими системами, должны включать соответствующие встроенные средства контроля правильного и безопасного ввода и обработки данных с целью минимизации рисков.

6.1.2 Организация должна вести записи проверок того, что интерфейс(ы) данных/управления/мониторинга между системой и оборудованием обеспечивает(ют) корректный ввод и вывод.

6.1.3 При ведении системы документации в электронном виде и использовании электронных подписей рекомендуется вести реестр авторизованных пользователей, кодов идентификации, области авторизованных действий (степени доступа).

6.1.4 Используемые системы электронной обработки данных должны обеспечивать следующие меры по защите данных:

- доступ только для авторизованного персонала;

- использование паролей;

- создание резервных копий;

- независимая проверка критических данных;

- безопасное хранение данных в течение требуемого промежутка времени.

Также применяемые в организации системы электронных записей должны быть провалидированы. В таких системах, если возможно, должны быть предусмотрены системы контрольных следов.

6.1.5 При выборе организацией ведения документации в электронной форме следует определить все применимые в данном случае регуляторные требования, степень юридической значимости электронных записей и эквивалентности своим бумажным аналогам. Отдельные разделы надлежащих практик GxP могут содержать особые регуляторные требования, например для тех случаев, когда электронные записи и подписи использованы в качестве источника первичных исходных данных, записей и/или свидетельств.

Организация должна пояснить и обосновать применение используемых информационных технологий и методов контроля.

Подходящая форма электронной подписи или аутентификации/идентификации

должны применять в следующих случаях:

- к компьютеризированной GxP-системе допускается доступ извне;

- система генерирует регуляторные GxP-записи в электронном виде;

- ключевые решения и действия могут быть реализованы при помощи электронного интерфейса.

________________

Электронная подпись должна быть уникальной для пользователя, но не обязательно быть уникальной для системы. Кроме того, выпуск единой электронной подписи для целого ряда систем также может представляться более удобным. Организация должна пояснить и обосновать эти принятые решения, их логику, а также методы контроля.

Организация должна обосновать выбор методов, обеспечивающих соблюдение требований надлежащих практик GxP.

6.1.6 В некоторых системах (так называемых "гибридных") может быть использована комбинация ручного управления и автоматизированных функций, а также широкий набор средств для обработки GxP-данных, а также записей и информации. В подобных случаях при совместном использовании записей на бумажном носителе (в т.ч. распечаток КС) и электронных файлов для полноценного ведения журнала контрольных следов могут потребоваться документированные процедуры контроля с записанными ссылками и подписями.

6.1.7 К ключевым аспектам инфраструктуры, системы и конкретных приложений, которые необходимо контролировать, относятся:

- авторизованный доступ пользователя к конкретному приложению;

- уникальная комбинация идентификатора пользователя и пароля, запрашиваемая КС и связанная с авторизованной учетной записью пользователя для применения в конкретном приложении;

- разрешенный функционал для конкретного пользователя;

- определенный часовой пояс и стандарт даты, связанный с относительной ссылкой транзакций (сложные системы могут находиться более чем в одном часовом поясе);

- контрольные следы;

- прочие физические и логические способы контроля инфраструктуры информационной безопасности.

6.1.8 При использовании "открытых" КС (т.е. систем с возможностью доступа извне, иногда такие системы называют "открытыми") должны быть соблюдены следующие требования.

В "открытой" системе имеется механизм, обеспечивающий доступ извне и соответствующий ввод данных только для авторизованных клиентов, при этом данные поступают в корректном формате, например в виде зашифрованной почты с цифровой подписью, или как пакет данных. Также в системе встроена функция карантина полученных извне данных в случае несоблюдения условия безопасности. Порядок управления информационной безопасностью должен включать карантин подобных данных, уведомление об их поступлении, а также принятие в их отношении окончательного решения.

Система обеспечивает регистрацию и прослеживание всех внешних входов в нее. Каждый элемент этапа обработки должен включать в себя механизмы входа в элемент системы и мониторинга. Для надлежащим образом защищенных систем, а также для доступа в режиме "только чтение" может использоваться менее сложный метод прослеживания.

Система обладает возможностями хранения копий данных и их повторной пересылки с одной стадии на другую в случае их "потери" или повреждения на последних этапах обработки.

6.1.9 Для компьютеризированных GxP-систем, которые генерируют регуляторные записи в электронном виде, позволяют осуществлять доступ извне или принимать ключевые решения и предпринимать действия посредством электронных интерфейсов, требуются дополнительные схемы безопасности и способы контроля. Данные требования предопределены в основном международными инициативами в сфере электронной торговли. Тем не менее когда компании связывают подобные открытые системы (с возможностью доступа извне) со своими GxP-системами, информация о безопасности, способах контроля и валидации должна быть задокументирована и доступна при инспектировании.

6.2 Контроль правильности ввода данных

6.2.1 Для критических данных, например технологических записей, данных лабораторных испытаний, а также записей, переносимых с бумажных носителей, в том числе вводимых вручную, необходимо предусмотреть дополнительный контроль точности ввода данных.

Этот контроль может осуществляться вторым оператором или с помощью валидированных электронных средств. Второе авторизованное лицо с идентифицированным именем входа (логином) и идентификатором, а также с зарегистрированной датой и временем может проверить введенные данные при помощи клавиатуры. Для автоматизированных систем, включающих в себя непосредственный захват данных и связанных с другими базами данных и интеллектуальной периферией, вторая проверка может являться частью валидированной функции системы (например, при выдаче материала в производство). Для обеспечения подобной проверки можно использовать особый доступ, функции управления системой и/или специализированные устройства, например идентификационные штрих-коды, а также включение и использование контрольных следов для регистрации всевозможных изменений, которые потенциально могут повлиять на данные.

6.2.2 Критичность и потенциальные последствия ошибочного или неправильного ввода данных в систему должны быть охвачены системой управления рисками.

6.3 Хранение данных

6.3.1 Данные должны быть защищены от повреждений как физическими, так и электронными мерами. Сохраненные данные должны проверять на доступность, читаемость и точность. Доступ к данным должен быть обеспечен на протяжении всего периода их хранения.

6.3.2 Следует выполнять регулярное резервное копирование всех необходимых данных.

Организация должна разработать и применять валидированные процедуры резервного копирования, регламентирующие в том числе системы хранения и носители информации. Частота резервного копирования зависит от функций компьютерной системы и оценки рисков потери данных. С целью гарантирования доступности сохраненных данных должны быть созданы резервные копии данных, необходимых для восстановления всей GxP документации (в том числе записи контрольных следов).

Сохранность и точность резервных копий, а также возможность восстановления данных должны быть проверены в процессе валидации и периодически контролироваться.

6.3.3 Организация должна иметь письменные процедуры восстановления КС после сбоя. Для обеспечения извлечения и поддержания GxP-информации данные процедуры должны включать в себя требования, предъявляемые к документации и записям. К процедурам резервного копирования и восстановления системы после сбоя предъявляются следующие основные требования:

- процедуры должны обеспечивать плановое резервное копирование данных в безопасные места хранения, надлежащим образом отделенные от основного места хранения, при этом частота копирования должна быть основана на анализе рисков для GxP-данных;

- процедура резервного копирования, а также системы хранения и носители должны обеспечивать целостность данных. Должен существовать журнал учета данных, подвергнутых резервному копированию, с указанием используемых для хранения носителей. Используемые носители должны быть задокументированы, а их надежность обоснована;

- все GxP-данные, в том числе журналы контрольных следов, следует подвергать резервному копированию;

- процедуры резервного копирования и восстановления должны подвергать регулярному тестированию согласно письменной процедуре, содержащей план тестирования;

- должны вести журнал учета тестирования процедуры резервного копирования, включающий дату тестирования и его результаты, а также записи устранения любых ошибок.

6.4 Распечатки

6.4.1 Необходимо иметь возможность получения четких печатных копий данных, хранящихся в электронном виде.

Для записей, сопровождающих разрешение на выпуск серии, должна быть предусмотрена возможность получения распечаток, фиксирующих наличие или отсутствие изменений данных с момента их первоначального ввода.

6.5 Контрольные следы (autotrail)

6.5.1 На основе оценки рисков необходимо уделить внимание встраиванию в систему возможности создания записей всех существенных изменений и удалений, связанных с областью действия надлежащих правил (система, создающая контрольные следы). Причины таких связанных с надлежащими правилами изменений или удалений данных должны быть оформлены документально. Контрольные следы должны быть доступными, иметь возможность их преобразования в понятную для пользователей форму и регулярно проверяться.

6.5.2 В случае необходимости контрольные следы целостности данных могут включать в себя, помимо прочего, такие функции, как создание, ссылки, встроенные комментарии, удаления, модификации/коррективы, полномочия пользователей, время и дату. Все связанные компоненты должны быть неизменяемо связаны в рамках контролируемых контрольных следов системы безопасности ИТ-системы. Все исходные записи данных и коды, а также любые последующие изменения, дополнения, удаления или модификации должны быть тщательно и в полном объеме сохранены в доступных контрольных следах. Источники и содержание транзакций, фиксируемых в контрольных следах, должны основываться на утвержденных процедурах организации по управлению информационной безопасностью данных для конкретного компьютеризированного приложения и полномочий пользователя. Рекомендуется использование системного контекстуального маркирования транзакций в электронных контрольных следах, так как они могут содержать автоматизированные функциональные обратные контрольные связи с параметрами валидации безопасности.

Рекомендации по разработке, внедрению и контролю системами контрольных следов приведены в ГОСТ Р ИСО/МЭК 27002.

6.5.3 Записи, относящиеся к событиям, фиксируемым в контрольных следах, должны документировать, желательно, автоматически, посредством функции операционной системы, системы управления базой данных, системой управления документацией и с помощью прочих основных приложений. При необходимости должны быть доступны записи контрольного журнала в удобочитаемой форме.

6.6 Управление изменениями и конфигурацией

6.6.1 Любые изменения в КС, включая конфигурацию системы, должны проводить только контролируемым способом в соответствии с установленной процедурой. Процедура управления изменениями в КС должна быть интегрирована в общеорганизационную процедуру управления изменениями организации.

На раннем этапе проектирования может быть достаточно ведения записей, содержащих актуальную информацию о проекте, без необходимости подтверждения изменений, однако после начала разработки спецификаций и утверждения основных характеристик внесение изменений проводят в соответствии с действующей процедурой управления изменениями, предусматривающей четкое и контролируемое внесение изменений и их документирование и определяющей ответственность лиц, участвующих в управлении изменениями.

Процедура управления изменениями КС должна содержать требования в отношении:

- подробных записей, касающихся предлагаемого изменения(ий), с обоснованием;

- статуса системы и влияния на контроль до внедрения изменения(ий);

- порядка согласования и утверждения изменений (см. 6.6.7);

- записей, касающихся согласования изменений и принятых решений (одобрено или отклонено);

- порядка указания статуса "изменено" в документации;

- подхода(ов) и метода(ов) оценки полного влияния изменения(ий), включая регрессионный анализ и регрессионное тестирование, при необходимости стандарты института инженеров электрики и электроники (Institute of Electrical and Electronics Engineers, IEEE);

- взаимодействия процедуры внесения изменений с системой управления конфигурацией.

6.6.2 Управление изменениями следует осуществлять на всех этапах жизненного цикла КС, то есть от стадий проекта и разработки до эксплуатации, технического обслуживания, модификаций и изъятия из обращения. Соответствующие указания должны быть приведены в валидационных планах. Записи об изменениях следует хранить вместе с другими документами о КС.

6.6.3 Процедура управления изменениями КС должна учитывать соответствующие процедуры и записи поставщиков, интеграторов и других сторон, участвующих в поддержке конкретной системы и приложений. В крупных организациях со сложной внутренней структурой допускается использование децентрализованных валидированных процедур управления изменениями в КС.

6.6.4 Процедура должна учитывать любые изменения, происходящие вследствие усовершенствования системы, т.е. изменений, внесенных в спецификации требований пользователя и не идентифицированных в начале проекта. Также изменение может быть результатом корректирующих действий или исправления ошибки, отклонения или проблемы, выявленной в ходе использования системы. Процедура должна описывать порядок и документальные требования для внесения экстренных изменений (хотфиксов, текущих исправлений). Каждая ошибка и утвержденные действия должны быть подробно задокументированы. Данные записи могут существовать как на бумаге, так и в электронном виде.