ГОСТ Р МЭК 61511-2-2018

Группа Т51

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

БЕЗОПАСНОСТЬ ФУНКЦИОНАЛЬНАЯ

Системы безопасности приборные для промышленных процессов

Часть 2

Руководство по применению МЭК 61511-1

Functional safety. Safety instrumented systems for the process industry sector. Part 2. Guidelines for the application of IEC 61511-1

ОКС 13.110

Дата введения 2019-07-01

Предисловие

1 ПОДГОТОВЛЕН Обществом с ограниченной ответственностью "Корпоративные электронные системы" на основе собственного перевода на русский язык англоязычной версии международного стандарта, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 058 "Функциональная безопасность"

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 11 сентября 2018 г. N 586-ст

4 Настоящий стандарт идентичен международному стандарту МЭК 61511-2:2016* "Безопасность функциональная. Системы безопасности приборные для промышленных процессов. Часть 2. Руководство по применению МЭК 61511-1" (IEC 61511-2:2016 "Functional safety - Safety instrumented systems for the process industry sector - Part 2: Guidelines for the application of IEC 61511-1", IDT).

________________

* Доступ к международным и зарубежным документам, упомянутым в тексте, можно получить, обратившись в Службу поддержки пользователей. - .

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты, сведения о которых приведены в дополнительном приложении ДА

5 ВЗАМЕН ГОСТ Р МЭК 61511-2-2011

Правила применения настоящего стандарта установлены в статье 26 Федерального закона от 29 июня 2015 г. N 162-ФЗ "О стандартизации в Российской Федерации". Информация об изменениях к настоящему стандарту публикуется в ежегодном (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячном информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте Федерального агентства по техническому регулированию и метрологии в сети Интернет (www.gost.ru)

Введение

Приборные системы безопасности (ПСБ) уже в течение многих лет используют для выполнения функций безопасности в промышленных процессах. Для эффективного применения приборных систем безопасности при выполнении ФБ ПСБ необходимо, чтобы они соответствовали определенному минимальному уровню стандартизации.

Область применения комплекса стандартов МЭК 61511 - ПСБ, применяемые в промышленных процессах. Комплекс стандартов МЭК 61511 также рассматривает вопросы интерфейса между такими системами и другими системами безопасности, которые выявляются в результате проведения анализа опасностей и рисков, присущих промышленному процессу. ПСБ включает в себя датчики, логические решающие устройства и исполнительные элементы.

В основе комплекса стандартов МЭК 61511 лежат две фундаментальные концепции, необходимые для его применения: концепция жизненного цикла ПСБ и концепция уровней полноты безопасности (УПБ). Жизненный цикл ПСБ формирует базовую структуру, объединяющую большинство положений настоящего стандарта.

Настоящий стандарт рассматривает ПСБ, использующие электрические/электронные/программируемые электронные технологии. Если логические устройства основаны на неэлектрических технологиях, то для обеспечения выполнения требований функциональной безопасности следует применять основные положения настоящего стандарта. Комплекс стандартов МЭК 61511 также рассматривает датчики и исполнительные элементы ПСБ независимо от принципа их действия. Комплекс стандартов МЭК 61511 был разработан для конкретизации требований комплекса стандартов МЭК 61508 применительно к промышленным процессам. Комплекс стандартов МЭК 61511 является конкретизацией общего подхода к вопросам обеспечения безопасности, представленного в МЭК 61508, для промышленных процессов.

Комплекс стандартов МЭК 61511 устанавливает подход, минимизирующий стандартизацию деятельности для всех стадий жизненного цикла ПСБ. Этот подход реализует рациональную и последовательную техническую политику. Цель настоящего стандарта - дать представление о том, как выполнять требования МЭК 61511-1:2016.

Чтобы облегчить применение МЭК 61511-1:2016, номера разделов, приведенные в приложении A, идентичны соответствующим номерам разделов МЭК 61511-1:2016, за исключением символа "A".

В большинстве ситуаций безопасность лучше всего может быть достигнута с помощью проектирования процесса, который сам обеспечивает безопасность. Тем не менее иногда это невозможно или практически нецелесообразно. В таких случаях он может быть дополнен системами защиты, основанными на применении различных технологий [например, химических, механических, гидравлических, пневматических, электрических, электронных, термодинамических (например, гаситель пламени), программируемых электронных], с помощью которых достигается любой установленный остаточный риск. Любая стратегия обеспечения безопасности должна рассматривать каждую конкретную ПСБ в контексте других систем защиты. Для облегчения применения такого подхода МЭК 61511-1:2016:

- требует, чтобы выполнялась оценка опасностей и рисков для определения общих требований к безопасности;

- выполнялось распределение требований к безопасности в (по) приборной(ым) системе(ам) безопасности;

- реализует подход, который применим ко всем приборным методам обеспечения функциональной безопасности;

- подробно рассматривает применение определенных действий по управлению безопасностью, которые могут быть применены ко всем методам обеспечения функциональной безопасности;

- охватывает все стадии жизненного цикла ПСБ - от разработки первоначальной концепции, проектирования, внедрения, эксплуатации и технического обслуживания вплоть до утилизации;

- дает возможность, чтобы существующие или новые стандарты в разных странах, регламентирующие конкретные промышленные процессы, были с ним гармонизированы.

Комплекс стандартов МЭК 61511 призван привести к высокому уровню согласованности (например, основных принципов, терминологии, информации) в рамках конкретных промышленных процессов. Это принесет преимущества как в плане безопасности, так и в плане экономики.

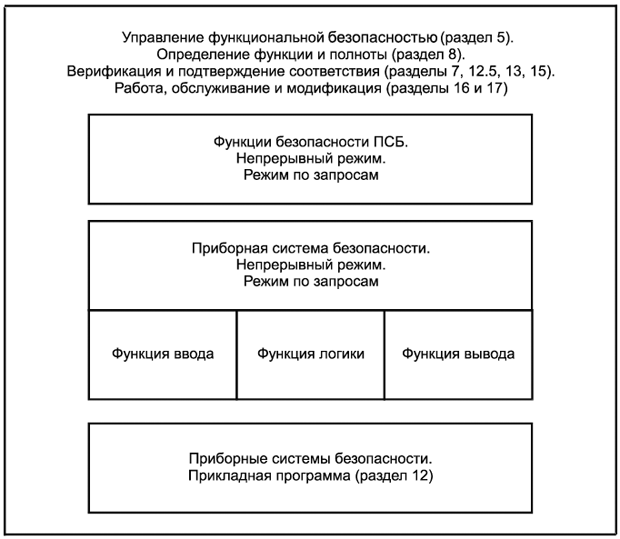

На рисунке 1 представлена общая структура комплекса стандартов МЭК 61511.

|

Рисунок 1 - Общая структура комплекса стандартов МЭК 61511

1 Область применения

Настоящий стандарт содержит руководство по установлению требований, разработке, монтажу, эксплуатации и техническому обслуживанию функций безопасности приборных систем безопасности (ФБ ПСБ) и реализующих их ПСБ в соответствии с МЭК 61511-1:2016.

Примечания

1 Справочное приложение A было построено так, что содержание каждого номера его раздела и подраздела совпадает с содержанием соответствующего номера раздела и подраздела МЭК 61511-1:2016 за исключением содержания тех номеров разделов и подразделов, которые следуют за символом "A".

2 Данное приложение A содержит материал, содержавшийся в теле первого издания настоящего стандарта. Те изменения, которые необходимы для обеспечения выполнения правил МЭК, целиком являются информационными.

3 Для получения максимальной пользы от данного руководства:

- следует изучать как руководящие указания раздела, так и руководящие указания конкретного подраздела (например, при необходимости применения руководящих указаний 5.2.6.1.3 следует учесть руководящие указания 5.2.6);

- если руководящие указания конкретного подраздела не предоставлены (например, отсутствуют какое-либо дальнейшие руководящие указания), то следует также обратиться к руководящим указаниям раздела, так как они могут быть применимы).

4 Примеры, представленные в приложениях настоящего стандарта, рассматривают только конкретные примеры реализации требований МЭК 61511 в конкретном случае, но пользователь должен сам убедиться, что выбранные им методы и технологии соответствуют его ситуации.

2 Нормативные ссылки

В настоящем стандарте использована нормативная ссылка на следующий международный стандарт* (для датированной ссылки применяют только указанное издание ссылочного документа):

________________

* Таблицу соответствия национальных стандартов международным см. по ссылке. - .

IEC 61511-1:2016, Functional safety - Safety instrumented systems for the process industry sector - Part 1: Framework, definitions, system, hardware and application programming requirements (Безопасность функциональная. Приборные системы безопасности для технологических процессов в промышленности. Часть 1. Термины, определения и технические требования)

3 Сокращения и определения

В настоящем стандарте применены термины, определения и сокращения согласно МЭК 61511-1:2016 (раздел 3).

Приложение A

(справочное)

Руководство по МЭК 61511-1

Примечание - Номера разделов и подразделов, представленные в приложении A, идентичны номерам разделов в МЭК 61511-1:2016. Это предназначено облегчить процесс предоставления перекрестных ссылок.

A.1 Область применения

Дополнительные требования не предусмотрены.

A.2 Нормативные ссылки

Дополнительные требования не предусмотрены.

A.3 Термины, определения и сокращения

Дополнительные требования не предусмотрены.

A.3.2.66 функция безопасности (safety function): Функция безопасности должна предотвращать появление конкретного опасного события, например "предотвращать превышение давления в емкости #ABC456, уровня 100 бар". Функция безопасности может быть реализована:

- отдельной ПСБ или

- одной или несколькими ПСБ и/или другими слоями защиты.

Каждая ПСБ или другой слой защиты должны быть способны к выполнению функции безопасности, а полная их комбинация должна обеспечить требуемое снижение риска (заданную безопасность процесса).

A.3.2.67 функция безопасности ПСБ (safety instrumented function): Функции безопасности ПСБ (ФБ ПСБ) формируются из определенной функции безопасности, имеют соответствующий уровень полноты безопасности (УПБ) и выполняются конкретной приборной системой безопасности (ПСБ), например "закрыть клапан #XY123 в течение 5 с, если давление в емкости #ABC456 достигнет 100 бар". Устройства ПСБ могут быть использованы более чем в одной ПСБ.

A.4 Соответствие МЭК 61511-1:2016

Дополнительные требования не предусмотрены.

A.5 Управление функциональной безопасностью

A.5.1 Цель

Дополнительные требования не предусмотрены.

A.5.2 Руководящие указания к "Требованиям"

A.5.2.1 Общие требования

Если организация несет ответственность за выполнение одного или нескольких действий, необходимых для функциональной безопасности, и она выполняет работы в соответствии с процедурами обеспечения качества, то многие действия, описанные в разделе 5 стандарта МЭК 61511-1:2016, уже выполняются в целях достижения качества. В таких случаях, возможно, нет необходимости повторять эти действия в целях обеспечения функциональной безопасности. При этом следует провести критический анализ принятых процедур обеспечения качества, чтобы установить достижение цели функциональной безопасности.

A.5.2.2 Организация и ресурсы

Внутри компании, стройки, завода или проекта следует определить организационную структуру, связанную с ПСБ; следует ясно понимать и знать роли и ответственность каждого человека/подразделения этой структуры. В рамках структуры должны быть определены индивидуальные роли, включая их описание, и цель. Для каждой роли должны быть строго определены ответственность и конкретные обязанности. Кроме того, должно быть установлено, кто и кому представляет индивидуальные отчеты и кто назначает на должность. Целью должно быть обеспечение того, что каждый специалист в организации понимает свою роль и обязанности, связанные с работами по ПСБ.

Следует установить требования к подготовленности и знаниям, необходимым для выполнения всех работ на жизненном цикле ПСБ, связанных с ПСБ; для каждого уровня подготовки следует определить уровни компетентности. Следует оценить имеющиеся и требуемые трудовые ресурсы (численность персонала) по каждому уровню подготовки и компетентности. В случае выявления различий между ними следует разработать календарные планы достижения необходимых уровней компетентности. Лица, ответственные за определенную стадию жизненного цикла, должны быть доступны на всем ее протяжении, чтобы поддерживать передачу квалификации и опыта работы в жизненном цикле. При нехватке подготовленных кадров может быть проведен дополнительный набор опытного персонала.

A.5.2.2.1 Дополнительные требования не предусмотрены.

A.5.2.2.2 Дополнительные требования не предусмотрены.

A.5.2.2.3 Дополнительные требования не предусмотрены.

A.5.2.3 Оценка и управление рисками

Требования, установленные в МЭК 61511-1:2016 (пункт 5.2.3), состоят в том, что должны быть выявлены опасности, оценены риски и определено необходимое снижение риска. Признано, что существует большое число различных методов для выполнения таких оценок. МЭК 61511-1:2016 не предлагает конкретного метода. Дополнительные указания даны в A.8.2.1 настоящего стандарта.

A.5.2.4 Планирование системы безопасности

Цель A.5.2.4 состоит в том, чтобы гарантировать, что в рамках всего проекта адекватное планирование системы безопасности было проведено так, что на каждой стадии жизненного цикла (например, техническое проектирование, эксплуатация) предусмотрены все необходимые действия. Настоящий стандарт не требует, чтобы такие действия по планированию имели какую-то конкретную структуру, но требует, чтобы они периодически дополнялись и критически оценивались.

A.5.2.5 Реализация и мониторинг

A.5.2.5.1 Цель МЭК 61511-1:2016 (пункт 5.2.5.1) - обеспечить, чтобы выполнялись такие эффективные процедуры управления, которые:

- гарантируют удовлетворительные решения по всем рекомендациям, вытекающим из анализа опасностей, из оценки риска, из других действий по оценке и проверке, а также из действий по верификации и подтверждению соответствия;

- позволяют установить, что ПСБ работает в соответствии с ее спецификацией требований к безопасности (СТБ) в течение ее эксплуатационного срока службы.

A.5.2.5.2 Необходимо отметить, что в данном контексте в состав поставщиков могут входить подрядчики, выполняющие проектирование, и подрядчики, обеспечивающие обслуживание, а также поставщики устройств. Аппаратное и программное обеспечение компонентов ПСБ должно изготавливаться под управлением признанной системы управления качеством, например в соответствии с серией стандартов ИСО 9000.

Следует периодически проводить критический анализ характеристик ПСБ, чтобы убедиться в том, что исходные допущения, принятые при составлении СТБ, сохраняются. Например, следует периодически оценивать интенсивность отказов различных устройств ПСБ, чтобы убедиться, что она остается на принятом исходном уровне. Если интенсивности отказов оказались хуже, чем первоначально определенные, то может понадобиться модификация проекта. Аналогично должна быть проанализирована интенсивность запросов на срабатывание ПСБ. Если интенсивность запросов окажется выше первоначально принятой, то может потребоваться уточнение УПБ.

A.5.2.5.3 Дополнительные требования не предусмотрены.

A.5.2.5.4 Дополнительные требования не предусмотрены.

A.5.2.6 Оценка, аудит и проверки

Проведение оценок и аудитов является средством, направленным на выявление и устранение ошибок. Приведенные ниже положения поясняют различие между этими двумя видами действий.

Оценка функциональной безопасности (ОФБ) имеет своей целью установить, являются ли меры предосторожности, принятые на рассматриваемых стадиях жизненного цикла, достаточными для достижения безопасности. Суждение выносят исполнители оценки в отношении решений, принятых лицами, ответственными за реализацию функциональной безопасности. Например, оценка, сделанная перед вводом в эксплуатацию, может быть посвящена вопросу о том, достаточны ли принятые процедуры обслуживания.

Аудиторы функциональной безопасности определяют по проектной или эксплуатационной документации, были ли выполнены необходимые процедуры с установленной частотой и лицами, обладающими необходимой компетентностью. Аудиторы не обязаны делать выводы о достаточности рассматриваемой ими работы. Однако если они осознают, что внесение изменений может принести дополнительные преимущества, то соответствующие сведения следует включать в отчет.

Необходимо отметить, что во многих случаях может быть пересечение между работой исполнителя оценки и аудитора. Например, аудитор может встретиться с необходимостью не только установить, получил ли оператор необходимую подготовку, но и вынести дополнительно суждение о том, привела ли подготовка к требуемому уровню компетентности.

A.5.2.6.1 Оценка функциональной безопасности (ОФБ)

Оценка функциональной безопасности (ОФБ) является основной процедурой, демонстрирующей, что ПСБ выполняет предъявляемые к ней требования, связанные с ее функциями безопасности и значениями УПБ. Основная цель такой оценки состоит в том, чтобы продемонстрировать с помощью независимой оценки процесса разработки системы его соответствие требованиям действующих стандартов и установившейся практике. Оценка ПСБ может быть необходима на различных стадиях жизненного цикла. Чтобы выполнить эффективную оценку, должна быть разработана процедура, которая определяет границы области применения этой оценки, вместе с указаниями по составу группы, выполняющей оценку.

Атрибутами хорошей установившейся практики ОФБ считаются следующие черты:

a) для каждой ОФБ должен быть сгенерирован план, определяющий область применения оценки, исполнителей оценки, их компетентность и информацию, которая должна быть получена в результате их работы;

b) ОФБ должна учитывать требования других стандартов и практического опыта, которые могут содержаться во внешних или внутренних корпоративных стандартах, в руководствах, процедурах или нормах и правилах. План ОФБ должен определять, что именно должно быть оценено в данной конкретной работе, системе или случае применения;

c) частота ОФБ может быть различной для разработок разных систем, но, как минимум, ОФБ всегда должна выполняться перед тем, как потенциальные опасности начнут действовать на систему. Некоторые компании предпочитают проводить ОФБ до выполнения стадии сборки/установки, чтобы предотвратить дорогостоящие переделки на более поздних стадиях жизненного цикла;

d) частоту и строгость проведения ОФБ следует определять с учетом таких факторов, как:

- сложность;

- значимость безопасности;

- предшествующий опыт, связанный с подобными системами;

- стандартизация конструктивных особенностей;

e) перед проведением ОФБ следует обеспечить наличие достаточных данных о результатах проектирования, монтажа, действий по верификации и подтверждению соответствия. Наличие достаточного количества данных само по себе может быть критерием оценки. Должно быть представлено подтверждение текущего или принятого состояния проекта или установки системы:

- следует обеспечить, чтобы исполнители ОФБ были в достаточной мере независимыми;

- исполнители ОФБ должны обладать опытом и знаниями в области соответствующей технологии и применения оцениваемой системы;

- систематический и непротиворечивый подход к ОФБ следует соблюдать на всем жизненном цикле и для всех систем. Само проведение ОФБ является субъективной деятельностью, поэтому для устранения субъективности, насколько это возможно, должно быть создано подробное руководство (возможно, с использованием контрольных листов), являющееся приемлемым для данной организации;

- методы контроля должны показать, что функции прикладного программного обеспечения (ППО) соответствуют требованиям, вытекающим из опасностей процесса;

- функциональные испытания, показывающие, что ППО исполняет требуемые функции и, насколько это возможно, любые дополнительные функции как в ППО, так и во встроенном ПО, не приводят к опасным условиям;

- структурное тестирование (см. A.12.5.3), показывающее, что ППО выполняет требуемые функции за необходимое время, а также идентифицирующее наличие каких-либо не тестируемых областей ППО, которые (из-за того, что не испытывались) могут привести к возникновению опасных условий;

- анализ функциональных отказов и анализ по методу "что если", позволяющие показать, что функции ППО не приводят к опасным условиям;

- процедуры, демонстрирующие обеспечение управления и верификации процесса разработки, а также использование правильных версий ППО и встроенного ПО;

- должны быть установлены процедуры и план аудита.

Документы, создаваемые в ходе ОФБ, должны быть полными, а сделанные в них заключения следует согласовать со всеми лицами, ответственными за руководство работами по функциональной безопасности ПСБ, до перехода к выполнению следующей стадии жизненного цикла.

Чтобы увеличить объективность оценки, к ней необходимо привлечь специалиста, не участвовавшего в проектировании. Имеется потребность в специалисте высокого уровня (например, по опыту, служебному положению), для того чтобы убедиться в том, что все спорные вопросы приняты во внимание и учтены. Также, как предлагается в МЭК 61511-1:2016 (подпункт 5.2.6.1.2, примечание), для некоторых крупных проектов или групп специалистов по оценке может оказаться необходимым иметь более одного старшего специалиста, независимого от группы разработчиков исходного проекта.

В зависимости от структуры компании и службы экспертизы внутри компании требование к независимости специалиста по оценке может быть выполнено путем привлечения внешней организации. Наоборот, другие компании, имеющие внутри себя организации, которые обладают опытом оценки и применения ПСБ, независимы и отделены (по управлению и по другим ресурсам) от лиц, ответственных за проект, могут использовать собственные ресурсы, удовлетворяющие требованиям независимой организации.

Объем работ по оценке зависит от размера и сложности проекта. Может оказаться возможным оценивать результаты различных стадий в одно и то же время. Это, в частности, справедливо в случаях внесения небольших изменений в текущий проект.

В некоторых странах ОФБ выполняют на стадии 3, которую часто называют предпроектным обзором безопасности (ППОБ). См. таблицу F.1, блок 10. Техническое задание для ОФБ должно быть согласовано на стадии планирования системы безопасности.

Группа специалистов, занятая оценкой, должна иметь доступ к любой информации, которую она считает необходимой для проведения оценки. В состав такой информации следует включать сведения, полученные при анализе опасностей и рисков, на стадиях разработки, монтажа, приемки и подтверждения соответствия.

A.5.2.6.1.1 Команда, выполняющая ОФБ, в некоторых случаях может состоять из одного человека, если этот человек обладает требующимися для этой деятельности навыками и опытом.

A.5.2.6.1.2 Число старших компетентных членов команды оценки может варьироваться в зависимости от размера приложения, охватываемых технологий, требований к коммуникациям (например, с пользователем/владельцем, интегратором, изготовителем), а также сроков проектирования.

Старший компетентный сотрудник должен обладать компетентностью в различных технологиях, которые могут быть использованы в приложении, применимых правилах и нормах, а также должен быть способен выполнять свою работу в установленные для проекта сроки.

A.5.2.6.1.3 Дополнительные требования не предусмотрены.

A.5.2.6.1.4 Дополнительные требования не предусмотрены.

A.5.2.6.1.5 Дополнительные требования не предусмотрены.

A.5.2.6.1.6 Инструментальные средства, используемые для проектирования, разработки, эксплуатации и обслуживания ПСБ, могут повлиять на полноту безопасности ПСБ, привнеся сбои в конечную систему. Такие средства могут привести к прямому "встраиванию" части своей функциональности в ПСБ (например, к появлению пользовательских библиотек, интерпретаторов) или же к тому, что они будут использоваться "в автономном режиме" (off-line), т.е. будут использоваться для генерации информации, которая может произвольно проверяться (например, средства вычисления переменных полей, средства для проведения испытаний). Такие средства также можно подсоединить к функционирующей ПСБ - например, в качестве средств обслуживания. Во всех таких случаях важно выявить возможные виды и последствия отказов, а также методы управления ими. Типичные подходы к управлению сбоями в инструментальных средствах включают:

- подтверждение прослеживаемости с национальными и международными стандартами (включая стандарты по калибровке и/или функциональные стандарты, в зависимости от характера средства);

- рассмотрение отчетов, содержащих опыт групп пользователей и накопленные данные предыдущего использования инструментального средства;

- анализ и функциональное тестирование результатов использования инструментального средства;

- использование принципа разнообразия для инструментальных средств разработки и/или испытания: например, использование кода, полученного от разных компиляторов, контроль результатов инструментального средства проектирования с помощью разных типов инструментальных средств проверки;

- инструментальное средство поставляется как составная часть устройства, удовлетворяющего требованиям МЭК 61508-2:2010 и МЭК 61508-3:2010.

В результате выполнения ОФБ будет проверена стратегия, которая должна быть направлена на поддержку целостности результатов инструментальных средств с учетом того, являются ли данные средства "встроенными" или "автономными", а также на получение заключения о том, был ли достигнут необходимый уровень доверия для этих инструментальных средств.

A.5.2.6.1.7 Дополнительные требования не предусмотрены.

A.5.2.6.1.8 Дополнительные требования не предусмотрены.

A.5.2.6.1.9 Дополнительные требования не предусмотрены.

A.5.2.6.1.10 Дополнительные требования не предусмотрены.

A.5.2.6.2 Аудит и проверка функциональной безопасности

a) Виды аудита

Проведение аудита ПСБ обеспечивает полезной информацией руководство предприятия, а также инженеров, занятых обслуживанием и разработкой устройств ПСБ. Это позволяет руководству быть активным участником и осведомленным о степени реализации и эффективности применяемых ПСБ. Существует много различных видов аудита. Реальный тип, масштаб и частота проведения аудита в любом конкретном случае должны отражать возможное влияние таких действий на полноту безопасности.

Видами аудита являются:

- инспекции;

- визиты для оценки безопасности (например, при обходе предприятия и разборе инцидента);

- обследование ПСБ (по анкете).

Следует различать наблюдения и проверки, с одной стороны, и действия по аудиту - с другой. Наблюдение и проверка направлены на оценку выполнения конкретных действий на жизненном цикле (например, контролер проверяет выполнение работы по обслуживанию перед тем, как устройство будет вновь включено в работу). В отличие от них действия по аудиту являются более обширными и концентрируются на полной реализации ПСБ на всех стадиях их жизненного цикла. Аудит должен включать в себя определение того, выполнена ли программа наблюдения и проверки.

Аудиты и инспекции могут быть выполнены силами собственного персонала компании, стройки, завода или проекта (например, внутренний аудит) или независимыми лицами (например, аудиторами компании, отделом обеспечения качества, контрольными органами, покупателями или третьими лицами).

Руководители различного уровня могут пожелать использовать соответствующие типы аудита, чтобы получить дополнительную информацию об эффективности внедрения ПСБ. Результаты аудитов могут быть использованы для определения неправильно выполняемых процедур, что приведет к улучшению их применения.

b) Стратегия аудита

Программы проведения аудита стройки, завода или проекта должны предусматривать повторяющиеся программы независимых и внутренних аудитов и контроля.

Повторяющиеся программы регулярно обновляются для отражения предыдущих характеристик и результатов аудита ПСБ, а также текущих проблем и приоритетов. Они охватывают все связанные со стройкой/заводом/проектом действия и аспекты ПСБ, относящиеся к соответствующим периоду времени и полноте.

Первостепенное основание и дополнительная ценность аудитов состоят в том, что их проведение обеспечивает своевременное получение информации. Действия, выполняемые в процессе аудита, имеют своей целью повысить эффективность ПСБ, например помочь минимизировать риск для работников и населения получить травму или погибнуть, способствовать повышению культуры безопасности, способствовать предотвращению любого возможного выброса вещества в окружающую среду.

В итоге стратегия проведения аудитов может иметь смешанный характер и устанавливаться руководством (заказчиком) так, чтобы играть роль обратной связи, дающей информацию, необходимую руководству для своевременных действий.

c) Процедура и протоколы аудита

Общая цель аудита заключается в достижении определенного уровня соответствия МЭК 61511-1 и извлечении максимума информации в ходе проведения аудита, что может быть достигнуто только при условии, что все стороны (включая аудиторов, кандидатов на участие, руководителей завода, руководителя отдела и т.д.) понимают необходимость каждого аудита и могут на него влиять. Последующее описание проведения процесса и протоколов аудита может помочь гарантировать некоторую последовательность в подходе к достижению этих целей. Эта последовательность состоит из следующих пяти ключевых стадий процесса проведения аудита:

1) стратегия и программа аудита:

- следует ясно определить цель проведения каждого аудита и назначить группы его исполнителей с указанием роли и ответственности каждой из таких групп;

- необходимо иметь стратегию аудита;

- следует составить программу проведения аудитов;

- необходимо регулярно пересматривать процедуры аудита, программы и стратегию его проведения;

2) подготовка и предварительное планирование аудита:

- прежде чем проводить аудит, руководитель высшего звена стройки, завода или проекта и/или соответствующий координатор аудита должны определить контактное лицо;

- аудиторам и контактному лицу следует на самой ранней стадии обсудить, понять и согласовать:

- границы области аудита;

- продолжительность проведения аудита;

- персонал, который следует привлечь;

- основополагающие документы аудита или стандарт для его проведения;

- необходимость дополнительных усилий на подготовительной стадии и привлечения заводского персонала для повышения шансов на успешный аудит;

- рекомендуется следующее распределение времени на каждую стадию проведения аудита:

- подготовка аудита - 30%;

- проведение аудита - 40%;

- составление отчета с замечаниями - 20%;

- завершение аудита - 10%;

- аудитору следует подготовить к проведению аудита руководящие материалы, процедуры, инструкции и т.п., а также данные и при необходимости контрольные листы;

- аудитор должен придавать особое значение и объяснять, какие изменения в области аудита могут произойти в ходе его проведения, если будут обнаружены серьезные замечания или ошибки;

3) проведение аудита:

- аудитор должен проводить свою работу непрерывно в течение нескольких дней, в пределах установленного для аудита периода времени, учитывая возможные отвлечения от работы персонала стройки, завода или проекта;

- в ходе проведения аудита следует периодически информировать контактное лицо о выявленных замечаниях, тем самым избегая возникновения непредвиденных обстоятельств по окончании работы;

- аудитору следует стараться привлечь заводской персонал к участию в процессе аудита, чтобы передать свои знания и понимание процессов заводскому персоналу и позволить ему принять участие в формировании заключений аудита;

- успех аудита в значительной степени зависит от стиля работы аудитора - он должен стараться быть полезным, конструктивным, вежливым, собранным и объективным;

- как минимум, аудитор должен стараться выполнить согласованные объемы и сроки работ; все необходимые изменения следует обсуждать;

4) составление отчета с замечаниями:

- аудитору следует провести заключительное заседание либо в конце проведения аудита, либо позже, но до выпуска итогового отчета;

- соответствующему руководству должна быть предоставлена возможность прокомментировать проект отчета и замечания, а также при желании обсудить их на заключительном заседании;

- нормальной практикой считается запрос плана действий стройки, завода или проектной организации, чтобы учесть замечания, включенные в отчет;

5) завершение аудита:

- отчеты по аудиту обычно требуют реакции в форме плана действий. Аудитор должен проверить, выполнен ли этот план удовлетворительно к установленной дате или к следующему аудиту в зависимости от обстоятельств;

- для проверки выполнения плана действий могут быть использованы соответствующие следящие системы стройки/завода/проекта;

- замечания каждой группы аудиторов следует периодически рассматривать и широко информировать о результатах этого рассмотрения;

- замечания и/или результаты аудитов могут быть использованы для пересмотра частоты их проведения и применены руководством как входная информация для анализа ПСБ.

A.5.2.6.2.1 Дополнительные требования не предусмотрены.

A.5.2.6.2.2 ОФБ может быть проведена силами собственного персонала компании, стройки, завода или проекта (например, внутренний аудит) или независимыми лицами (например, аудиторами компании, отделом обеспечения качества, контрольными органами, покупателями или третьими лицами). Дополнительные требования см. в МЭК 61508-1:2010 (таблицы 4 и 5).

A.5.2.6.2.3 МЭК 61511-1:2016 (пункты 5.2.6.3, 5.2.6.4 и 5.2.6.5) придает особое значение той роли, которую играет управление изменениями в процессах проведения аудитов. Если первоначальный анализ опасностей предусматривает слои защиты, не связанные с ПСБ, которые должны быть реализованы, например в ОСУП (основная система управления процессом), или процедурами оператора с выдачей аварийных сигналов, то любые изменения этих систем должны контролироваться, чтобы гарантировать, что они не снижают уровень защиты, обеспечиваемый слоями защиты, не связанными с ПСБ. При этом очевидно, что незначительные изменения номеров версий или модификаций систем в ПСБ или интерфейсных систем могут привести к проблемам несовместимости между ППО, встроенным ПО, аппаратными средствами (например, представьте, как сложно восстановить раннюю версию программы ПО). Поэтому очень важно обеспечить управление не только отдельными элементами, но и всей конфигурацией элементов в целом. В частности, версии ППО и ПО должны соответствовать версиям аппаратных средств, а также рабочим процедурам и интерфейсу, для которых оно было спроектировано.

A.5.2.6.2.4 Дополнительные требования не предусмотрены.

A.5.2.7 Управление конфигурацией ПСБ

A.5.2.7.1 Для управления и поддержания прослеживаемости устройств на всех стадиях их жизненного цикла может быть установлен механизм идентификации, управления и учета для моделей или версий каждого устройства.

На возможно ранней стадии жизненного цикла ПСБ каждому устройству следует присвоить уникальный объектный идентификатор. В некоторых случаях более ранние модели или версии устройств могут оставаться в эксплуатации и обслуживании. В качестве первого шага следует составить программу управления конфигурацией, которая может охватывать следующие аспекты:

a) обеспечение процедуры идентификации всех устройств на всех стадиях жизненного цикла;

b) уникальную идентификацию модели или версии и внутреннего статуса каждого изделия (включая встроенное и сервисное ПО и ППО) с указанием поставщика, даты и места применения, а также изменений модели или версии по отношению к исходной модели или версии;

c) идентификацию и отслеживание всех действий и изменений, проведенных по результатам замеченных отказов и выполненных аудитов;

d) управление вводом в эксплуатацию, определяющее статус и модель/версию соответствующих устройств;

e) меры безопасности, которые должны быть предприняты, чтобы обеспечить отсутствие неавторизованных перенастроек или изменений в действующих ПСБ;

f) определение версий каждой части ППО, которые в совокупности определяют законченное ППО;

g) обеспечение координации процесса добавления многочисленных ПСБ на одном или более объектах;

h) документально оформленную авторизацию ввода устройств в эксплуатацию;

i) авторизованный перечень подписей, допускающих ввод в эксплуатацию;

j) стадии или этапы, на которых устройства находятся под управлением конфигурацией;

k) управление соответствующей сопроводительной документацией;

l) определение для каждой модели/версии устройства:

- функциональной спецификации,

- технической спецификации;

m) ссылку на процедуру управления изменениями.

Должны быть определены все подразделения и/или организации, участвующие в руководстве и обслуживании ПСБ, а границы их ответственности заданы и понятны.

По существу, требования к управлению конфигурацией ППО не отличаются от требований к устройствам аппаратных средств системы. Тем не менее ППО чаще заслуживает более строго подхода, чем требуется для отдельного устройства аппаратных средств, так как:

- более "логическая", чем "физическая", сущность ППО такова, что его фактическую конфигурацию трудно "рассматривать" иначе как через сопроводительную документацию;

- его проще модифицировать (практика выпуска нескольких различных версий программы за один день является стандартной для программистов);

- функциональные возможности приложения полностью зависят от корректной работы ППО, что делает его корректность ключевым фактором для корректной работы ПСБ в целом;

- оно может выполняться по-разному в зависимости от различных версий ПЭС (программируемой электронной системы), изменений в интерфейсах для связи с внешним миром, различия в диапазонах ввода и вывода и даже в зависимости от различных версий собственных средств разработки ППО;

- оно может быть предназначено для определенного набора спецификаций, конфигурации сборки, подсистемы ПСБ, окружения и размещения, но при этом его можно отличить только по версии и ревизии в управляемой конфигурации.

В дополнение к стандартным требованиям к управлению конфигурацией для обеспечения идентификации, управления изменениями и версиями, а также для совместимости элементов, типичные аспекты, которые следует использовать для поддержания управления ППО, включают:

- использование встроенных в ППО кодов, обеспечивающих возможность загрузки этого ППО только в предназначенный для него узел (хост) аппаратных средств (это в особенности полезно там, где на различных участках может использоваться множество различных конфигураций);

- использование информации о версии, требующейся для выполнения авторизации известным полномочным органом или органами, перед тем как станет возможно загружать в ПСБ новые версии программы;

- ведение учета о статусе и версии всех элементов, используемых в разработке, испытании и обслуживании ППО, связь которых с имеющими значение спецификациями и результатами верификации, связанными с конфигурацией, можно полностью проследить;

- поддержание резервного копирования для обеспечения возможности возвращения системы в предыдущую конфигурацию;

- использование управляемых циклов модификаций, позволяющих организовывать изменения в определенных версиях. Преимуществом этого является то, что множество различных версий могут находиться в разработке на разных стадиях готовности и не взаимодействовать друг с другом, а также позволяют циклу испытаний обеспечить определенную версию некоторым уровнем стабильности до того, как она будет внедрена на участке.

A.5.2.7.2 Дополнительные требования не предусмотрены.

A.6 Требования к жизненному циклу системы безопасности

A.6.1 Цели

Функциональная безопасность, достигнутая для любого объекта процесса, зависит от удовлетворительного выполнения ряда действий. Цель применения систематической концепции жизненного цикла ПСБ к ПСБ состоит в том, чтобы все действия, необходимые для достижения функциональной безопасности, были выполнены и чтобы можно было показать другим, что они выполнены в правильном порядке. В МЭК 61511-1:2016 типичный жизненный цикл системы безопасности представлен на рисунке 7 и в таблице 2, требования к каждой стадии жизненного цикла приведены в МЭК 61511-1:2016 (разделы 8-18).

Настоящий стандарт признает, что установленные действия могут быть структурированы разными способами, обеспечивающими выполнение всех требований. Подобная реструктуризация может быть предпочтительной, если она позволяет добиться лучшей интеграции работ, связанных с безопасностью, в обычные проектные процедуры. Цель МЭК 61511-1:2016 (раздел 6) состоит в том, чтобы даже при использовании другого жизненного цикла ПСБ были определены входные и выходные данные для каждой стадии жизненного цикла и были включены все существенные требования.

A.6.2 Руководящие указания к "Требованиям"

A.6.2.1 Особое внимание должно быть обращено на то, чтобы заранее определить жизненный цикл ПСБ для той ПСБ, которую будут использовать. Опыт показывает, что здесь часто возникают проблемы, даже если эта работа хорошо и своевременно спланирована и получены согласования со всеми несущими ответственность лицами, подразделениями и организациями. В лучшем случае некоторые работы будут пропущены или потребуют переделки; в худшем случае безопасность может быть поставлена под угрозу.

Должна быть идентифицирована иерархия ответственности каждой стадии жизненного цикла и с ней должны быть ознакомлены все вовлеченные стороны (например, субпоставщики, специалисты по системной интеграции, конечные пользователи). В результате этого все должны быть осведомлены о своей ответственности о том, как их деятельность связана между собой и со стадиями жизненного цикла, а также о том, как каждая сторона вносит свой вклад в выполнение общих требований к функциональной безопасности и к полноте безопасности.

A.6.2.2 Хотя настоящий стандарт этого не требует, обычно полезно на самой ранней стадии сформировать предполагаемый жизненный цикл ПСБ совместно с этапами жизненного цикла проекта, включая перечень блоков, показанных на рисунке 7 МЭК 61511-1:2016, которые применяются в проекте. После того как это будет сделано, чтобы начать работу в рамках жизненного цикла ПСБ, следует рассмотреть определенную информацию вместе с вопросом о том, кто, вероятно, способен эту информацию предоставить, для того чтобы конкретный персонал можно было назначить ответственным за жизненный цикл системы безопасности. В некоторых случаях может оказаться невозможным установить точную информацию по отдельным позициям раньше, чем на поздних этапах разработки. В таких случаях может оказаться необходимым сделать оценки, основанные на предшествующем опыте, и затем подкрепить их более поздними данными. В подобной ситуации важно предусмотреть это в жизненном цикле ПСБ.

A.6.2.3 Другой важной частью планирования жизненного цикла системы безопасности является определение методов, которые будут применяться на каждой стадии. Определение таких методов важно потому, что часто приходится использовать специфические методы, которые требуют привлечения лиц или подразделений, обладающих уникальным умением или опытом. Например, в конкретном случае применения последствия отказа могут зависеть от максимального развиваемого давления; и единственный способ, которым его можно определить, состоит в том, чтобы разработать динамическую модель процесса. Требования к информации, необходимой для динамического моделирования, дадут важный импульс процессу разработки.

A.6.2.4 Поскольку детальное проектирование, верификация, подтверждение соответствия и доказательство о проведении испытания были выполнены на других стадиях жизненного цикла системы безопасности, то важно, чтобы после каждого изменения подтверждалось, что каждая стадия жизненного цикла безопасности системы остается неизменной, никаких новых опасностей не появляется и что приложение по-прежнему работает так, как от него требуется.

A.6.3 Руководящие указания к "Требованиям к жизненному циклу прикладной программы ПСБ"

A.6.3.1 Жизненный цикл ППО для ПСБ начинается на стадии 3 жизненного цикла ПСБ ("СТБ ПСБ") и заканчивается с ОФБ стадии 3.

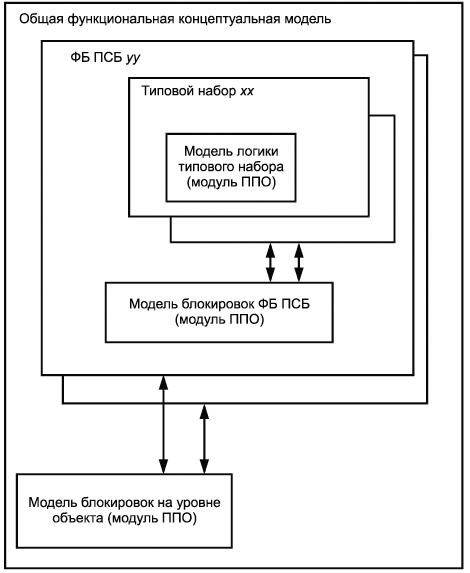

Если жизненный цикл ППО системы безопасности соответствует требованиям МЭК 61511-1:2016 (таблица 3), то допускается подстраивать глубину, число и размер стадий V-модели (см. рисунок A.1) для учета полноты безопасности и сложности проекта.

Тип используемого языка ППО и близость языка прикладным функциям могут сказываться на области применения стадий V-модели. Если для проектирования, реализации, верификации и подтверждения соответствия ППО используются ЯОИ, такие как язык лестничных диаграмм или язык диаграмм функциональных блоков из МЭК 61131-3:2013, то применимы только два уровня стандартной V-модели ППО:

- "разработка прикладного модуля", которая в V-модели интерпретируется как проектирование и реализация новой функции, и

- "проверка прикладного модуля", которая интерпретируется как верификация и испытание новой функции.

В тех случаях, когда новая функция должна быть записана на ЯПИ и, таким образом, необходим более подробный процесс разработки ППО (т.е. кодирования), разработчику следует выполнить все стадии и процедуры жизненного цикла, установленные в МЭК 61508-3:2010. СТБ ППО может быть частью СТБ ПСБ.

A.6.3.2 Выбор методов и способов должен зависеть от определенных обстоятельств. Факторы, учитываемые в принятии этого решения, вероятно, будут включать:

- размер ППО;

- степень сложности;

- УПБ реализуемых функций безопасности ПСБ (ФБ ПСБ);

- степень стандартизации инструментальных средств проектирования (например, средства конфигурации);

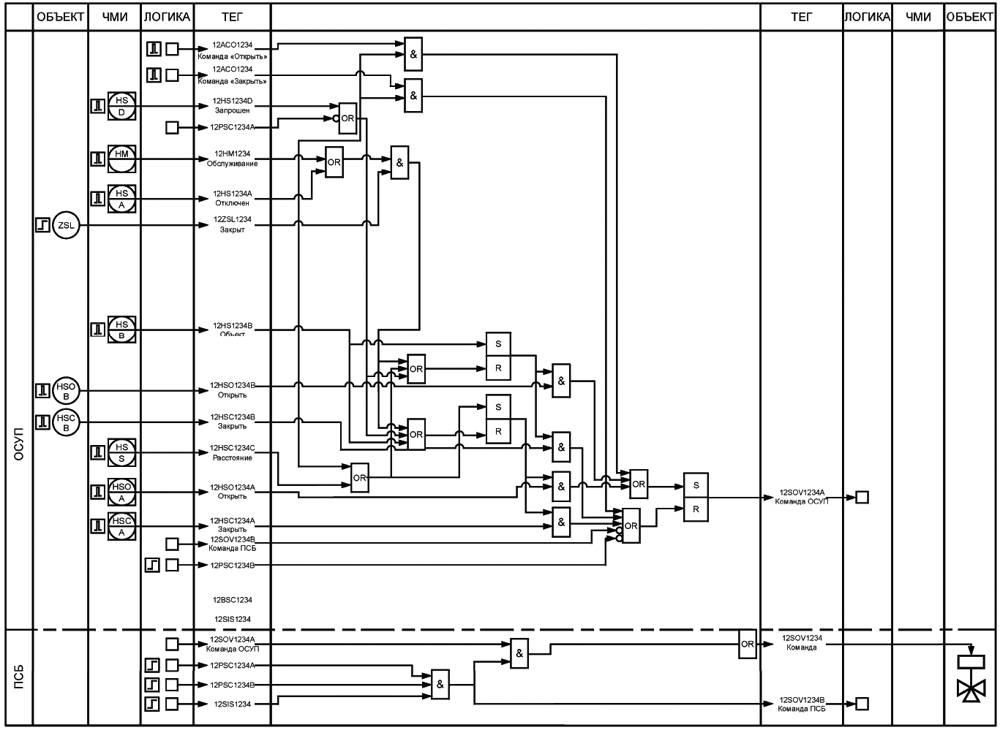

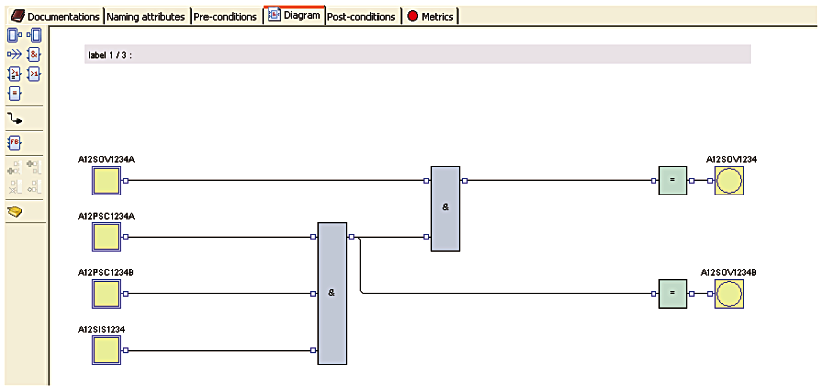

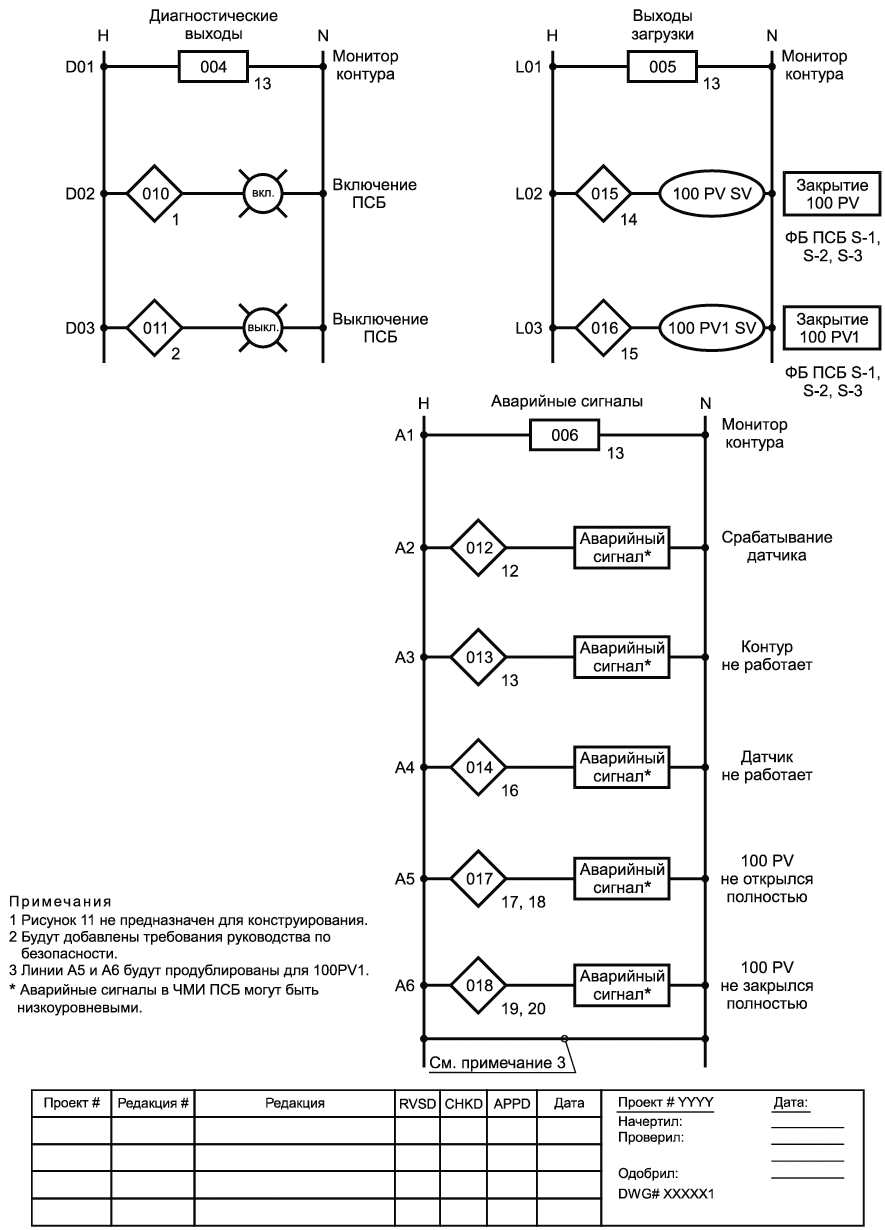

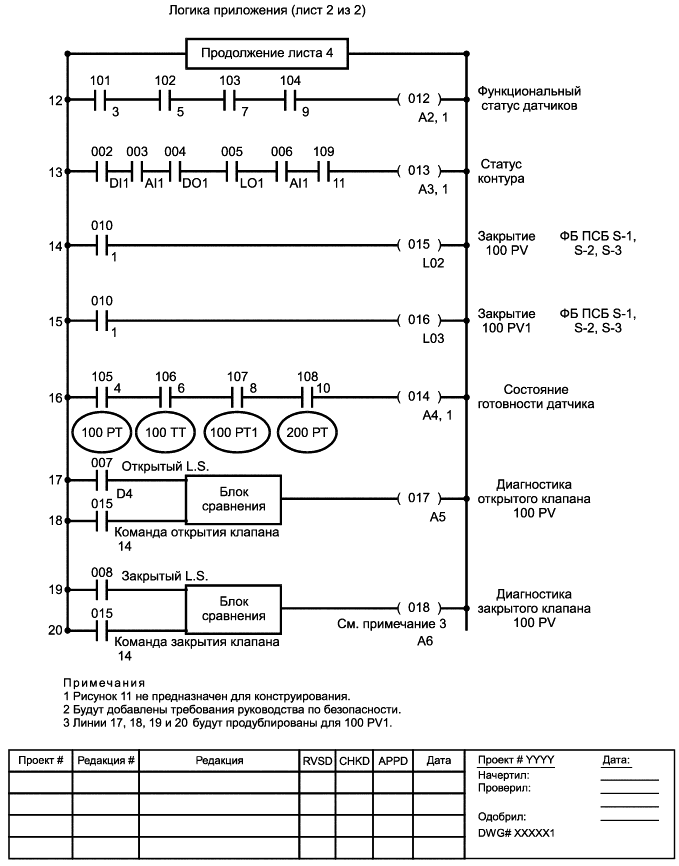

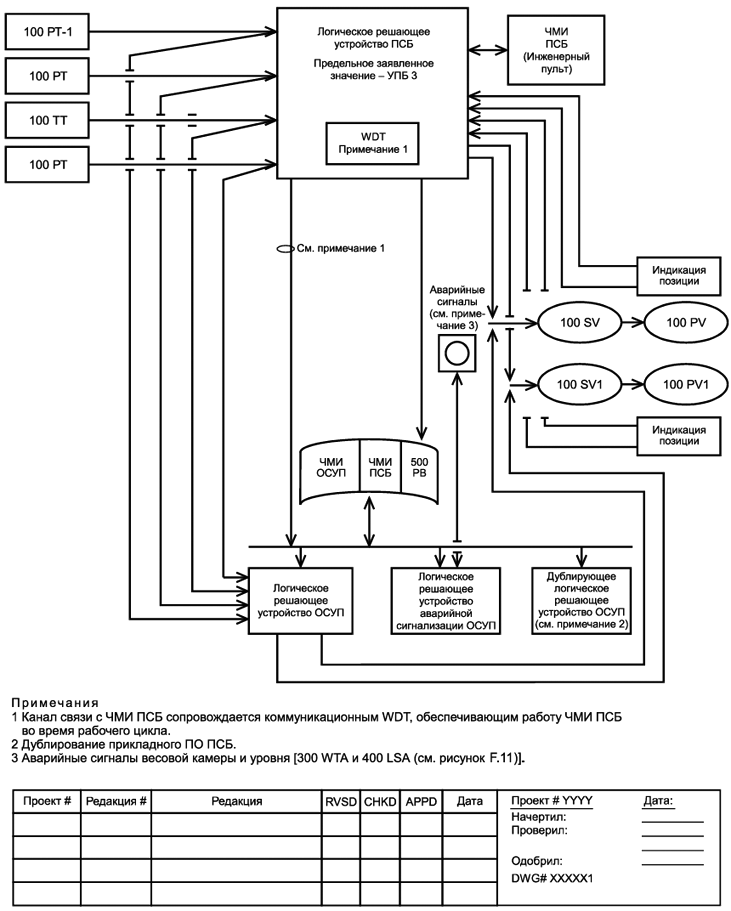

- тип прикладного языка (например, язык функциональных схем из приложения B; причинно-следственная диаграмма на рисунке D.2 и в таблице F.14; линейно-лестничная логика на рисунке F.11).

Примеры методов и мер см. в A.12.6.2.

A.6.3.3 Дополнительные требования не предусмотрены.

A.7 Верификация

A.7.1 Цель

Цель верификации состоит в обеспечении того, что действия, предусмотренные планом верификации на каждой стадии жизненного цикла ПСБ, действительно выполнены и что требуемые выходные результаты стадии, будь это документация, аппаратное средство или ППО, реализованы и соответствуют своим целям как конечным результатам стадий.

A.7.2 Руководящие указания к "Требованиям"

A.7.2.1 МЭК 61511-1:2016 признает, что организации будут иметь свои собственные процедуры верификации, и не требует, чтобы они всегда выполнялись одинаковым способом. Напротив, смысл МЭК 61511-1:2016 (раздел 7) состоит в том, что все действия по верификации планируются заблаговременно, вместе с любыми другими процедурами, мероприятиями и методами, которые должны применяться.

|

Рисунок А.1 - V-модель прикладной программы

A.7.2.2 Для того чтобы обнаружить и устранить ошибки, уже существующие в программах, рекомендуется проводить верификацию на всем жизненном цикле разработки. Вообще говоря, для того чтобы обеспечить проверяемость, рекомендуется, чтобы спецификации испытаний интеграции ППО были рассмотрены еще в ходе стадий проектирования и разработки. Область применения испытаний должна учитывать испытания, проводившиеся прежде.

Успешное завершение стадии должно подтверждаться с помощью верификации на каждой отделенной стадии цикла разработки ППО (включая, испытание). В общем случае верификацию проводит специальная группа, которая может состоять из одного или более человек (в зависимости от потребностей приложения).

Для снижения числа ошибок путем заранее принятых разумных ориентиров верификация должна проводиться квалифицированным участником, являющимся экспертом, не участвующим в разработке кода приложения, и в случае приложений с УПБ 3, участником, который представляет независимый отчет.

Если инструментальные средства разработки ППО включают некоторые автоматические операции верификации [например, проверку на повторное использование тэгов (имен переменных)], то группе верификации следует подтвердить, что такие средства используются должным образом и получаемые результаты правильны.

При любом УПБ рекомендуется, чтобы объем проверок охватывал все функции безопасности ПСБ, реализуемые ППО, и реакции ПСБ на все виды отказов (например, отказ питания, отказ процессора, отказ входного или выходного устройства и отказ коммуникаций). Однако для дальнейшего снижения количества любых ошибок, оставшихся в ППО, рекомендуется для более высоких значений УПБ проводить следующие дополнительные испытания:

- испытания, базирующиеся на особенностях внутренней структуры (например, внутренние алгоритмы, внутренние состояния);

- "стрессовое тестирование" (например, при значениях входных и/или внутренних переменных вне рабочих диапазонов, при неверных комбинациях входных сигналов, при неправильных последовательностях и нагрузках).

При любых УПБ рекомендуется, чтобы документация для выполнения верификации и тестирования отображала то, что верификация и тестирование были выполнены и были успешными. Также рекомендуется:

- чтобы документация позволяла проведение оценки адекватности верификации и тестирования;

- чтобы документация позволяла бы независимому специалисту повторить испытания и оценить их достаточность.

Верификация данных включает подтверждение того, что данные, используемые ППО, правильны и, где необходимо, уникальны (например, что имена индексам присвоены уникально, что данные не используются последующими функциями ошибочно и что константы, устанавливающие значение для аварийной сигнализации, актуальны и правильны).

Верификация защиты от несанкционированного изменения могла бы включать проверку того, что соответствующие механизмы (например, защита паролем с уровнями доступа) предусмотрены и используются адекватно.

Система процесса может иметь одну или несколько встроенных систем, соответствующих разным стандартам (например, МЭК 62061:2005 для машинного оборудования, NFPA 85:2015 для печей). Требуется аккуратная интеграция оборудования, ППО и встроенного ПО. Достигнуть этого можно, например, если для систем, не связанных с промышленным процессом (т.е. для систем, которые должны соответствовать другим стандартам, таким как стандарты по машинному оборудованию, печам и т.п.), выполнять анализ опасностей и рисков как для промышленного оборудования, с целью обеспечения идентификации всех возможных опасностей и предоставления любой дополнительной идентифицированной защиты.

A.7.2.3 Дополнительные требования не предусмотрены.

A.7.2.4 Дополнительные требования не предусмотрены.

A.7.2.5 Когда жизненный цикл ППО достигнет стадий верификации и испытания, то любые изменения или модификации ППО могут искажать любые результаты, полученные на предыдущей стадии. Одним из способов решения этой проблемы является повторение всего жизненного цикла с самого начала, но это дорогостоящий способ, который привносит задержки в программу и почти в каждом случае предполагает большой объем совсем необязательной работы. Вместо этого с помощью анализа влияний следует идентифицировать области, которые могли пострадать, и сосредоточить усилия на обеспечении повторного подтверждения соответствия этих областей.

A.7.2.6 Важно, чтобы результаты верификации были пригодны для того, чтобы можно было показать, что на всех стадиях жизненного цикла ПСБ была проведена эффективная верификация.

A.8 Анализ опасностей и рисков процесса

A.8.1 Цели

Основная цель состоит в том, чтобы установить необходимость применения функций безопасности и соответствующие целевые меры отказов, которые необходимы, чтобы гарантировать безопасность процесса. Функции безопасности распределяются по слоям защиты в соответствии с требованиями раздела 9 МЭК 61511-1:2016. Обычно промышленные технологические процессы обеспечиваются несколькими слоями безопасности так, чтобы отказ одного слоя не вызывал или не допускал опасных последствий на другом слое. Типичные слои защиты представлены на рисунке 9 МЭК 61511-1:2016.

A.8.2 Руководящие указания к "Требованиям"

A.8.2.1 Требования к проведению анализа опасностей и рисков устанавливаются только в терминах результатов. Это означает, что организация может использовать любой метод, который она считает эффективным и обеспечивающим результаты в виде ясного описания функций безопасности и соответствующих целевых мер отказов.

При проведении анализа опасностей и рисков следует устанавливать и рассматривать опасные события, которые могли произойти во всех обоснованных предсказуемых случаях (включая условия появления отказов и обоснованно предсказуемое неправильное применение). Следует рассмотреть прошлые инциденты, включая их причины, системные отказы и то, что было извлечено из уроков предотвращения повторения этих инцидентов.

Предварительный анализ опасностей и рисков в типичном проекте для промышленных процессов следует выполнять на ранней стадии разработки основных проектных решений для процесса. На этой стадии принимается допущение о том, что опасности устранены или снижены до практически разумного предела путем применения принципов внутренней безопасности и хорошей инженерной практики (эти действия по снижению опасности лежат вне области применения МЭК 61511). Для ПСБ такой предварительный анализ опасностей и рисков важен потому, что создание, проектирование и реализация ПСБ являются сложными задачами и могут потребовать длительного времени. Другая причина, требующая более раннего выполнения этой работы, состоит в том, что информация о структуре системы потребуется до того, как будут разработаны блок-схемы базового процесса и его автоматизации.

Если построена технологическая карта процесса и доступны все исходные данные технологического процесса, то для выполнения предварительного анализа опасностей и рисков обычно бывает достаточно этой информации. Необходимо признать, что в проекте могут появиться дополнительные опасные события, так как далее выполняется детальное проектирование. Поэтому после завершения построения технологической карты основного процесса и схемы его автоматизации может потребоваться окончательный анализ опасностей и рисков. Этот окончательный анализ обычно проводится с помощью формальной и полностью документируемой процедуры, такой как исследование опасности и работоспособности (HAZOP - см. МЭК 61882:2003). Она должна подтвердить, что разработанные слои защиты адекватно обеспечивают управление рисками на предприятии. В ходе этого окончательного анализа необходимо рассмотреть, не приводят ли отказы слоев защиты (или успешные активации слоев защиты) к каким-либо новым опасным событиям или запросам, и установить на этой стадии, не появилась ли необходимость введения новых функций безопасности. Другим более вероятным результатом является выявление дополнительных причин, которые приводят к опасным событиям, уже определенным на предварительной стадии. В таких случаях необходимо рассмотреть, нужна ли какая-либо коррекция функций безопасности и требований к целевым мерам отказа, установленным при предварительном анализе.

Подход, применяемый для выявления опасных событий, зависит от рассматриваемого случая применения. Для некоторых простых процессов, по которым имеется большой опыт эксплуатации типовых разработок, таких как простые морские устьевые (нефтегазодобывающие) вышки, может оказаться эффективным использование ранее разработанных промышленных вопросников (например, анкеты анализа безопасности, приведенные в ИСО 10418:2003 и API RP 14C:2001). Если проект более сложен или рассматривается новый процесс, то может оказаться необходимым применение более строгого подхода (например, по ИСО 31000:2009).

Примечание - Дополнительная информация о выборе соответствующих методов приведена в ИСО 17776:2000 "Petroleum and natural gas industries - Offshore production installations - Guidelines on tools and techniques for hazard identification and risk assessment".

При рассмотрении последствий событий, связанных с конкретными опасными событиями, следует проанализировать все возможные результаты события, а также частоту возникновения события с учетом вкладов в каждый результат. Ни один из ожидаемых результатов не должен игнорироваться или исключаться. Воздействие на трубопроводы или емкости давления, превышающего проектное, не всегда будет приводить к катастрофическим потерям содержимого. Во многих случаях оборудование будет подвергаться испытаниям давлением, превышающим проектное, и единственным последствием может быть утечка воспламеняющегося вещества, приводящая к возможности возгорания. При оценке последствий следует проконсультироваться с лицами, ответственными за механическую целостность установки. Им следует учесть не только исходные процедуры испытаний давлением, но и испытания на коррозию, если предусмотрена программа борьбы с ней. Если оценки последствий базируются на таких допущениях, то важно, чтобы это было ясно заявлено, чтобы соответствующие процедуры были включены в систему управления безопасностью.

При дальнейшем рассмотрении последствий следует оценить число лиц, которые могут подвергаться конкретной опасности. Надо быть внимательным при использовании такого статистического подхода, так как он не будет справедлив во всех случаях - в таких, где опасность существует только во время запуска оборудования, когда необходимый штат сотрудников всегда присутствует. Во многих случаях оперативный и обслуживающий персонал будет находиться в опасной зоне только изредка, и это обстоятельство можно принять во внимание при прогнозировании последствий. При использовании подобного статистического подхода необходимо проявлять осторожность, так как он может быть применим не во всех случаях, в таких, например, когда опасное событие существует в период запуска, а персонал часто присутствует. Следует также обратить внимание на возможное увеличение численности людей, находящихся вблизи от опасного события, для исследования влияния симптомов разрастающегося события.

Должны быть оценены предполагаемые режимы работы промышленного процесса, в том числе запуск, постоянная работа, останов, обслуживание, циклы очистки. В ходе каждого из предназначенных режимов работы промышленного процесса следует учитывать обоснованно предсказуемые источники запросов на срабатывание ПСБ, такие как отказы оборудования, системы управления, других слоев защиты, ошибки обслуживания, ручное вмешательство (например, в функцию управления ОСУП в режиме ручного управления) и потеря ресурсов (например, сжатого воздуха, охлаждающей воды, сжатого азота, электроэнергии, пара, отходящего тепла и т.д.).

При рассмотрении частоты запросов в некоторых сложных случаях может потребоваться провести анализ дерева ошибок. Это часто бывает необходимо, когда серьезные последствия являются результатом одновременных (или последовательных скрытых) отказов, вызванных более чем одним событием (например, когда предохранительный коллектор не рассчитан на срабатывание по наихудшему случаю из всех источников). Требуется принять решение о том, следует ли включать ошибки оператора в список причин, способных привести к идентифицированным опасным событиям, и какое значение частоты должно использоваться для таких событий. Необходимо также быть осторожным в тех случаях, когда принимается снижение частоты запросов за счет действий оператора. Такое допущение ограничивается возможностями человека (человеческим фактором) - скоростью выполнения необходимых действий и сложностью решаемых задач. При допущении числа действий оператора более десяти раз в год следует проводить анализ надежности персонала. Если принимается, что снижение риска происходит более чем в 10 раз, то система должна проектироваться в соответствии с МЭК 61511-1:2016. В таком случае система, выполняющая функцию безопасности, будет включать в себя датчик, определяющий появление опасной ситуации, воспроизведение аварийной сигнализации, ответное действие оператора и оборудование, используемое оператором для прекращения любой ненормальной ситуации. Следует отметить, что снижение риска менее чем в 10 раз может быть принято без необходимости соответствия МЭК 61511. Если принимается такое допущение, то следует тщательно рассмотреть возможности человеческого фактора. Любые требования по снижению риска с помощью слоя защиты аварийной сигнализации должны быть подкреплены документально оформленным описанием необходимой реакции на сигнализацию и обоснованием того, что оператор имеет достаточно времени для корректирующего действия, а также уверенностью в том, что оператор подготовлен (изначально и с повторением обучения) к выполнению защитных действий.

Система аварийной сигнализации может быть использована как способ снижения риска путем снижения частоты запросов к ПСБ или в качестве отдельного слоя защиты, снижающего общий риск такого сценария. При проектировании такой системы аварийной сигнализации необходимо учесть следующее:

- датчик, применяемый в системе сигнализации, и исполнительные элементы, воздействующие на процесс, не используются для целей управления, если потеря управления приводит к запросу на срабатывание системы аварийной сигнализации. Это происходит в тех случаях, когда не был проведен анализ, указывающий на допустимость общего уровня риска. Следует рассмотреть проблемы отказов по общей причине и общего вида;

- датчик, применяемый в системе сигнализации, и исполнительные элементы, воздействующие на процесс, не заявляются как снижающая риск часть ПСБ для тех же опасных событий, если во время анализа снижения риска не учитываются отказы по общей причине;

- ограничения на снижение риска, которые можно требовать при проектировании и управлении системой аварийной сигнализации, такие как условия для защиты доступа, управление изменением и контроль, предупредительное обслуживание и испытание.

Примеры способов, которые могут применяться при установлении УПБ для ПСБ, даны в МЭК 61511-3:2016, где содержатся также указания о том, что следует рассмотреть при выборе метода, используемого в конкретном случае применения.

При установлении того, требуется ли снижение риска, необходимо располагать заданными характеристиками безопасности процесса и окружающей среды. Они могут быть установлены для конкретного объекта или эксплуатирующей компании и будут сравниваться с уровнем риска, существующим при отсутствии дополнительных функций безопасности. После установления потребности в сокращении риска следует рассмотреть, какие функции требуется выполнить, чтобы вернуть процесс в безопасное состояние. Теоретически функции могут быть описаны в общем виде без ссылки на конкретную технологию. Например, в случае защиты от превышения давления функция может быть определена как предотвращение того, что давление превзойдет установленное значение. Тогда такая функция может быть выполнена как предохранительным клапаном, так и ПСБ. Если функция описана в общем виде, то выбор используемого способа ее реализации будет проведен на следующем этапе жизненного цикла (распределение функций безопасности ПСБ по слоям защиты). На практике в зависимости от выбранного типа системы функциональные требования будут различными, поэтому данная и следующая стадии в некоторых случаях могут быть объединены.

Подводя итог, можно сказать, что в ходе анализа опасностей и рисков необходимо рассмотреть следующее:

a) каждое определенное опасное событие и последовательность событий, которые их составляют;

b) последствия и возможность появления последовательностей событий, вызванных каждым опасным событием; они могут быть выражены количественно или качественно;

c) дополнительные требования не предусмотрены;

d) необходимость снижения риска для каждого опасного события;

e) меры, предпринимаемые для снижения или устранения опасностей и рисков;

f) допущения, принятые в ходе анализа рисков, включая оценки интенсивностей запросов и отказов оборудования; должно быть подробно раскрыто любое допущение, принятое для эксплуатационных ограничений или вмешательств человека;

g) дополнительные требования не предусмотрены;

h) ссылки на ключевую информацию о связанных с безопасностью системах на каждой стадии жизненного цикла ПСБ (например, в работах по верификации или оценке соответствия).

Используемую информацию и получаемые результаты, составляющие анализ опасностей и рисков, следует оформлять документально.

Может оказаться необходимым повторить проведение анализа опасностей и рисков на различных стадиях полного жизненного цикла ПСБ по мере того, как принимаемые решения и доступная информация становятся более совершенными. Следует периодически повторно подтверждать соответствие с помощью анализа опасностей и рисков и документально оформлять его проведение для обеспечения соответствия предположений реальному опыту эксплуатации [см. МЭК 61511-1:2016 (подпункт 5.2.5.3)] и текущему плану управления безопасностью [см. МЭК 61511-1:2016 (подпункт 5.2.5.1)].

A.8.2.2 ОСУП включает в себя все устройства, необходимые для управления промышленным процессом и соответствующим оборудованием желаемым образом [см. МЭК 61511-1:2016 (пункт 3.2.3)]. Устройства ОСУП, как правило, не квалифицированы в соответствии с МЭК 61511-1:2016 (пункт 11.2.4), что не позволяет допускать интенсивность опасных отказов меньше 10 в час.

Для промышленных процессов важной причиной запросов, которые должны быть рассмотрены при анализе опасностей и рисков, является отказ ОСУП. Необходимо отметить, что отказ ОСУП может быть вызван всем, от чего зависит корректная работа ОСУП: например, датчиком, клапаном, ошибкой оператора или логическим решающим устройством.

МЭК 61511-1:2016 устанавливает ограничение на интенсивность опасных отказов для самой ОСУП как инициирующего источника до 10 в час, если ОСУП не создавалась в соответствии с требованиями настоящего стандарта. Причина данного ограничения состоит в том, что система управления функциональной безопасностью, представленная в МЭК 61511-1:2016, и предписанные в ней меры и способы необходимы для снижения вероятности возникновения систематических отказов до достаточно низкого уровня, чтобы заявленная интенсивность опасных отказов поддерживалась на уровне меньше 10

в час. Такое ограничение обеспечивает, что высокие доверительные уровни не относятся к ОСУП, которые не отвечают требованиям МЭК 61511-1:2016.

A.8.2.3 Дополнительные требования не предусмотрены.

A.8.2.4 Дополнительные требования см. в ISA TR84.00.09:2013.

A.9 Распределение функций безопасности по слоям защиты

A.9.1 Цели

Для того чтобы определить потребность в ФБ ПСБ и соответствующие требования к их УПБ, важно рассмотреть запланированные (или установленные) слои защиты и насколько они снижают риски. Если необходим слой защиты ПСБ, то следует определить значение УПБ для каждой функции (или функций) безопасности ПСБ, распределенной для этой ПСБ.

A.9.2 Руководящие указания к "Требованиям к процессу распределения"

A.9.2.1 Первое требование состоит в том, чтобы идентифицировать используемые слои защиты и распределить снижение риска по функциям безопасности ПСБ. На практике часто функции безопасности распределяются только по ПСБ, в которых существуют проблемы применения разработок с внутренне присущей им безопасностью или систем, использующих другие технологии.

Примерами таких проблем являются ограничения, связанные с воспламеняемостью или защитой от экзотермических реакций. Любое решение по использованию приборных систем вместо традиционных подходов, таких как предохранительные клапаны, требуется подкрепить разумными доводами, которые покажутся вескими для надзорных органов.

Как указывалось выше, действия по анализу опасности и риска и по распределению могут выполняться параллельно либо распределение может при некоторых обстоятельствах выполняться перед анализом опасности и риска. Решения по распределению функций безопасности ПСБ по слоям защиты часто принимаются на основе практического опыта организации-пользователя. Следует также учесть хорошую установившуюся промышленную практику. Решения, принимаемые по ПСБ, должны допускать наличие других слоев защиты. Например, если установлены предохранительные клапаны и они спроектированы и смонтированы в соответствии с промышленными нормами, то может быть решено, что их достаточно для достижения адекватного снижения риска. ПСБ в таких случаях будут только ограничивать давление на уровнях, при которых размер или качество работы предохранительного клапана (клапанов) будут для данного применения недостаточны или будут лишь предотвращать выбросы в атмосферу

A.9.2.2 Дополнительные требования не предусмотрены.

A.9.2.3 Если для реализации функции безопасности назначена ПБС, то необходимо будет учитывать режим ее реализации - с низкой частотой запросов или с высокой частотой запросов/непрерывный режим. В промышленных процессах функции безопасности часто реализуется режим с низкой частотой запросов, при котором частота запросов, как правило, невелика. Для таких случаев подходит таблица 4, приведенная в МЭК 61511-1:2016. Встречается также растущее число приложений, работающих в режиме с высокой частотой запросов, для которых более подходящим является режим работы с непрерывным запросом, так как опасные события, как правило, случаются, как только происходит отказ функционирования ПСБ. Для таких случаев применим МЭК 61511-1:2016 (таблица 5). Случаи режима работы с непрерывным запросом, в которых отказ привел бы к непосредственной опасности, редки. Функции управления горелкой или скоростью турбины могут относиться к приложениям, функционирующим в режиме с непрерывным запросом, которые должны соответствовать МЭК 61511-1:2016, если требующаяся средняя интенсивность отказов (для достижения указанной интенсивности опасных событий) меньше чем 10 в час.

МЭК 61511-1:2016 (таблица 4) определяет значения УПБ, выраженные в значениях средней вероятности отказа при наличии запроса (![]() ). Заданное значение

). Заданное значение ![]() определяется требуемым сокращением риска, которое, в свою очередь, может быть найдено путем сравнения риска процесса без ПСБ с величиной допустимого риска. Его можно определить в количественной или качественной форме способами, приведенными в МЭК 61511-3:2016.

определяется требуемым сокращением риска, которое, в свою очередь, может быть найдено путем сравнения риска процесса без ПСБ с величиной допустимого риска. Его можно определить в количественной или качественной форме способами, приведенными в МЭК 61511-3:2016.

МЭК 61511-1:2016 (таблица 5) устанавливает УПБ, выраженный в значениях средней частоты опасных отказов при выполнении функции безопасности ПСБ. Эта частота будет определяться приемлемой интенсивностью отказов ПСБ с учетом последствия отказа в конкретном случае применения. Если для определения требуемого УПБ используется таблица 5 МЭК 61511-1:2016, то его целевое значение базируется на частоте опасных отказов ПСБ. При применении таблицы 5 МЭК 61511-1:2016 некорректно преобразовывать частоту опасных отказов в вероятность их появления при наличии запроса, используя интервал контрольной проверки или интенсивность запросов. Хотя при таком преобразовании единицы измерения могут казаться правильными, оно будет ошибочным и может привести к некорректному преобразованию таблицы 5 МЭК 61511-1:2016 и неполной спецификации требований, предъявляемых к УПБ функций безопасности.

Заданные значения средней вероятности отказов при наличии запроса или частоты опасных отказов применяются к ФБ ПСБ, а не к отдельным компонентам, устройствам или подсистемам ПСБ. Компонента, устройство или подсистема (например, датчик, логическое решающее устройство, исполнительный элемент) не могут иметь УПБ, установленные вне их связи с конкретной ПСБ. Однако компонент может обладать стойкостью к систематическим отказам, которая относится к мерам и способам, применяемым для снижения вероятности возникновения систематических ошибок, приводящих к опасным отказам ПСБ.

Результатом работ по анализу опасности и риска и распределению требований должно быть ясное описание функций, которые будут выполнены защитными слоями. В случае ПСБ подобное описание должно включать в себя режим работы, т.е. непрерывный, с высокой или низкой частотой запросов, а также требования УПБ для всех ФБ ПСБ. Такое описание формирует основу для составления СТБ ПСБ. Описание функций безопасности должно быть ясным настолько, насколько это необходимо для понимания функциональных требований и требований полноты безопасности.

На данной стадии реализации нет необходимости определять структуру для подсистем датчиков и клапанов. Решения по таким структурам достаточно сложны, и определение, требует ли конкретная подсистема датчиков голосующую группу 2oo3, а подсистема клапанов - голосующую группу 1oo2, будет зависеть от многих факторов.

A.9.2.4 Необходимо полностью понимать смысл таблиц 4 и 5, приведенных в МЭК 61511-1:2016. В частности, значения ![]() , которые могут быть приняты для одиночной ФБ ПСБ, ограничены пределом 10

, которые могут быть приняты для одиночной ФБ ПСБ, ограничены пределом 10, что связано со снижением риска в 10

раз (УПБ 4). Анализ безотказности может показать, что достижение интенсивности случайных отказов технических средств, не превышающей 10

, возможно, но в МЭК 61511-1:2016 принимается, что систематические отказы и отказы по общей причине будут ограничивать реально достигаемое сокращение рисков. Настоятельно рекомендуется, чтобы в тех случаях, когда анализ риска показывает необходимость столь значительного снижения риска, была бы принята во внимание трудность достижения УПБ 4 для ФБ ПСБ в секторе промышленных процессов. При этом следует рассмотреть возможность устранения или сокращения опасности у ее источника за счет внедрения не основанных на ПСБ мер снижения вероятности возникновения причин опасных событий или использования нескольких независимых ФБ ПСБ с более низким уровнем полноты безопасности. Для случаев использования нескольких ФБ ПСБ следует учитывать зависимость одних ФБ ПСБ от других, включая влияние синхронной контрольной проверки. Один из методов рассмотрения этого влияния заключается в применении комплексного подхода к моделированию общей системы [см. МЭК 61511-3:2016 (приложение J)].

A.9.2.5 Дополнительные требования не предусмотрены.

A.9.2.6 Чтобы достичь более высоких уровней снижения риска (например, превышающих 10), можно использовать несколько ФБ ПСБ. При этом важно, чтобы каждая из ФБ ПСБ могла независимо выполнять функцию безопасности и чтобы независимость между ФБ ПСБ была достаточно обоснованной.

Кроме того, при использовании нескольких ФБ ПСБ следует учитывать отказы по общей причине. При этом должны выполняться все остальные требования, установленные в МЭК 61511-1:2016, включая требования к минимальной отказоустойчивости, приведенные в МЭК 61511-1:2016 (таблица 6).

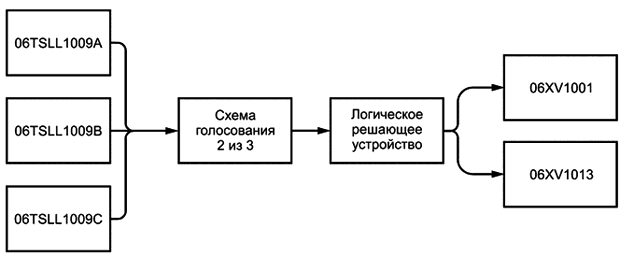

Чтобы проиллюстрировать, как можно совместно использовать несколько ФБ ПСБ для достижения более высоких уровней снижения риска, рассмотрим следующий пример.

Пусть комплект датчиков, соединенных по схеме "2 из 3", группа логических устройств со структурой "2 из 3" и соединение исполнительных устройств "1 из 2" образуют ФБ ПСБ, имеющую ![]() , равную 3,05·10

, равную 3,05·10. Такая ФБ ПСБ дает снижение риска, равное приблизительно 3,3·10

.

Было бы неправильно предполагать, что совместное использование двух таких систем приведет к сокращению риска, равному 10·10 (3,3·10

·3,3·10

). Факторы, связанные с общими причинами, такие как применение аналогичных принципов действия, разработка обеих систем по той же самой функциональной спецификации, человеческие факторы (например, программирование, монтаж, обслуживание), внешние факторы (например, коррозия, закупоривание, замерзание воздухопроводов, попадание молнии), а также зависимости, вызванные синхронизированной контрольной проверкой, будут ограничивать качество работы системы. Необходимо также принимать во внимание любые компоненты, используемые этими двумя системами совместно.

Более подходящим решением могло бы быть использование второй нерезервированной системы, построенной на устройствах, отличающихся от применяемых в первой системе настолько, насколько это возможно (чтобы свести к минимуму проблемы, связанные с потенциально существующими общими причинами). Тем не менее использование различающихся компонентов, может усложнить процесс обслуживания. Должен быть проведен тщательный анализ для выбора наилучшего решения для конкретного приложения.

Более подробное руководство по оценке зависимости и общих причин между слоями защиты приведено в МЭК 61511-3:2016 (приложение J).

A.9.2.7 Руководство по оценке зависимостей и влияния общих причин между слоями защиты приведено в МЭК 61511-3:2016 (приложение J).

A.9.2.8 Дополнительные требования не предусмотрены.

A.9.2.9 Дополнительные требования не предусмотрены.

A.9.3 Руководящие указания к "Требованиям к основной системе управления процессом как к слою защиты"

A.9.3.1 ОСУП при определенных условиях может считаться слоем защиты.

ФБ ПСБ не могут быть реализованы в ОСУП, если ОСУП не была спроектирована в соответствии с МЭК 61511-1:2016. В МЭК 61511-1:2016 (пункт 11.2.4) установлено: "Если не предполагается квалифицировать ОСУП как удовлетворяющую комплексу стандартов МЭК 61511, то ПСБ должна быть спроектирована так, чтобы ОСУП была отделена и независима до такой степени, чтобы не нарушалась полнота безопасности ПСБ". Для проектирования и управления ОСУП как ПСБ требуется применение требований к ее жизненному циклу, представленных в МЭК 61511-1:2016, включая требования к анализу опасностей и рисков, проектной документации, управлению функциональной безопасностью, подтверждению соответствия изменений и управлению изменениями.

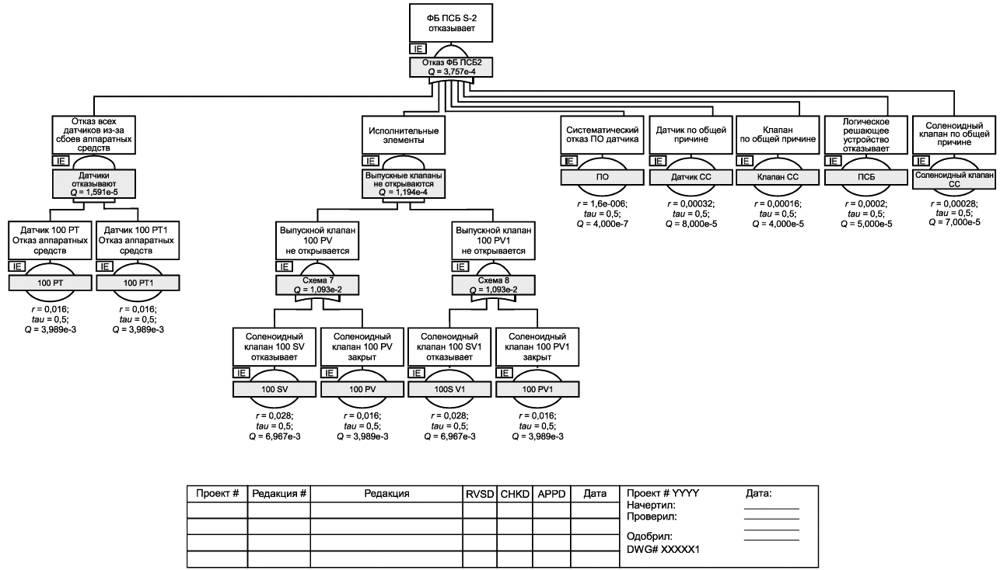

Если не выполнены требования МЭК 61511-1:2016 (пункты 9.3.4 и 9.3.5) и не проведен дополнительный количественный анализ риска в соответствии с МЭК 61511-1:2016, то сокращение риска может быть распределено только на один слой защиты ОСУП. Подобный анализ нетривиален и включает в себя подробную оценку всего проекта ОСУП целиком, включая оборудование, программное обеспечение, коммуникации, источники питания, интерфейсы и т.п. Такой анализ, как минимум, должен учитывать целостность оборудования, разделение слоев защиты для предотвращения отказов по общим причинам, управление систематическими ошибками прикладного программирования, защиту доступа к аппаратному и программному обеспечению, управление изменениями, взаимодействия операторов, управление конфигурацией и периодическое подтверждение соответствия.