ГОСТ Р ИСО/МЭК 7816-4-2013

Группа Э46

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Карты идентификационные

КАРТЫ НА ИНТЕГРАЛЬНЫХ СХЕМАХ

Часть 4

Организация, защита и команды для обмена

Identification cards. Integrated circuit cards. Part 4. Organization, security and commands for interchange

ОКС 35.240.15

ОКП 40 8470

Дата введения 2015-01-01

Предисловие

1 ПОДГОТОВЛЕН Федеральным государственным унитарным предприятием "Всероссийский научно-исследовательский институт стандартизации и сертификации в машиностроении" (ВНИИНМАШ) и Техническим комитетом по стандартизации ТК 22 "Информационные технологии" на основе собственного аутентичного перевода на русский язык стандарта, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 22 "Информационные технологии"

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 22 ноября 2013 г. N 1630-ст

4 Настоящий стандарт идентичен международному стандарту ИСО/МЭК 7816-4:2005* "Карты идентификационные. Карты на интегральных схемах. Часть 4. Организация, защита и команды для обмена" (ISO/IEC 7816-4:2005 "Identification cards - Integrated circuit cards - Part 4: Organization, security and commands for interchange"), включая изменение А1:2008, которое выделено в тексте одинарной линией.

________________

* Доступ к международным и зарубежным документам, упомянутым здесь и далее по тексту, можно получить, перейдя по ссылке на сайт . - .

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты Российской Федерации, сведения о которых приведены в дополнительном приложении ДА

5 ВЗАМЕН ГОСТ Р ИСО МЭК 7816-4-2004*

________________

* Вероятно, ошибка оригинала. Следует читать: ГОСТ Р ИСО/МЭК 7816-4-2004. - .

6 Некоторые положения международного стандарта, указанного в пункте 4, могут являться объектом патентных прав. Международная организация по стандартизации (ИСО) и Международная электротехническая комиссия (МЭК) не несут ответственности за идентификацию подобных патентных прав

Правила применения настоящего стандарта установлены в ГОСТ 1.0-2012* (раздел 8). Информация об изменениях к настоящему стандарту публикуется в годовом (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячно издаваемом информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте национального органа Российской Федерации по стандартизации в сети Интернет (gost.ru).

________________

* Вероятно, ошибка оригинала. Следует читать: ГОСТ Р 1.0-2012. - .

Введение

Введение

Настоящий стандарт - один из серии стандартов, описывающих параметры карт на интегральных схемах и их применение для обмена информацией.

Данные карты представляют собой идентификационные карты, предназначенные для обмена информацией между внешним устройством и интегральной схемой карты. В ходе обмена карта поставляет информацию (результаты вычислений, хранимые данные) и (или) изменяет свое содержимое (память данных, память событий).

Пять стандартов из серии ИСО/МЭК 7816 относятся к картам с гальваническими контактами, а три из них определяют электрический интерфейс:

ИСО/МЭК 7816-1 - определяет физические характеристики карт с контактами;

ИСО/МЭК 7816-2 - определяет размеры и расположение контактов;

ИСО/МЭК 7816-3 - определяет электрический интерфейс и протоколы передачи для асинхронных карт;

ИСО/МЭК 7816-10 - определяет электрический интерфейс и ответ на восстановление для синхронных карт;

ИСО/МЭК 7816-12 - определяет электрический интерфейс и рабочие процедуры для USB карт.

Все остальные стандарты не зависят от технологии физического интерфейса. Они применяются к картам, имеющим доступ при помощи контактов и/или радиочастоты:

ИСО/МЭК 7816-4 - определяет организацию, защиту и команды для обмена информацией;

ИСО/МЭК 7816-5 - определяет регистрацию провайдеров прикладных программ;

ИСО/МЭК 7816-6 - определяет элементы данных для межотраслевого обмена;

ИСО/МЭК 7816-7 - определяет команды языка структурированных запросов для карты;

ИСО/МЭК 7816-8 - определяет команды, обеспечивающие операции по защите информации;

ИСО/МЭК 7816-9 - определяет команды для управления картами;

ИСО/МЭК 7816-11 - определяет верификацию личности биометрическими методами;

ИСО/МЭК 7816-13 - определяет команды для управления приложением в мульти-прикладной среде.

ИСО/МЭК 7816-15 - определяет приложение с криптографической информацией.

ИСО/МЭК 10536 [13] определяет доступ при помощи поверхностного действия.

ИСО/МЭК 14443 [15] и ИСО/МЭК 15693 [17] определяют радиочастотный доступ. Такие карты известны также как бесконтактные карты.

ИСО и МЭК обращают внимание на заявление о том, что соответствие настоящему стандарту может включать использование следующих патентов и иностранных эквивалентов:

JPN 2033906 Portable electronic device;

JPN 2557838 Integrated circuit card;

JPN 2537199 Integrated circuit card;

JPN 2856393 Portable electronic device;

JPN 2137026 Portable electronic device;

JPN 2831660 Portable electronic device;

DE 198 55 596 Portable microprocessor-assisted data carrier that can be used with or without contacts.

ИСО и МЭК не занимают никакой позиции относительно наличия, действительности и области применения данных патентных прав.

Обладатели данных патентных прав заверили ИСО и МЭК, что они готовы вести переговоры с претендентами со всего мира о предоставлении лицензии на разумных и на недискриминационных условиях, включая сроки. В связи с этим, утверждение владельцев данных патентных прав зарегистрировано в ИСО и МЭК. Информацию можно получить у следующих компаний:

Контакты | Данные патента |

Toshiba Corporation | JPN 2033906 (дата приоритета: 1986-02-18; дата опубликования: 1996-03-19), |

Orga Kartensysteme Gmbh | DE 198 55 596 (дата приоритета: 1998-12-02; дата опубликования: 2000-06-29) |

Международный стандарт ИСО/МЭК 7816-4 подготовлен подкомитетом N 17 "Карты и идентификация личности" совместного технического комитета N 1 ИСО/МЭК "Информационные технологии" (ISO/IEC JTC 1/SC 17).

1 Область применения

Настоящий стандарт устанавливает:

- содержание пар команда-ответ, передаваемых между устройством сопряжения и картой;

- средства извлечения элементов данных и информационных объектов из карты;

- структуры и содержание байтов предыстории для описания рабочих характеристик карт;

- структуры для приложений и данных в карте, прослеживаемые на стыке между картой и устройством сопряжения при обработке команд;

- методы доступа к файлам и данным, содержащимся в карте;

- архитектуру безопасности, определяющую права доступа к файлам и данным, содержащимся в карте;

- средства и механизмы для идентификации и способов адресации приложений, содержащихся в карте;

- методы безопасного обмена сообщениями;

- методы доступа к алгоритмам, обрабатываемым картой (исключая описание самих алгоритмов).

Стандарт не распространяется на реализацию обмена данными внутри карты или внешнего устройства.

Настоящий стандарт не зависит от технологии физического сопряжения. Он применяется к картам, имеющим доступ при помощи одного или нескольких следующих методов: контактов, поверхностного действия и радиочастоты.

2 Нормативные ссылки

В настоящем стандарте использованы ссылки на следующие стандарты*. Для датированных ссылок следует использовать только указанное издание, для недатированных ссылок следует использовать последнее издание указанного документа, включая все поправки:

________________

* Таблицу соответствия национальных стандартов международным см. по ссылке. - .

ИСО/МЭК 7816-3 карты идентификационные. Карты на интегральных схемах. Часть 3. Карты с контактами. Электрический интерфейс и протоколы передачи (ISO/IEC 7816-3, Identification cards - Integrated circuit cards - Part 3: Cards with contacts - Electrical interface and transmission protocols").

ИСО/МЭК 7816-6 карты идентификационные. Карты на интегральных схемах. Часть 6. Межотраслевые элементы данных для обмена информацией (ISO/IEC 7816-6, Identification cards - Integrated circuit cards - Part 6: Interindustry data elements for interchange).

ИСО/МЭК 8825-1:2002 Информационная технология. Правила кодирования АСН.1. Часть 1. Спецификация базовых (BER), канонических (CER) и отличительных (DER) правил кодирования (ISO/IEC 8825-1:2002, Information technology - ASN.1 encoding rules. Part 1: Specification of Basic Encoding Rules (BER), Canonical Encoding Rules (CER) and Distinguished Encoding Rules (DER))

________________

Заменен на ИСО/МЭК 8825-1:2008.

3 Термины и определения

В настоящем стандарте используют следующие определения:

3.1 правило доступа (access rule): Элемент данных, который содержит метод доступа, связанный с действием, и условия секретности, которым необходимо соответствовать перед началом действия.

3.2 файл Ответа-на-Восстановление (Answer-to-Reset file): Дополнительный EF, который указывает рабочие характеристики карты.

3.3 приложение (application): Структуры, элементы данных и программные модули, необходимые для выполнения определенных функций.

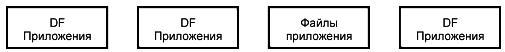

3.4 DF приложения (application DF): Структура, принимающая приложение в карте.

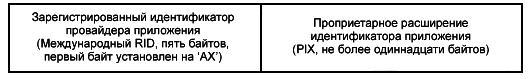

3.5 идентификатор приложения (application identifier): Элемент данных (до шестнадцати байт), который идентифицирует приложение.

3.6 метка приложения (application label): Элемент данных для использования в человеко-машинном интерфейсе.

3.7 провайдер приложения (application provider): Организация, предоставляющая компоненты, которые составляют приложение в карте.

3.8 шаблон приложения (application template): Множество информационных объектов, относящихся к приложению и включающих один информационный объект "идентификатор приложения".

3.9 асимметричный криптографический метод (asymmetric cryptographic technique): Метод криптографии, который использует две взаимосвязанные операции: открытую операцию, определенную открытым числом или открытым ключом, и приватную операцию, определенную приватным числом или приватным ключом (две операции обладают таким свойством, что при наличии открытой операции вычислительно невозможно определить приватную операцию).

3.10 сертификат (certificate): Цифровая подпись, связывающая конкретного человека или объект с его соответствующим открытым ключом (организация, выдающая сертификат, также действует в качестве органа, распределяющего теги для элементов данных в сертификате).

3.11 пара команда-ответ (command-response pair): Набор из двух сообщений на стыке сопряжения: командного APDU и следующего за ним ответного APDU в противоположном направлении.

3.12 элемент данных (data element): Смысловой элемент информации, прослеживаемый на стыке между картой и устройством сопряжения, для которого определены наименование, описание логического содержания, формат и кодирование.

3.13 информационный объект (data object): Информация, прослеживаемая на стыке между картой и устройством сопряжения, состоящая из сцепления обязательного поля тега, обязательного поля длины и условного поля значения.

3.14 единица данных (data unit): Наименьший набор битов, на который можно дать однозначную ссылку в пределах EF, поддерживающего единицу данных.

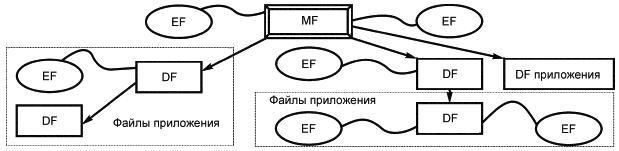

3.15 назначенный файл (dedicated file): Структура, содержащая контрольную информацию файла и, возможно, свободную память для распределения.

3.16 имя DF (DF name): Элемент данных (до шестнадцати битов), который уникальным образом идентифицирует DF в карте.

3.17 цифровая подпись (digital signature): Присоединенные данные или криптографически преобразованные данные, позволяющие получателю данных подтвердить источник и целостность данных и защитить их от подделки, например получателем.

3.18 справочный файл (directory file): Дополнительный EF, содержащий список приложений, поддерживаемых картой, и дополнительно связанные элементы данных.

3.19 элементарный файл (elementary file): Набор единиц данных или записей, или информационных объектов, которые совместно используют один и тот же идентификатор файла и один(ни) и тот(те) же атрибут(ы) секретности.

3.20 файл (file): Структура для приложения и/или для данных, имеющихся в карте, прослеживаемая на стыке между картой и устройством сопряжения при обработке команд.

3.21 идентификатор файла (file identifier): Элемент данных (двухбайтовый), используемый для обращения к файлу.

3.22 список заголовков (header list): Сцепление пар полей тегов и полей длины без разграничения.

3.23 идентификационная карта (identification card): Карта, которая содержит данные о ее держателе и эмитенте и может содержать сведения, необходимые в качестве входных данных для применения карты в соответствии с ее назначением и выполнения основанных на них транзакций.

[ИСО/МЭК 7810 [2]]

3.24 внутренний элементарный файл (internal elementary file): EF для хранения данных, интерпретируемых картой.

3.25 ключ (key): Последовательность символов управления криптографической операцией (например, операциями шифрования и дешифрования, приватной или открытой операциями в динамической аутентификации, получением подписи, верификацией подписи).

3.26 главный файл (master file): Уникальный DF, представляющий собой корень файловой структуры в карте, использующей иерархию файлов DF.

3.27 смещение (offset): Число последовательных обращений к единице данных в EF, который поддерживает эту единицу данных, или байт при записи.

3.28 родительский файл (parent file): DF, непосредственно предшествующий заданному файлу в пределах иерархии файлов DF.

3.29 пароль (password): Данные, которые могут быть затребованы приложением от пользователя карты для аутентификации.

3.30 путь (path): Сцепление идентификаторов файлов без разграничения.

3.31 приватный ключ (private key): Ключ субъекта пары асимметричных ключей, который может использовать только этот субъект.

[ИСО/МЭК 9798-1 [8]]

3.32 провайдер (provider): Орган, имеющий или получивший право на создание DF в карте.

3.33 открытый ключ (public key): Ключ субъекта пары асимметричных ключей, который может быть сделан общедоступным.

[ИСО/МЭК 9798-1 [8]]

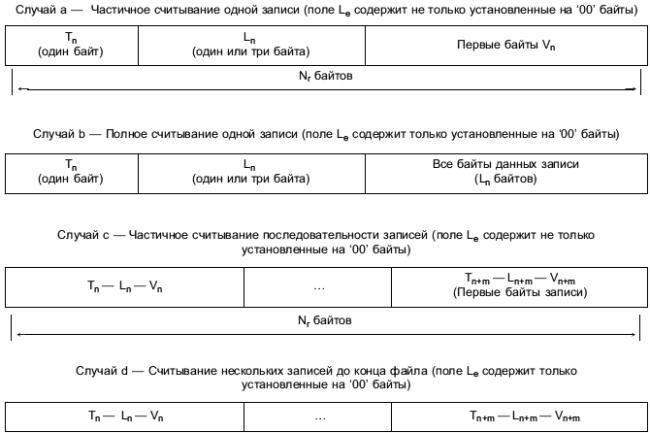

3.34 запись (record): Строка байтов, к которой карта обращается и которую карта обрабатывает в пределах EF, поддерживающего запись.

3.35 идентификатор записи (record identifier): Числовое значение, используемое для обращения к одной или более записей в пределах EF, поддерживающего запись.

3.36 номер записи (record number): Порядковый номер, который однозначно идентифицирует каждую запись в пределах EF, поддерживающего запись.

3.37 зарегистрированный идентификатор провайдера приложения (registered application provider identifier): Элемент данных (из пяти байтов), который однозначно идентифицирует провайдер приложения.

3.38 секретный ключ (secret key): Ключ, используемый в методах симметричной криптографии при помощи установки определенных объектов.

[ИСО/МЭК 11770-3 [14]]

3.39 безопасный обмен сообщениями (secure messaging): Совокупность методов для криптографической защиты [частей] пары команда-ответ.

3.40 атрибут секретности (security attribute): Условие использования объектов, имеющихся в карте, включающих записанные данные и функции обработки данных, выраженные как элемент данных, содержащий одно или несколько правил доступа.

3.41 безопасная среда (security environment): Совокупность компонентов, необходимых для приложения в карте, для обеспечения безопасного обмена сообщениями или для операций по защите.

3.42 асимметричный криптографический метод (asymmetric cryptographic technique): Криптографический метод, который использует один и тот же секретный ключ, как для операций отправителя, так и для операций получателя (без секретного ключа невозможно путем вычислений определить обе операции).

3.43 список тегов (tag list): Сцепление полей тегов без разграничения.

3.44 шаблон (template): Множество информационных объектов BER-TLV для формирования поля значения составного информационного объекта BER-TLV.

3.45 рабочий элементарный файл (working elementary file): EF для хранения данных, не интерпретируемых картой.

4 Сокращения и обозначения

В настоящем стандарте применены следующие сокращения.

AID - идентификатор приложения (application identifier);

APDU - блок данных прикладного протокола (application protocol data unit));

ARR - указатель правила доступа (access rule reference);

ASN.1 - абстрактно-синтаксическая нотация версии 1 (abstract syntax notation one) (см. ИСО/МЭК 8825-1);

AT - шаблон управляющих ссылок аутентификации (control reference template for authentication);

ATR - Ответ-на-Восстановление (Answer-to-Reset);

BER - базовые правила кодирования абстрактно-синтаксической нотации версии 1 (АСН.1) (basic encoding rules of ASN.1) (см. ИСО/МЭК 8825-1);

CCT - шаблон управляющих ссылок "криптографическая контрольная сумма" (control reference template for cryptographic checksum);

CLA - байт класса (class byte);

CRT - шаблон управляющих ссылок (control reference template);

CT - шаблон управляющих ссылок конфиденциальности (control reference template for confidentiality);

DF - назначенный файл (dedicated file);

DIR - директория (directory);

DST - шаблон управляющих ссылок цифровой подписи (control reference template for digital signature);

EF - элементарный файл (elementary file);

EF.ARR - файл указателя правил доступа (access rule reference file);

EF.ATR - файл Ответа-на-Восстановление (Answer-to-Reset file);

EF.DIR - справочный файл (directory file);

FCI - контрольная информация файла (file control information);

FCP - контрольный параметр файла (file control parameter);

FMD - данные управления файлом (file management data);

HT - шаблон управляющих ссылок хэш-кода (control reference template for hash-code);

INS - командный байт (instruction byte);

KАТ - шаблон управляющих ссылок для согласования ключей (control reference template for key agreement);

field - поле

(поле длины для кодирования числа

);

LCS byte - байт состояния жизненного цикла (life cycle status byte);

field - поле

(поле длины для кодирования числа

);

MF - главный файл (master file);

- число байтов в поле данных команды;

- максимальное число байтов, ожидаемое в поле данных ответа;

- число байтов в поле данных ответа;

PIX - проприетарное расширение идентификатора приложения (proprietary application identifier extension);

P1-P2 - байты параметров (parameter bytes (указаны для ясности, тире не существенно));

RFU - зарезервировано для использования в будущем (reserved for future use);

RID - зарегистрированный идентификатор провайдера приложения (registered application provider identifier);

SC - условие секретности (security condition);

SCQL - язык структурированных запросов для карты (structured card query language);

SE - безопасная среда (security environment);

SEID byte - байт идентификатора безопасной среды (security environment identifier byte);

SM - безопасный обмен сообщениями (secure messaging);

SW1-SW2 - байты состояния (status bytes (указаны для ясности, тире не существенно));

(SW1-SW2) - значение сцепления байтов SW1 и SW2 (первый байт является старшим значащим байтом);

TLV - тег, длина, значение (tag, length, value);

{T-L-V} - информационный объект (указан для ясности, дефис и фигурные скобки не существенны);

'XX' - обозначение, использующее шестнадцатеричные цифры от '0' до '9' и от 'А' до 'F', равно XX по основанию 16.

5 Организация обмена информацией

Для организации обмена информацией в настоящем разделе определены следующие основные компоненты:

1) Пары команда-ответ;

2) Информационные объекты;

3) Структуры для приложений и данных;

4) Архитектура безопасности.

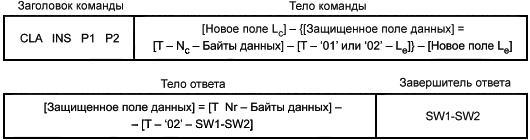

5.1 Пары команда-ответ

В таблице 1 приведена пара команда-ответ, а именно командный APDU, за которым следует ответный APDU в противоположном направлении (см. ИСО/МЭК 7816-3). Чередования пары команды-ответа на стыке сопряжения не должно быть, т.е. ответный APDU должен быть получен до инициализации другой пары команды-ответа.

Таблица 1 - Пара команда-ответ

Поле | Число байтов | Число байтов |

Заголовок команды | Байт класса CLA | 1 |

Командный байт INS | 1 | |

Байты параметров Р1-Р2 | 2 | |

Поле | Отсутствует для кодирования | 0, 1 или 3 |

присутствует для кодирования | ||

Поле данных команды | Отсутствует, если | |

Поле | Отсутствует для кодирования | 0, 1, 2 или 3 |

Поле данных ответа | Отсутствует, если |

|

Завершитель ответа | Байты состояний SW1-SW2 | 2 |

В любой паре команда-ответ, включающей в себя и поле и поле

(см. ИСО/МЭК 7816-3), короткое и расширенное поля длины не должны складываться: либо оба поля длины короткие, либо оба поля длины расширенные.

Если в карте явно заявлена возможность обрабатывать "расширенные поля и

" (см. таблицу 88, третья таблица программных функций) в байтах предыстории (см. 8.1.1) или EF.ATR (см. 8.2.1.1), то карта обрабатывает короткое и расширенное поле длины. В противном случае (значение по умолчанию), карта работает только с короткими полями длины.

обозначает число байтов в поле данных команды. Поле

кодирует

.

- Если поле отсутствует, то

равно нулю;

- короткое поле состоит из одного байта, которое отлично от '00' и принимает значения:

- от '01' до 'FF'. Этот байт кодирует от одного до 255;

- Расширенное поле состоит из трех байтов: одного байта, установленного на '00', за которым следуют два байта, которые отличны от '0000', и принимают значения:

- от '0001'до 'FFFF'. Эти два байта кодируют от одного до 65535.

обозначает максимальное число байтов, ожидаемое в поле данных ответа. Поле

кодирует

.

Если поле отсутствует, то

равно нулю;

короткое поле состоит из одного байта с произвольным значением:

от '01' до 'FF'. Этот байт кодирует от одного до 255;

если этот байт установлен на '00', то равно 256.

- Расширенное поле состоит либо из трех байтов (один байт установлен на '00', за которым следуют два байта с произвольным значением), если поле

отсутствует, либо из двух байтов (с произвольным значением), если расширенное поле

присутствует:

- от '0001' до 'FFFF'. Эти два байта кодируют от одного до 65535;

- если два байта установлены на '0000', то равно 65536.

обозначает число байтов в поле данных ответа.

должно быть меньше или равно

. Поэтому в любой паре команда-ответ отсутствие поля

является обычным способом получения поля данных без ответа. Если поле

содержит только установленные на '00' байты, то значение

максимально, т.е. в пределах 256 для короткого поля

или в пределах 65356 для расширенного поля

, при этом все имеющиеся байты должны быть возвращены.

Если операция прерывается, то карта может стать невосприимчивой. Однако если возникает ответный APDU, то поле данных ответа должно отсутствовать и SW1-SW2 должны показывать ошибку.

Р1-Р2 указывают элементы управления и опции для обработки команд. Байт параметров, установленный на '00', обычно не обеспечивает дальнейшее уточнение. Других общих правил для кодирования байтов параметров не существует.

Ниже установлены общие правила для кодирования байта класса СLА (см. 5.1.1), командного байта INS (см. 5.1.2) и байтов состояний (см. 5.1.3). В этих байтах биты, зарезервированные для использования в будущем, должны быть установлены на 0, пока не будет определено иначе.

5.1.1 Байт класса

CLA указывает класс команды. С учетом требований, определенных в ИСО/МЭК 7816-3, значение 'FF' является недействительным. Бит 8 в CLA проводит различие между межотраслевым классом и проприетарным классом.

Бит 8, установленный на 0, указывает межотраслевой класс. Ниже определены значения 000х хххх и 01хх хххх. Значения 001х хххх зарезервированы для использования в будущем ИСО/МЭК СТК 1/ПК 17.

В таблице 2 значения 000х хххх определены как первые межотраслевые значения:

- Биты 8, 7 и 6 установлены на 000;

- Бит 5 управляет сцеплением команд (см. 5.1.1.1);

- Биты 4 и 3 указывают безопасный обмен сообщениями (см. 6);

- Биты 2 и 1 кодируют номер логического канала от нуля до трех (см. 5.1.1.2).

Таблица 2 - Первые межотраслевые значения CLA

b8 | b7 | b6 | b5 | b4 | b3 | b2 | b1 | Смысловое содержание |

0 | 0 | 0 | x | - | - | - | - | Управление сцеплением команд (см. 5.1.1.1) |

0 | 0 | 0 | 0 | - | - | - | - | - Команда является последней или единственной командой в цепочке; |

0 | 0 | 0 | 1 | - | - | - | - | - Команда не является последней командой в цепочке |

0 | 0 | 0 | - | x | x | - | - | Индикация безопасного обмена сообщениями: |

0 | 0 | 0 | - | 0 | 0 | - | - | - Нет SM или SM не указан; |

0 | 0 | 0 | - | 0 | 1 | - | - | - Проприетарный формат SM |

0 | 0 | 0 | - | 1 | 0 | - | - | - SM в соответствии с 6, заголовок команды не обрабатывается в соответствии 6.2.3.1 |

0 | 0 | 0 | - | 1 | 1 | - | - | - SM в соответствии с 6, заголовок команды аутентифицирован в соответствии с 6.2.3.1 |

0 | 0 | 0 | - | - | - | x | x | Номер логического канала от нуля до трех (см. 5.1.1.2) |

В таблице 3 значения 01хх хххх определены как последующие межотраслевые значения:

- Биты 8 и 7 установлены на 01;

- Бит 6 указывает безопасный обмен сообщениями (см. 6);

- Бит 5 управляет сцеплением команд (см. 5.1.1.1);

- Биты с 4 по 1 кодируют число от нуля до пятнадцати; данное число плюс четыре - это номер логического канала от четырех до девятнадцати (см. 5.1.1.2).

Таблица 3 - Последующие межотраслевые значения CLA

b8 | b7 | b6 | b5 | b4 | b3 | b2 | b1 | Смысловое содержание |

0 | 1 | x | - | - | - | - | - | Индикация безопасного обмена сообщениями: |

0 | 1 | 0 | - | - | - | - | - | - Нет SM или SM не указан; |

0 | 1 | 1 | - | - | - | - | - | - SM в соответствии с 6, заголовок команды не обрабатывается в соответствии 6.2.3.1 |

0 | 1 | - | x | - | - | - | - | Управление сцеплением команд (см. 5.1.1.1) |

0 | 1 | - | 0 | - | - | - | - | - Команда является последней или единственной командой в цепочке; |

0 | 1 | - | 1 | - | - | - | - | - Команда не является последней командой в цепочке |

0 | 1 | - | - | x | x | x | x | Номер логического канала от четырех до девятнадцати (см. 5.1.1.2) |

Бит 8, установленный на 1, указывает проприетарный класс, за исключением значения 'FF', которое является недействительным. Контекст приложения определяет остальные биты.

5.1.1.1 Управление сцеплением команд

Данный раздел определяет механизм, при помощи которого в межотраслевом классе последовательные пары команда-ответ могут быть соединены в цепочку. Данный механизм может быть использован при выполнении многоступенчатой операции, например, передачи слишком длинной для одной команды строки данных.

Если карта поддерживает этот механизм, то это должно быть указано (см. таблицу 88, третья таблица программных функций) в байтах предыстории (см. 8.1.1) или в EF.ATR (см. 8.2.1.1).

Настоящий стандарт определяет поведение карты только в тех случаях, когда цепочка, один раз инициированная, прерывается до инициализации пары команда-ответ, не являющейся частью цепочки. В другом случае поведение карты стандартом не определено.

Для сцепления в межотраслевом классе должен использоваться бит 5 в CLA, пока остальные семь бит остаются постоянными.

- Если бит 5 установлен на 0, то команда является последней или единственной командой в цепи;

- Если бит 5 установлен на 1, то команда не является последней командой в цепочке.

В ответе на команду, которая не является последней командой в цепочке, SW1-SW2, установленные на '9000', означают, что операция к настоящему времени завершена; предупредительная индикация запрещена (см. 5.1.3), кроме того, могут происходит следующие специфические состояния ошибки:

- Если SW1-SW2 установлены на '6883', то ожидается последняя команда в цепочке;

- Если SW1-SW2 установлены на '6884', то сцепление команд не поддерживается.

5.1.1.2 Логические каналы

В настоящем разделе определен механизм, посредством которого в межотраслевом классе пара команда-ответ может обратиться к логическим каналам.

Если карта поддерживает механизм, то она должна указывать максимальное число доступных каналов (см. таблицу 88, третья таблица программных функций) в байтах предыстории (см. 8.1.1) или в EF.ATR (см. 8.2.1.1).

Если указанное картой число доступных каналов? четыре или меньше, то следует применять таблицу 2.

Если указанное картой число доступных каналов ? пять или более, то следует применять еще таблицу 3.

Для обращения к логическим каналам в межотраслевом классе следует применять следующие правила:

- CLA кодирует номер канала пары команда-ответ;

- основной канал должен быть постоянно доступен, т.е. он не может быть закрыт. Ему присваивается нулевой номер;

- карты, не поддерживающие данный механизм (по умолчанию), должны использовать только основной канал;

- любой другой канал может быть открыт при завершении либо команды SELECT (см. 7.1.1), при этом CLA кодирует номер еще не использованного канала, либо команды MANAGE CHANNEL с функцией открытия (см. 7.1.2);

- любой другой канал может быть закрыт при завершении команды MANAGE CHANNEL с функцией закрытия. После закрытия канал становится доступным для повторного использования;

- только один канал должен быть активен единовременно. Использование логических каналов не снимает запрет чередования пар команда-ответ на стыке интерфейса, т.е. ответный APDU должен быть получен до инициализации другой пары команда-ответ (см. 5.1);

- для одной и той же структуры можно открыть более одного канала (см. 5.3), т.е. для DF, и возможно для DF приложения, а также возможно и для EF, если это явно не исключено байтом описателя файла (см. таблицу 14).

Каждый логический канал имеет свое состояние защиты (см. 5.4). Метод распределения состояний защиты выходит за рамки настоящего стандарта.

5.1.2 Командный байт

INS указывает команду для обработки. Учитывая положения ИСО/МЭК 7816-3, значения '6Х' и '9Х' являются недействительными.

В таблице 4 приведены все команды, указанные в ИСО/МЭК 7816 на момент публикации.

В таблице 4.1 приведены наименования команд в алфавитном порядке.

В таблице 4.2 приведены коды INS, числовом порядке.

Таблица 4.1 - Команды в алфавитном порядке

Наименование команды | INS | См. |

ACTIVATE FILE | '44' | Раздел 9 |

APPEND RECORD | 'E2' | 7.3.7 |

CHANGE REFERENCE DATA | '24' | 7.5.7 |

CREATE FILE | 'E0' | Раздел 9 |

DEACTIVATE FILE | '04' | Раздел 9 |

DELETE FILE | 'E4' | Раздел 9 |

DISABLE VERIFICATION REQUIREMENT | '26' | 7.5.9 |

ENABLE VERIFICATION REQUIREMENT | '28' | 7.5.8 |

ENVELOPE | 'C2', 'C3' | 7.6.2 |

ERASE BINARY | '0E','0F' | 7.2.7 |

ERASE RECORD(S) | '0С' | 7.3.8 |

EXTERNAL (/MUTUAL) AUTHENTICATE | '82' | 7.5.4 |

GENERAL AUTHENTICATE | '86', '87' | 7.5.5 |

GENERATE ASYMMETRIC KEY PAIR | '46' | Раздел 8 |

GET CHALLENGE | '84' | 7.5.3 |

GET DATA | 'CA', 'CB' | 7.4.2 |

GET RESPONSE | 'C0' | 7.6.1 |

INTERNAL AUTHENTICATE | '88' | 7.5.2 |

MANAGE CHANNEL | '70' | 7.1.2 |

MANAGE SECURITY ENVIRONMENT | '22' | 7.5.11 |

PERFORM SCQL OPERATION | '10' | Раздел 7 |

PERFORM SECURITY OPERATION | '2A' | Раздел 8 |

PERFORM TRANSACTION OPERATION | '12' | Раздел 7 |

PERFORM USER OPERATION | '14' | Раздел 7 |

PUT DATA | 'DA', 'DB' | 7.4.3 |

READ BINARY | 'В0', 'В1' | 7.2.3 |

READ RECORD (S) | 'B2', 'B3' | 7.3.3 |

RESET RETRY COUNTER | '2C' | 7.5.10 |

SEARCH BINARY | 'А0', 'А1' | 7.2.6 |

SEARCH RECORD | 'A2' | 7.3.7 |

SELECT | 'А4' | 7.1.1 |

TERMINATE CARD USAGE | 'FE' | Раздел 9 |

TERMINATE DF | 'E6' | Раздел 9 |

TERMINATE EF | 'E8" | Раздел 9 |

UPDATE BINARY | 'D6', 'D7' | 7.2.5 |

UPDATE RECORD | 'DC', 'DD' | 7.3.5 |

VERIFY | '20','21' | 7.5.6 |

WRITE BINARY | 'D0', 'D1' | 7.2.4 |

WRITE RECORD | 'D2' | 7.3.4 |

Примечание - В межотраслевом классе любой недействительный код INS, который не определен в серии ИСО/МЭК 7816, зарезервирован для использования в будущем ИСО/МЭК СТК 1/ПК 17. |

Таблица 4.2 - Команды в числовом порядке

INS | Наименование команды | См. |

'04' | DEACTIVATE FILE | Раздел 9 |

'0С' | ERASE RECORD(S) | 7.3.8 |

'0Е', '0F' | ERASE BINARY | 7.2.7 |

'10' | PERFORM SCQL OPERATION | Раздел 7 |

'12' | PERFORM TRANSACTION OPERATION | Раздел 7 |

'14' | PERFORM USER OPERATION | Раздел 7 |

'20', '21' | VERIFY | 7.5.6 |

'22' | MANAGE SECURITY ENVIRONMENT | 7.5.11 |

'24' | CHANGE REFERENCE DATA | 7.5.7 |

'26' | DISABLE VERIFICATION REQUIREMENT | 7.5.9 |

'28' | ENABLE VERIFICATION REQUIREMENT | 7.5.8 |

'2А' | PERFORM SECURITY OPERATION | Раздел 8 |

'2С' | RESET RETRY COUNTER | 7.5.10 |

'44' | ACTIVATE FILE | Раздел 9 |

'46' | GENERATE ASYMMETRIC KEY PAIR | Раздел 8 |

'70' | MANAGE CHANNEL | 7.1.2 |

'82' | EXTERNAL (/MUTUAL) AUTHENTICATE | 7.5.4 |

'84' | GET CHALLENGE | 7.5.3 |

'86', '87' | GENERAL AUTHENTICATE | 7.5.5 |

'88' | INTERNAL AUTHENTICATE | 7.5.2 |

'А0', 'А1' | SEARCH BINARY | 7.2.6 |

'А2' | SEARCH RECORD | 7.3.7 |

'А4' | SELECT | 7.1.1 |

'В0', 'В1' | READ BINARY | 7.2.3 |

'В2', 'В3' | READ RECORD (S) | 7.3.3 |

'С0' | GET RESPONSE | 7.6.1 |

'С2', 'С3' | ENVELOPE | 7.6.2 |

'СА', 'СВ' | GET DATA | 7.4.2 |

'D0', 'D1' | WRITE BINARY | 7.2.6 |

'D2' | WRITE RECORD | 7.3.4 |

'D6', 'D7' | UPDATE BINARY | 7.2.5 |

'DA', 'DB' | PUT DATA | 7.4.3 |

'DC', 'DD' | UPDATE RECORD | 7.3.5 |

'E0' | CREATE FILE | Раздел 9 |

'E2' | APPEND RECORD | 7.3.6 |

'E4' | DELETE FILE | Раздел 9 |

'E6' | TERMINATE DF | Раздел 9 |

'E8' | TERMINATE EF | Раздел 9 |

'FE' | TERMINATE CARD USAGE | Раздел 9 |

Примечание - В межотраслевом классе любой недействительный код INS, который не определен в серии ИСО/МЭК 7816, зарезервирован для использования в будущем ИСО/МЭК СТК 1/ПК 17. |

Серия стандартов ИСО/МЭК 7816 определяет использование этих команд для межотраслевого класса.

- Настоящий стандарт (см. 7) определяет команды для обмена информацией;

- ИСО/МЭК 7816-7 [4] определяет команды языка структурированных запросов для карт (SCQL);

- ИСО/МЭК 7816-8 [4] определяет команды для операций по защите информации;

- ИСО/МЭК 7816-9 [4] определяет команды для управления картами.

В межотраслевом классе бит 1 в INS указывает следующий формат поля данных:

- если бит 1 установлен на 0 (четный код INS), то никаких указаний не предусмотрено;

- если бит 1 установлен на 1 (нечетный код INS), то кодирование BER-TLV (см. 5.2.2) должно применяться следующим образом:

- в несцепленных командах с SW1, не установленным в '61', поля данных, если имеются, должны быть закодированы в BER-TLV;

- сцепление команд и/или использование SW1, установленного на '61', позволяет сделать передачу слишком длинной строки данных за одну команду. Такая операция позволяет разделить информационные объекты на поля данных, которые посылаются в виде последовательности в одном направлении, т.е. в обратном направлении поле данных не посылают. При сцеплении команд и/или использовании SW1, установленного на '61', сцепление всех последовательных полей данных в том же направлении той же последовательности должно быть закодировано в BER-TLV.

5.1.3 Байты состояний

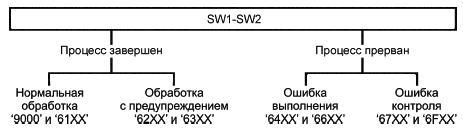

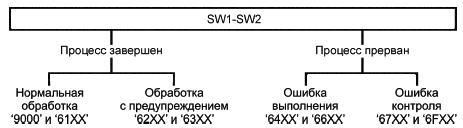

SW1-SW2 указывают состояния обработки. Учитывая положения ИСО/МЭК 7816 любые значения, отличные от '6ХХХ' и '9ХХХ' являются недействительными; любые значения '60ХХ' являются также недействительными.

Значения '61XX', '62ХХ', '63ХХ', '64ХХ', '65ХХ', '66ХХ', '68ХХ', '69ХХ', '6АХХ' и '6СХХ' являются межотраслевыми. Учитывая положения ИСО/МЭК 7816-3, значения '67ХХ', '6ВХХ', '6DXX', '6ЕХХ', '6FXX' и '9ХХХ' являются проприетарными, за исключением значений '6700', '6В00', '6D00', '6Е00', '6F00' и '9000', которые являются межотраслевыми.

На рисунке 1 показана структурная схема значений '9000' и от '61ХХ'до '6FXX' для SW1-SW2.

Рисунок 1 - Структурная схема значений SW1-SW2

Рисунок 1 - Структурная схема значений SW1-SW2

В таблице 5 перечислены межотраслевые значения SW1-SW2 и представлено их общее смысловое содержание. ИСО/МЭК СТК 1/ПК 17 зарезервировал для использования в будущем межотраслевые значения SW1-SW2, не определенные в серии ИСО/МЭК 7816.

Таблица 5 - Общее смысловое содержание межотраслевых значений SW1-SW2

Состояние обработки | SW1-SW2 | Смысловое содержание |

Нормальная обработка | '9000' | Нет дальнейшего уточнения |

'61ХХ' | Байт SW2 кодирует число еще доступных байтов данных (см. текст ниже) | |

Обработка с предупреждением | '62ХХ' | Состояние энергонезависимой памяти без изменений (дальнейшее уточнение в SW2) |

'63ХХ' | Состояние энергонезависимой памяти изменено (дальнейшее уточнение в SW2) | |

Ошибка выполнения | '64ХХ' | Состояние энергонезависимой памяти без изменений (дальнейшее уточнение в SW2) |

'65ХХ' | Состояние энергонезависимой памяти изменено (дальнейшее уточнение в SW2) | |

'66ХХ' | Для сообщений, связанных с безопасностью | |

Ошибка контроля | '6700' | Неверно указанная длина (нет дальнейшего уточнения) |

'68ХХ' | Функции, указанные в байте CLA, не поддерживаются (дальнейшее уточнение в SW2) | |

'69ХХ' | Команда не разрешена (дальнейшее уточнение в байте SW2) |

ГОСТ Р ИСО/МЭК 7816-4-2013

Группа Э46

НАЦИОНАЛЬНЫЙ СТАНДАРТ РОССИЙСКОЙ ФЕДЕРАЦИИ

Карты идентификационные

КАРТЫ НА ИНТЕГРАЛЬНЫХ СХЕМАХ

Часть 4

Организация, защита и команды для обмена

Identification cards. Integrated circuit cards. Part 4. Organization, security and commands for interchange

ОКС 35.240.15

ОКП 40 8470

Дата введения 2015-01-01

Предисловие

1 ПОДГОТОВЛЕН Федеральным государственным унитарным предприятием "Всероссийский научно-исследовательский институт стандартизации и сертификации в машиностроении" (ВНИИНМАШ) и Техническим комитетом по стандартизации ТК 22 "Информационные технологии" на основе собственного аутентичного перевода на русский язык стандарта, указанного в пункте 4

2 ВНЕСЕН Техническим комитетом по стандартизации ТК 22 "Информационные технологии"

3 УТВЕРЖДЕН И ВВЕДЕН В ДЕЙСТВИЕ Приказом Федерального агентства по техническому регулированию и метрологии от 22 ноября 2013 г. N 1630-ст

4 Настоящий стандарт идентичен международному стандарту ИСО/МЭК 7816-4:2005* "Карты идентификационные. Карты на интегральных схемах. Часть 4. Организация, защита и команды для обмена" (ISO/IEC 7816-4:2005 "Identification cards - Integrated circuit cards - Part 4: Organization, security and commands for interchange"), включая изменение А1:2008, которое выделено в тексте одинарной линией.

________________

* Доступ к международным и зарубежным документам, упомянутым здесь и далее по тексту, можно получить, перейдя по ссылке на сайт . - .

При применении настоящего стандарта рекомендуется использовать вместо ссылочных международных стандартов соответствующие им национальные стандарты Российской Федерации, сведения о которых приведены в дополнительном приложении ДА

5 ВЗАМЕН ГОСТ Р ИСО МЭК 7816-4-2004*

________________

* Вероятно, ошибка оригинала. Следует читать: ГОСТ Р ИСО/МЭК 7816-4-2004. - .

6 Некоторые положения международного стандарта, указанного в пункте 4, могут являться объектом патентных прав. Международная организация по стандартизации (ИСО) и Международная электротехническая комиссия (МЭК) не несут ответственности за идентификацию подобных патентных прав

Правила применения настоящего стандарта установлены в ГОСТ 1.0-2012* (раздел 8). Информация об изменениях к настоящему стандарту публикуется в годовом (по состоянию на 1 января текущего года) информационном указателе "Национальные стандарты", а официальный текст изменений и поправок - в ежемесячно издаваемом информационном указателе "Национальные стандарты". В случае пересмотра (замены) или отмены настоящего стандарта соответствующее уведомление будет опубликовано в ближайшем выпуске ежемесячного информационного указателя "Национальные стандарты". Соответствующая информация, уведомление и тексты размещаются также в информационной системе общего пользования - на официальном сайте национального органа Российской Федерации по стандартизации в сети Интернет (gost.ru).

________________

* Вероятно, ошибка оригинала. Следует читать: ГОСТ Р 1.0-2012. - .

Введение

Введение

Настоящий стандарт - один из серии стандартов, описывающих параметры карт на интегральных схемах и их применение для обмена информацией.

Данные карты представляют собой идентификационные карты, предназначенные для обмена информацией между внешним устройством и интегральной схемой карты. В ходе обмена карта поставляет информацию (результаты вычислений, хранимые данные) и (или) изменяет свое содержимое (память данных, память событий).

Пять стандартов из серии ИСО/МЭК 7816 относятся к картам с гальваническими контактами, а три из них определяют электрический интерфейс:

ИСО/МЭК 7816-1 - определяет физические характеристики карт с контактами;

ИСО/МЭК 7816-2 - определяет размеры и расположение контактов;

ИСО/МЭК 7816-3 - определяет электрический интерфейс и протоколы передачи для асинхронных карт;

ИСО/МЭК 7816-10 - определяет электрический интерфейс и ответ на восстановление для синхронных карт;

ИСО/МЭК 7816-12 - определяет электрический интерфейс и рабочие процедуры для USB карт.

Все остальные стандарты не зависят от технологии физического интерфейса. Они применяются к картам, имеющим доступ при помощи контактов и/или радиочастоты:

ИСО/МЭК 7816-4 - определяет организацию, защиту и команды для обмена информацией;

ИСО/МЭК 7816-5 - определяет регистрацию провайдеров прикладных программ;

ИСО/МЭК 7816-6 - определяет элементы данных для межотраслевого обмена;

ИСО/МЭК 7816-7 - определяет команды языка структурированных запросов для карты;

ИСО/МЭК 7816-8 - определяет команды, обеспечивающие операции по защите информации;

ИСО/МЭК 7816-9 - определяет команды для управления картами;

ИСО/МЭК 7816-11 - определяет верификацию личности биометрическими методами;

ИСО/МЭК 7816-13 - определяет команды для управления приложением в мульти-прикладной среде.

ИСО/МЭК 7816-15 - определяет приложение с криптографической информацией.

ИСО/МЭК 10536 [13] определяет доступ при помощи поверхностного действия.

ИСО/МЭК 14443 [15] и ИСО/МЭК 15693 [17] определяют радиочастотный доступ. Такие карты известны также как бесконтактные карты.

ИСО и МЭК обращают внимание на заявление о том, что соответствие настоящему стандарту может включать использование следующих патентов и иностранных эквивалентов:

JPN 2033906 Portable electronic device;

JPN 2557838 Integrated circuit card;

JPN 2537199 Integrated circuit card;

JPN 2856393 Portable electronic device;

JPN 2137026 Portable electronic device;

JPN 2831660 Portable electronic device;

DE 198 55 596 Portable microprocessor-assisted data carrier that can be used with or without contacts.

ИСО и МЭК не занимают никакой позиции относительно наличия, действительности и области применения данных патентных прав.

Обладатели данных патентных прав заверили ИСО и МЭК, что они готовы вести переговоры с претендентами со всего мира о предоставлении лицензии на разумных и на недискриминационных условиях, включая сроки. В связи с этим, утверждение владельцев данных патентных прав зарегистрировано в ИСО и МЭК. Информацию можно получить у следующих компаний:

Контакты | Данные патента |

Toshiba Corporation | JPN 2033906 (дата приоритета: 1986-02-18; дата опубликования: 1996-03-19), |

Orga Kartensysteme Gmbh | DE 198 55 596 (дата приоритета: 1998-12-02; дата опубликования: 2000-06-29) |

Международный стандарт ИСО/МЭК 7816-4 подготовлен подкомитетом N 17 "Карты и идентификация личности" совместного технического комитета N 1 ИСО/МЭК "Информационные технологии" (ISO/IEC JTC 1/SC 17).

1 Область применения

Настоящий стандарт устанавливает:

- содержание пар команда-ответ, передаваемых между устройством сопряжения и картой;

- средства извлечения элементов данных и информационных объектов из карты;

- структуры и содержание байтов предыстории для описания рабочих характеристик карт;

- структуры для приложений и данных в карте, прослеживаемые на стыке между картой и устройством сопряжения при обработке команд;

- методы доступа к файлам и данным, содержащимся в карте;

- архитектуру безопасности, определяющую права доступа к файлам и данным, содержащимся в карте;

- средства и механизмы для идентификации и способов адресации приложений, содержащихся в карте;

- методы безопасного обмена сообщениями;

- методы доступа к алгоритмам, обрабатываемым картой (исключая описание самих алгоритмов).

Стандарт не распространяется на реализацию обмена данными внутри карты или внешнего устройства.

Настоящий стандарт не зависит от технологии физического сопряжения. Он применяется к картам, имеющим доступ при помощи одного или нескольких следующих методов: контактов, поверхностного действия и радиочастоты.

2 Нормативные ссылки

В настоящем стандарте использованы ссылки на следующие стандарты*. Для датированных ссылок следует использовать только указанное издание, для недатированных ссылок следует использовать последнее издание указанного документа, включая все поправки:

________________

* Таблицу соответствия национальных стандартов международным см. по ссылке. - .

ИСО/МЭК 7816-3 карты идентификационные. Карты на интегральных схемах. Часть 3. Карты с контактами. Электрический интерфейс и протоколы передачи (ISO/IEC 7816-3, Identification cards - Integrated circuit cards - Part 3: Cards with contacts - Electrical interface and transmission protocols").

ИСО/МЭК 7816-6 карты идентификационные. Карты на интегральных схемах. Часть 6. Межотраслевые элементы данных для обмена информацией (ISO/IEC 7816-6, Identification cards - Integrated circuit cards - Part 6: Interindustry data elements for interchange).

ИСО/МЭК 8825-1:2002 Информационная технология. Правила кодирования АСН.1. Часть 1. Спецификация базовых (BER), канонических (CER) и отличительных (DER) правил кодирования (ISO/IEC 8825-1:2002, Information technology - ASN.1 encoding rules. Part 1: Specification of Basic Encoding Rules (BER), Canonical Encoding Rules (CER) and Distinguished Encoding Rules (DER))

________________

Заменен на ИСО/МЭК 8825-1:2008.

3 Термины и определения

В настоящем стандарте используют следующие определения:

3.1 правило доступа (access rule): Элемент данных, который содержит метод доступа, связанный с действием, и условия секретности, которым необходимо соответствовать перед началом действия.

3.2 файл Ответа-на-Восстановление (Answer-to-Reset file): Дополнительный EF, который указывает рабочие характеристики карты.

3.3 приложение (application): Структуры, элементы данных и программные модули, необходимые для выполнения определенных функций.

3.4 DF приложения (application DF): Структура, принимающая приложение в карте.

3.5 идентификатор приложения (application identifier): Элемент данных (до шестнадцати байт), который идентифицирует приложение.

3.6 метка приложения (application label): Элемент данных для использования в человеко-машинном интерфейсе.

3.7 провайдер приложения (application provider): Организация, предоставляющая компоненты, которые составляют приложение в карте.

3.8 шаблон приложения (application template): Множество информационных объектов, относящихся к приложению и включающих один информационный объект "идентификатор приложения".

3.9 асимметричный криптографический метод (asymmetric cryptographic technique): Метод криптографии, который использует две взаимосвязанные операции: открытую операцию, определенную открытым числом или открытым ключом, и приватную операцию, определенную приватным числом или приватным ключом (две операции обладают таким свойством, что при наличии открытой операции вычислительно невозможно определить приватную операцию).

3.10 сертификат (certificate): Цифровая подпись, связывающая конкретного человека или объект с его соответствующим открытым ключом (организация, выдающая сертификат, также действует в качестве органа, распределяющего теги для элементов данных в сертификате).

3.11 пара команда-ответ (command-response pair): Набор из двух сообщений на стыке сопряжения: командного APDU и следующего за ним ответного APDU в противоположном направлении.

3.12 элемент данных (data element): Смысловой элемент информации, прослеживаемый на стыке между картой и устройством сопряжения, для которого определены наименование, описание логического содержания, формат и кодирование.

3.13 информационный объект (data object): Информация, прослеживаемая на стыке между картой и устройством сопряжения, состоящая из сцепления обязательного поля тега, обязательного поля длины и условного поля значения.

3.14 единица данных (data unit): Наименьший набор битов, на который можно дать однозначную ссылку в пределах EF, поддерживающего единицу данных.

3.15 назначенный файл (dedicated file): Структура, содержащая контрольную информацию файла и, возможно, свободную память для распределения.

3.16 имя DF (DF name): Элемент данных (до шестнадцати битов), который уникальным образом идентифицирует DF в карте.

3.17 цифровая подпись (digital signature): Присоединенные данные или криптографически преобразованные данные, позволяющие получателю данных подтвердить источник и целостность данных и защитить их от подделки, например получателем.

3.18 справочный файл (directory file): Дополнительный EF, содержащий список приложений, поддерживаемых картой, и дополнительно связанные элементы данных.

3.19 элементарный файл (elementary file): Набор единиц данных или записей, или информационных объектов, которые совместно используют один и тот же идентификатор файла и один(ни) и тот(те) же атрибут(ы) секретности.

3.20 файл (file): Структура для приложения и/или для данных, имеющихся в карте, прослеживаемая на стыке между картой и устройством сопряжения при обработке команд.

3.21 идентификатор файла (file identifier): Элемент данных (двухбайтовый), используемый для обращения к файлу.

3.22 список заголовков (header list): Сцепление пар полей тегов и полей длины без разграничения.

3.23 идентификационная карта (identification card): Карта, которая содержит данные о ее держателе и эмитенте и может содержать сведения, необходимые в качестве входных данных для применения карты в соответствии с ее назначением и выполнения основанных на них транзакций.

[ИСО/МЭК 7810 [2]]

3.24 внутренний элементарный файл (internal elementary file): EF для хранения данных, интерпретируемых картой.

3.25 ключ (key): Последовательность символов управления криптографической операцией (например, операциями шифрования и дешифрования, приватной или открытой операциями в динамической аутентификации, получением подписи, верификацией подписи).

3.26 главный файл (master file): Уникальный DF, представляющий собой корень файловой структуры в карте, использующей иерархию файлов DF.

3.27 смещение (offset): Число последовательных обращений к единице данных в EF, который поддерживает эту единицу данных, или байт при записи.

3.28 родительский файл (parent file): DF, непосредственно предшествующий заданному файлу в пределах иерархии файлов DF.

3.29 пароль (password): Данные, которые могут быть затребованы приложением от пользователя карты для аутентификации.

3.30 путь (path): Сцепление идентификаторов файлов без разграничения.

3.31 приватный ключ (private key): Ключ субъекта пары асимметричных ключей, который может использовать только этот субъект.

[ИСО/МЭК 9798-1 [8]]

3.32 провайдер (provider): Орган, имеющий или получивший право на создание DF в карте.

3.33 открытый ключ (public key): Ключ субъекта пары асимметричных ключей, который может быть сделан общедоступным.

[ИСО/МЭК 9798-1 [8]]

3.34 запись (record): Строка байтов, к которой карта обращается и которую карта обрабатывает в пределах EF, поддерживающего запись.

3.35 идентификатор записи (record identifier): Числовое значение, используемое для обращения к одной или более записей в пределах EF, поддерживающего запись.

3.36 номер записи (record number): Порядковый номер, который однозначно идентифицирует каждую запись в пределах EF, поддерживающего запись.

3.37 зарегистрированный идентификатор провайдера приложения (registered application provider identifier): Элемент данных (из пяти байтов), который однозначно идентифицирует провайдер приложения.

3.38 секретный ключ (secret key): Ключ, используемый в методах симметричной криптографии при помощи установки определенных объектов.

[ИСО/МЭК 11770-3 [14]]

3.39 безопасный обмен сообщениями (secure messaging): Совокупность методов для криптографической защиты [частей] пары команда-ответ.

3.40 атрибут секретности (security attribute): Условие использования объектов, имеющихся в карте, включающих записанные данные и функции обработки данных, выраженные как элемент данных, содержащий одно или несколько правил доступа.

3.41 безопасная среда (security environment): Совокупность компонентов, необходимых для приложения в карте, для обеспечения безопасного обмена сообщениями или для операций по защите.

3.42 асимметричный криптографический метод (asymmetric cryptographic technique): Криптографический метод, который использует один и тот же секретный ключ, как для операций отправителя, так и для операций получателя (без секретного ключа невозможно путем вычислений определить обе операции).

3.43 список тегов (tag list): Сцепление полей тегов без разграничения.

3.44 шаблон (template): Множество информационных объектов BER-TLV для формирования поля значения составного информационного объекта BER-TLV.

3.45 рабочий элементарный файл (working elementary file): EF для хранения данных, не интерпретируемых картой.

4 Сокращения и обозначения

В настоящем стандарте применены следующие сокращения.

AID - идентификатор приложения (application identifier);

APDU - блок данных прикладного протокола (application protocol data unit));

ARR - указатель правила доступа (access rule reference);

ASN.1 - абстрактно-синтаксическая нотация версии 1 (abstract syntax notation one) (см. ИСО/МЭК 8825-1);

AT - шаблон управляющих ссылок аутентификации (control reference template for authentication);

ATR - Ответ-на-Восстановление (Answer-to-Reset);

BER - базовые правила кодирования абстрактно-синтаксической нотации версии 1 (АСН.1) (basic encoding rules of ASN.1) (см. ИСО/МЭК 8825-1);

CCT - шаблон управляющих ссылок "криптографическая контрольная сумма" (control reference template for cryptographic checksum);

CLA - байт класса (class byte);

CRT - шаблон управляющих ссылок (control reference template);

CT - шаблон управляющих ссылок конфиденциальности (control reference template for confidentiality);

DF - назначенный файл (dedicated file);

DIR - директория (directory);

DST - шаблон управляющих ссылок цифровой подписи (control reference template for digital signature);

EF - элементарный файл (elementary file);

EF.ARR - файл указателя правил доступа (access rule reference file);

EF.ATR - файл Ответа-на-Восстановление (Answer-to-Reset file);

EF.DIR - справочный файл (directory file);

FCI - контрольная информация файла (file control information);

FCP - контрольный параметр файла (file control parameter);

FMD - данные управления файлом (file management data);

HT - шаблон управляющих ссылок хэш-кода (control reference template for hash-code);

INS - командный байт (instruction byte);

KАТ - шаблон управляющих ссылок для согласования ключей (control reference template for key agreement);

field - поле

(поле длины для кодирования числа

);

LCS byte - байт состояния жизненного цикла (life cycle status byte);

field - поле

(поле длины для кодирования числа

);

MF - главный файл (master file);

- число байтов в поле данных команды;

- максимальное число байтов, ожидаемое в поле данных ответа;

- число байтов в поле данных ответа;

PIX - проприетарное расширение идентификатора приложения (proprietary application identifier extension);

P1-P2 - байты параметров (parameter bytes (указаны для ясности, тире не существенно));

RFU - зарезервировано для использования в будущем (reserved for future use);

RID - зарегистрированный идентификатор провайдера приложения (registered application provider identifier);

SC - условие секретности (security condition);

SCQL - язык структурированных запросов для карты (structured card query language);

SE - безопасная среда (security environment);

SEID byte - байт идентификатора безопасной среды (security environment identifier byte);

SM - безопасный обмен сообщениями (secure messaging);

SW1-SW2 - байты состояния (status bytes (указаны для ясности, тире не существенно));

(SW1-SW2) - значение сцепления байтов SW1 и SW2 (первый байт является старшим значащим байтом);

TLV - тег, длина, значение (tag, length, value);

{T-L-V} - информационный объект (указан для ясности, дефис и фигурные скобки не существенны);

'XX' - обозначение, использующее шестнадцатеричные цифры от '0' до '9' и от 'А' до 'F', равно XX по основанию 16.

5 Организация обмена информацией

Для организации обмена информацией в настоящем разделе определены следующие основные компоненты:

1) Пары команда-ответ;

2) Информационные объекты;

3) Структуры для приложений и данных;

4) Архитектура безопасности.

5.1 Пары команда-ответ

В таблице 1 приведена пара команда-ответ, а именно командный APDU, за которым следует ответный APDU в противоположном направлении (см. ИСО/МЭК 7816-3). Чередования пары команды-ответа на стыке сопряжения не должно быть, т.е. ответный APDU должен быть получен до инициализации другой пары команды-ответа.

Таблица 1 - Пара команда-ответ

Поле | Число байтов | Число байтов |

Заголовок команды | Байт класса CLA | 1 |

Командный байт INS | 1 | |

Байты параметров Р1-Р2 | 2 | |

Поле | Отсутствует для кодирования | 0, 1 или 3 |

присутствует для кодирования | ||

Поле данных команды | Отсутствует, если | |

Поле | Отсутствует для кодирования | 0, 1, 2 или 3 |

Поле данных ответа | Отсутствует, если |

|

Завершитель ответа | Байты состояний SW1-SW2 | 2 |

В любой паре команда-ответ, включающей в себя и поле и поле

(см. ИСО/МЭК 7816-3), короткое и расширенное поля длины не должны складываться: либо оба поля длины короткие, либо оба поля длины расширенные.

Если в карте явно заявлена возможность обрабатывать "расширенные поля и

" (см. таблицу 88, третья таблица программных функций) в байтах предыстории (см. 8.1.1) или EF.ATR (см. 8.2.1.1), то карта обрабатывает короткое и расширенное поле длины. В противном случае (значение по умолчанию), карта работает только с короткими полями длины.

обозначает число байтов в поле данных команды. Поле

кодирует

.

- Если поле отсутствует, то

равно нулю;

- короткое поле состоит из одного байта, которое отлично от '00' и принимает значения:

- от '01' до 'FF'. Этот байт кодирует от одного до 255;

- Расширенное поле состоит из трех байтов: одного байта, установленного на '00', за которым следуют два байта, которые отличны от '0000', и принимают значения:

- от '0001'до 'FFFF'. Эти два байта кодируют от одного до 65535.

обозначает максимальное число байтов, ожидаемое в поле данных ответа. Поле

кодирует

.

Если поле отсутствует, то

равно нулю;

короткое поле состоит из одного байта с произвольным значением:

от '01' до 'FF'. Этот байт кодирует от одного до 255;

если этот байт установлен на '00', то равно 256.

- Расширенное поле состоит либо из трех байтов (один байт установлен на '00', за которым следуют два байта с произвольным значением), если поле

отсутствует, либо из двух байтов (с произвольным значением), если расширенное поле

присутствует:

- от '0001' до 'FFFF'. Эти два байта кодируют от одного до 65535;

- если два байта установлены на '0000', то равно 65536.

обозначает число байтов в поле данных ответа.

должно быть меньше или равно

. Поэтому в любой паре команда-ответ отсутствие поля

является обычным способом получения поля данных без ответа. Если поле

содержит только установленные на '00' байты, то значение

максимально, т.е. в пределах 256 для короткого поля

или в пределах 65356 для расширенного поля

, при этом все имеющиеся байты должны быть возвращены.

Если операция прерывается, то карта может стать невосприимчивой. Однако если возникает ответный APDU, то поле данных ответа должно отсутствовать и SW1-SW2 должны показывать ошибку.

Р1-Р2 указывают элементы управления и опции для обработки команд. Байт параметров, установленный на '00', обычно не обеспечивает дальнейшее уточнение. Других общих правил для кодирования байтов параметров не существует.

Ниже установлены общие правила для кодирования байта класса СLА (см. 5.1.1), командного байта INS (см. 5.1.2) и байтов состояний (см. 5.1.3). В этих байтах биты, зарезервированные для использования в будущем, должны быть установлены на 0, пока не будет определено иначе.

5.1.1 Байт класса

CLA указывает класс команды. С учетом требований, определенных в ИСО/МЭК 7816-3, значение 'FF' является недействительным. Бит 8 в CLA проводит различие между межотраслевым классом и проприетарным классом.

Бит 8, установленный на 0, указывает межотраслевой класс. Ниже определены значения 000х хххх и 01хх хххх. Значения 001х хххх зарезервированы для использования в будущем ИСО/МЭК СТК 1/ПК 17.

В таблице 2 значения 000х хххх определены как первые межотраслевые значения:

- Биты 8, 7 и 6 установлены на 000;

- Бит 5 управляет сцеплением команд (см. 5.1.1.1);

- Биты 4 и 3 указывают безопасный обмен сообщениями (см. 6);

- Биты 2 и 1 кодируют номер логического канала от нуля до трех (см. 5.1.1.2).

Таблица 2 - Первые межотраслевые значения CLA

b8 | b7 | b6 | b5 | b4 | b3 | b2 | b1 | Смысловое содержание |

0 | 0 | 0 | x | - | - | - | - | Управление сцеплением команд (см. 5.1.1.1) |

0 | 0 | 0 | 0 | - | - | - | - | - Команда является последней или единственной командой в цепочке; |

0 | 0 | 0 | 1 | - | - | - | - | - Команда не является последней командой в цепочке |

0 | 0 | 0 | - | x | x | - | - | Индикация безопасного обмена сообщениями: |

0 | 0 | 0 | - | 0 | 0 | - | - | - Нет SM или SM не указан; |

0 | 0 | 0 | - | 0 | 1 | - | - | - Проприетарный формат SM |

0 | 0 | 0 | - | 1 | 0 | - | - | - SM в соответствии с 6, заголовок команды не обрабатывается в соответствии 6.2.3.1 |

0 | 0 | 0 | - | 1 | 1 | - | - | - SM в соответствии с 6, заголовок команды аутентифицирован в соответствии с 6.2.3.1 |

0 | 0 | 0 | - | - | - | x | x | Номер логического канала от нуля до трех (см. 5.1.1.2) |

В таблице 3 значения 01хх хххх определены как последующие межотраслевые значения:

- Биты 8 и 7 установлены на 01;

- Бит 6 указывает безопасный обмен сообщениями (см. 6);

- Бит 5 управляет сцеплением команд (см. 5.1.1.1);

- Биты с 4 по 1 кодируют число от нуля до пятнадцати; данное число плюс четыре - это номер логического канала от четырех до девятнадцати (см. 5.1.1.2).

Таблица 3 - Последующие межотраслевые значения CLA

b8 | b7 | b6 | b5 | b4 | b3 | b2 | b1 | Смысловое содержание |

0 | 1 | x | - | - | - | - | - | Индикация безопасного обмена сообщениями: |

0 | 1 | 0 | - | - | - | - | - | - Нет SM или SM не указан; |

0 | 1 | 1 | - | - | - | - | - | - SM в соответствии с 6, заголовок команды не обрабатывается в соответствии 6.2.3.1 |

0 | 1 | - | x | - | - | - | - | Управление сцеплением команд (см. 5.1.1.1) |

0 | 1 | - | 0 | - | - | - | - | - Команда является последней или единственной командой в цепочке; |

0 | 1 | - | 1 | - | - | - | - | - Команда не является последней командой в цепочке |

0 | 1 | - | - | x | x | x | x | Номер логического канала от четырех до девятнадцати (см. 5.1.1.2) |

Бит 8, установленный на 1, указывает проприетарный класс, за исключением значения 'FF', которое является недействительным. Контекст приложения определяет остальные биты.

5.1.1.1 Управление сцеплением команд

Данный раздел определяет механизм, при помощи которого в межотраслевом классе последовательные пары команда-ответ могут быть соединены в цепочку. Данный механизм может быть использован при выполнении многоступенчатой операции, например, передачи слишком длинной для одной команды строки данных.

Если карта поддерживает этот механизм, то это должно быть указано (см. таблицу 88, третья таблица программных функций) в байтах предыстории (см. 8.1.1) или в EF.ATR (см. 8.2.1.1).

Настоящий стандарт определяет поведение карты только в тех случаях, когда цепочка, один раз инициированная, прерывается до инициализации пары команда-ответ, не являющейся частью цепочки. В другом случае поведение карты стандартом не определено.

Для сцепления в межотраслевом классе должен использоваться бит 5 в CLA, пока остальные семь бит остаются постоянными.

- Если бит 5 установлен на 0, то команда является последней или единственной командой в цепи;

- Если бит 5 установлен на 1, то команда не является последней командой в цепочке.

В ответе на команду, которая не является последней командой в цепочке, SW1-SW2, установленные на '9000', означают, что операция к настоящему времени завершена; предупредительная индикация запрещена (см. 5.1.3), кроме того, могут происходит следующие специфические состояния ошибки:

- Если SW1-SW2 установлены на '6883', то ожидается последняя команда в цепочке;

- Если SW1-SW2 установлены на '6884', то сцепление команд не поддерживается.

5.1.1.2 Логические каналы

В настоящем разделе определен механизм, посредством которого в межотраслевом классе пара команда-ответ может обратиться к логическим каналам.

Если карта поддерживает механизм, то она должна указывать максимальное число доступных каналов (см. таблицу 88, третья таблица программных функций) в байтах предыстории (см. 8.1.1) или в EF.ATR (см. 8.2.1.1).

Если указанное картой число доступных каналов? четыре или меньше, то следует применять таблицу 2.

Если указанное картой число доступных каналов ? пять или более, то следует применять еще таблицу 3.

Для обращения к логическим каналам в межотраслевом классе следует применять следующие правила:

- CLA кодирует номер канала пары команда-ответ;

- основной канал должен быть постоянно доступен, т.е. он не может быть закрыт. Ему присваивается нулевой номер;

- карты, не поддерживающие данный механизм (по умолчанию), должны использовать только основной канал;

- любой другой канал может быть открыт при завершении либо команды SELECT (см. 7.1.1), при этом CLA кодирует номер еще не использованного канала, либо команды MANAGE CHANNEL с функцией открытия (см. 7.1.2);

- любой другой канал может быть закрыт при завершении команды MANAGE CHANNEL с функцией закрытия. После закрытия канал становится доступным для повторного использования;

- только один канал должен быть активен единовременно. Использование логических каналов не снимает запрет чередования пар команда-ответ на стыке интерфейса, т.е. ответный APDU должен быть получен до инициализации другой пары команда-ответ (см. 5.1);

- для одной и той же структуры можно открыть более одного канала (см. 5.3), т.е. для DF, и возможно для DF приложения, а также возможно и для EF, если это явно не исключено байтом описателя файла (см. таблицу 14).

Каждый логический канал имеет свое состояние защиты (см. 5.4). Метод распределения состояний защиты выходит за рамки настоящего стандарта.

5.1.2 Командный байт

INS указывает команду для обработки. Учитывая положения ИСО/МЭК 7816-3, значения '6Х' и '9Х' являются недействительными.

В таблице 4 приведены все команды, указанные в ИСО/МЭК 7816 на момент публикации.

В таблице 4.1 приведены наименования команд в алфавитном порядке.

В таблице 4.2 приведены коды INS, числовом порядке.

Таблица 4.1 - Команды в алфавитном порядке

Наименование команды | INS | См. |

ACTIVATE FILE | '44' | Раздел 9 |

APPEND RECORD | 'E2' | 7.3.7 |

CHANGE REFERENCE DATA | '24' | 7.5.7 |

CREATE FILE | 'E0' | Раздел 9 |

DEACTIVATE FILE | '04' | Раздел 9 |

DELETE FILE | 'E4' | Раздел 9 |

DISABLE VERIFICATION REQUIREMENT | '26' | 7.5.9 |

ENABLE VERIFICATION REQUIREMENT | '28' | 7.5.8 |

ENVELOPE | 'C2', 'C3' | 7.6.2 |

ERASE BINARY | '0E','0F' | 7.2.7 |

ERASE RECORD(S) | '0С' | 7.3.8 |

EXTERNAL (/MUTUAL) AUTHENTICATE | '82' | 7.5.4 |

GENERAL AUTHENTICATE | '86', '87' | 7.5.5 |

GENERATE ASYMMETRIC KEY PAIR | '46' | Раздел 8 |

GET CHALLENGE | '84' | 7.5.3 |

GET DATA | 'CA', 'CB' | 7.4.2 |

GET RESPONSE | 'C0' | 7.6.1 |

INTERNAL AUTHENTICATE | '88' | 7.5.2 |

MANAGE CHANNEL | '70' | 7.1.2 |

MANAGE SECURITY ENVIRONMENT | '22' | 7.5.11 |

PERFORM SCQL OPERATION | '10' | Раздел 7 |

PERFORM SECURITY OPERATION | '2A' | Раздел 8 |

PERFORM TRANSACTION OPERATION | '12' | Раздел 7 |

PERFORM USER OPERATION | '14' | Раздел 7 |

PUT DATA | 'DA', 'DB' | 7.4.3 |

READ BINARY | 'В0', 'В1' | 7.2.3 |

READ RECORD (S) | 'B2', 'B3' | 7.3.3 |

RESET RETRY COUNTER | '2C' | 7.5.10 |

SEARCH BINARY | 'А0', 'А1' | 7.2.6 |

SEARCH RECORD | 'A2' | 7.3.7 |

SELECT | 'А4' | 7.1.1 |

TERMINATE CARD USAGE | 'FE' | Раздел 9 |

TERMINATE DF | 'E6' | Раздел 9 |

TERMINATE EF | 'E8" | Раздел 9 |

UPDATE BINARY | 'D6', 'D7' | 7.2.5 |

UPDATE RECORD | 'DC', 'DD' | 7.3.5 |

VERIFY | '20','21' | 7.5.6 |

WRITE BINARY | 'D0', 'D1' | 7.2.4 |

WRITE RECORD | 'D2' | 7.3.4 |

Примечание - В межотраслевом классе любой недействительный код INS, который не определен в серии ИСО/МЭК 7816, зарезервирован для использования в будущем ИСО/МЭК СТК 1/ПК 17. |

Таблица 4.2 - Команды в числовом порядке

INS | Наименование команды | См. |

'04' | DEACTIVATE FILE | Раздел 9 |

'0С' | ERASE RECORD(S) | 7.3.8 |

'0Е', '0F' | ERASE BINARY | 7.2.7 |

'10' | PERFORM SCQL OPERATION | Раздел 7 |

'12' | PERFORM TRANSACTION OPERATION | Раздел 7 |

'14' | PERFORM USER OPERATION | Раздел 7 |

'20', '21' | VERIFY | 7.5.6 |

'22' | MANAGE SECURITY ENVIRONMENT | 7.5.11 |

'24' | CHANGE REFERENCE DATA | 7.5.7 |

'26' | DISABLE VERIFICATION REQUIREMENT | 7.5.9 |

'28' | ENABLE VERIFICATION REQUIREMENT | 7.5.8 |

'2А' | PERFORM SECURITY OPERATION | Раздел 8 |

'2С' | RESET RETRY COUNTER | 7.5.10 |

'44' | ACTIVATE FILE | Раздел 9 |

'46' | GENERATE ASYMMETRIC KEY PAIR | Раздел 8 |

'70' | MANAGE CHANNEL | 7.1.2 |

'82' | EXTERNAL (/MUTUAL) AUTHENTICATE | 7.5.4 |

'84' | GET CHALLENGE | 7.5.3 |

'86', '87' | GENERAL AUTHENTICATE | 7.5.5 |

'88' | INTERNAL AUTHENTICATE | 7.5.2 |

'А0', 'А1' | SEARCH BINARY | 7.2.6 |

'А2' | SEARCH RECORD | 7.3.7 |

'А4' | SELECT | 7.1.1 |

'В0', 'В1' | READ BINARY | 7.2.3 |

'В2', 'В3' | READ RECORD (S) | 7.3.3 |

'С0' | GET RESPONSE | 7.6.1 |

'С2', 'С3' | ENVELOPE | 7.6.2 |

'СА', 'СВ' | GET DATA | 7.4.2 |

'D0', 'D1' | WRITE BINARY | 7.2.6 |

'D2' | WRITE RECORD | 7.3.4 |

'D6', 'D7' | UPDATE BINARY | 7.2.5 |

'DA', 'DB' | PUT DATA | 7.4.3 |

'DC', 'DD' | UPDATE RECORD | 7.3.5 |

'E0' | CREATE FILE | Раздел 9 |

'E2' | APPEND RECORD | 7.3.6 |

'E4' | DELETE FILE | Раздел 9 |

'E6' | TERMINATE DF | Раздел 9 |

'E8' | TERMINATE EF | Раздел 9 |

'FE' | TERMINATE CARD USAGE | Раздел 9 |

Примечание - В межотраслевом классе любой недействительный код INS, который не определен в серии ИСО/МЭК 7816, зарезервирован для использования в будущем ИСО/МЭК СТК 1/ПК 17. |

Серия стандартов ИСО/МЭК 7816 определяет использование этих команд для межотраслевого класса.

- Настоящий стандарт (см. 7) определяет команды для обмена информацией;

- ИСО/МЭК 7816-7 [4] определяет команды языка структурированных запросов для карт (SCQL);

- ИСО/МЭК 7816-8 [4] определяет команды для операций по защите информации;

- ИСО/МЭК 7816-9 [4] определяет команды для управления картами.

В межотраслевом классе бит 1 в INS указывает следующий формат поля данных:

- если бит 1 установлен на 0 (четный код INS), то никаких указаний не предусмотрено;

- если бит 1 установлен на 1 (нечетный код INS), то кодирование BER-TLV (см. 5.2.2) должно применяться следующим образом:

- в несцепленных командах с SW1, не установленным в '61', поля данных, если имеются, должны быть закодированы в BER-TLV;

- сцепление команд и/или использование SW1, установленного на '61', позволяет сделать передачу слишком длинной строки данных за одну команду. Такая операция позволяет разделить информационные объекты на поля данных, которые посылаются в виде последовательности в одном направлении, т.е. в обратном направлении поле данных не посылают. При сцеплении команд и/или использовании SW1, установленного на '61', сцепление всех последовательных полей данных в том же направлении той же последовательности должно быть закодировано в BER-TLV.

5.1.3 Байты состояний

SW1-SW2 указывают состояния обработки. Учитывая положения ИСО/МЭК 7816 любые значения, отличные от '6ХХХ' и '9ХХХ' являются недействительными; любые значения '60ХХ' являются также недействительными.

Значения '61XX', '62ХХ', '63ХХ', '64ХХ', '65ХХ', '66ХХ', '68ХХ', '69ХХ', '6АХХ' и '6СХХ' являются межотраслевыми. Учитывая положения ИСО/МЭК 7816-3, значения '67ХХ', '6ВХХ', '6DXX', '6ЕХХ', '6FXX' и '9ХХХ' являются проприетарными, за исключением значений '6700', '6В00', '6D00', '6Е00', '6F00' и '9000', которые являются межотраслевыми.

На рисунке 1 показана структурная схема значений '9000' и от '61ХХ'до '6FXX' для SW1-SW2.

Рисунок 1 - Структурная схема значений SW1-SW2

Рисунок 1 - Структурная схема значений SW1-SW2

В таблице 5 перечислены межотраслевые значения SW1-SW2 и представлено их общее смысловое содержание. ИСО/МЭК СТК 1/ПК 17 зарезервировал для использования в будущем межотраслевые значения SW1-SW2, не определенные в серии ИСО/МЭК 7816.

Таблица 5 - Общее смысловое содержание межотраслевых значений SW1-SW2

Состояние обработки | SW1-SW2 | Смысловое содержание |

Нормальная обработка | '9000' | Нет дальнейшего уточнения |

'61ХХ' | Байт SW2 кодирует число еще доступных байтов данных (см. текст ниже) | |

Обработка с предупреждением | '62ХХ' | Состояние энергонезависимой памяти без изменений (дальнейшее уточнение в SW2) |

'63ХХ' | Состояние энергонезависимой памяти изменено (дальнейшее уточнение в SW2) | |

Ошибка выполнения | '64ХХ' | Состояние энергонезависимой памяти без изменений (дальнейшее уточнение в SW2) |

'65ХХ' | Состояние энергонезависимой памяти изменено (дальнейшее уточнение в SW2) | |

'66ХХ' | Для сообщений, связанных с безопасностью | |

Ошибка контроля | '6700' | Неверно указанная длина (нет дальнейшего уточнения) |

'68ХХ' | Функции, указанные в байте CLA, не поддерживаются (дальнейшее уточнение в SW2) | |

'69ХХ' | Команда не разрешена (дальнейшее уточнение в байте SW2) |

'6АХХ' | Неверно указанный(е) параметр(ы) Р1-Р2 (дальнейшее уточнение в байте SW2) | |

'6В00' | Неверно указанный(е) параметр(ы) Р1-Р2 | |

'6СХХ' | Неверно указанное поле | |

'6D00' | Командный код не поддерживается или недействителен | |

'6Е00' | Класс не поддерживается | |

'6F00' | Нет точной диагностики |

Если процесс прерван со значением SW1 от '64' до '6F', то поле данных ответа должно отсутствовать.

Если SW1 установлен в '63' или '65', то состояние энергонезависимой памяти будет изменено. Если SW1 установлен в '6Х', за исключением '63' и '65', то состояние энергонезависимой памяти будет без изменений.

В ответе на команду, которая не является последней командой в цепочке (см. 5.1.1.1) межотраслевая индикация предупреждения не допускается (см. ИСО/МЭК 7816-3), т.е. SW1 не должен быть установлен ни на '62', ни на '63'.

Два межотраслевых значения SW1 зависят от протокола передачи:

- если SW1 установлен на '61', то процесс будет завершен; до выдачи какой-либо команды, команда GET RESPONSE может быть выдана с тем же CLA и с использованием SW2 (число еще доступных байтов данных) в качестве короткого поля ;

- если SW1 установлен на '6С', то процесс будет прерван; до выдачи какой-либо команды та же команда может быть повторно выдана с использованием SW2 (точное число доступных байтов данных) в качестве короткого поля .

В таблице 6 перечислены специфические межотраслевые состояния предупреждения и состояния ошибок, используемые в серии ИСО/МЭК 7816.

Таблица 6 - Специфические межотраслевые состояние предупреждения и состояний ошибок

SW1 | SW2 | Смысловое содержание |

'62' | '00' | Информация не предоставлена |

От '02' до '80' | Активация карты (см. 8.6.1) | |

'81' | Часть выдаваемых данных может быть искажена | |

'82' | Конец файла или записи достигнут до считывания | |

'83' | Выбранный файл недействителен | |

'84' | Контрольная информация файла не форматирована по 5.3.3 | |

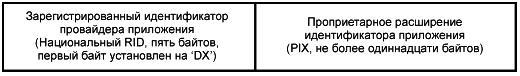

'85' | Выбранный файл в стадии завершения | |